现在只对常读和星标的公众号才展示大图推送,建议大家能把渗透安全团队“设为星标”,否则可能就看不到了啦!

未经授权利用本文相关技术从事违法活动的,一切后果由违法人自行承担!志化安全公众号及作者不承担任何法律责任。

挑了个最典型的,真正的捡漏,一句话概括就是细心,细心,再细心。

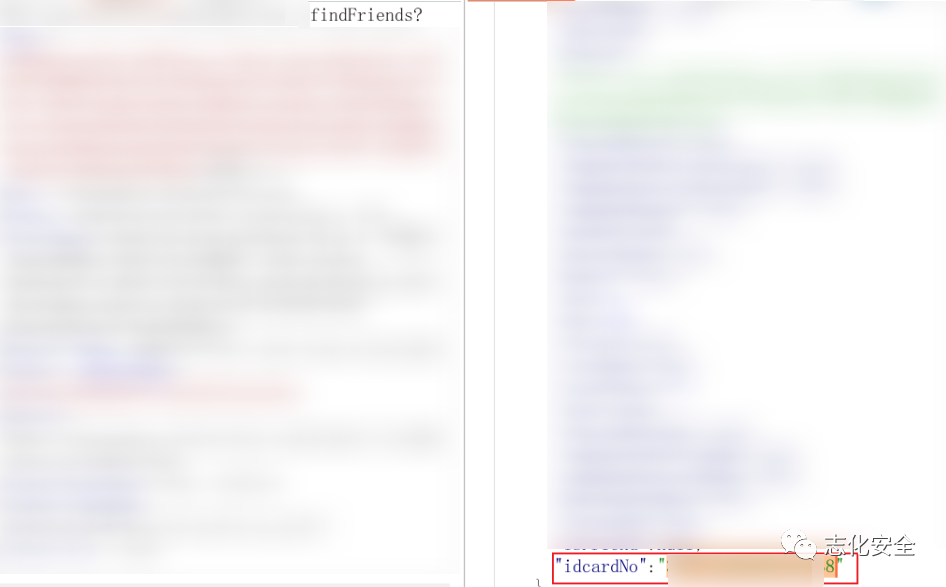

漏洞成因:在用户查询接口泄露了所有用户的身份证,前端看不出来,抓包就可以看出来。

通过注册进入该系统,这里有个用户查询功能,和正常软件一样,从前端看只能看见用户的头像、姓名、个性签名。

由于这系统比较冷门,用的人不多,所以只给了2rank,但是也能混个证书。

总结:细心,细心,再细心,多抓包看看,不要被前端给骗了。

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247501103&idx=5&sn=3cbc7a98377d5a1989ca5ff6a99ecf24&chksm=c1763880f601b19615724dbcfec1a0db9347b4508687d2d20ccd6a87a85ea54a25708e4f730e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh