阅读: 6

之前由于新冠疫情,许多公司的大楼空空荡荡,异常安静。但是,尽管人去楼空,办公室内仍嗡嗡作响,各种活动悄然进行。人走了,留下的不仅是大楼,还有其他东西:智能手表、数字看板、联网打印机等许多物联网设备仍然与网络连接,刷新数据,执行功能,等待指令。

全球各地转向灵活办公,攻击者注意到这一趋势,开始尝试进行利用。结果就是,每小时拦截的物联网恶意软件数量达到833,十分惊人。

进入企业网络的物联网设备的种类越来越多,从智能手表、IP摄像头到汽车和音乐家具不一而足。76%的通信发生在未加密的明文通道上,不过,所有设备都至少对部分通信使用了SSL。组织必须采用零信任策略和架构来保护自己的网络,防止攻击者通过这些设备发动攻击。Zscaler ThreatLabz威胁研究团队基于Zscaler云在两周时间内收集的数据撰写了这份报告,深入探究了经批准和未经批准的物联网设备和物联网恶意软件趋势。

我们从两方面研究了数据:识别物联网设备和流量的物联网设备指纹;基于Zscaler云数据的物联网恶意软件。由于物联网设备(尤其是未经批准的设备)没有代理,因此本报告中提及的所有设备和公司网络攻击均发生在物理办公室内。本报告数据是在2020年12月15日至12月31日期间收集的,当时大多数非必要的商业办公地点都已关闭。

一、关键发现

- 自我们于2019年展开研究以来,公司网络上的物联网恶意软件增加了700%,尽管全球大部分员工在家工作

- 娱乐和家庭自动化设备因其种类繁多、加密通信比例低以及与可疑目的连接而构成最大风险

- 僵尸网络普遍使用的Gafgyt和Mirai恶意软件家族占Zscaler云拦截的物联网恶意软件攻击载荷的97%

- 技术、制造、零售和批发以及医疗保健行业遭受了98%的物联网攻击

- 大多数攻击源自中国、美国和印度

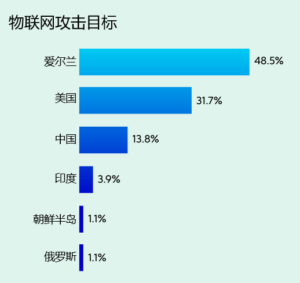

- 物联网攻击的主要目标是爱尔兰、美国和中国

二、物联网设备指纹

最常见的设备

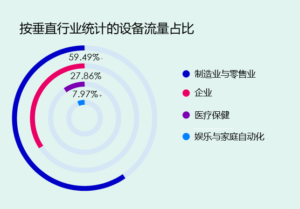

ThreatLabz分析了5亿多物联网设备的通信数据,发现了来自212家厂商的553种不同的设备,进一步将这些设备分为21大类。最常见的三类是机顶盒(29%)、智能电视(20%)和智能手表(15%),约占全部设备的65%。

图1:物联网设备使用频次

音乐物联网

“物联网”不断扩展,出现了新的类别,其中一些可能完全不在IT团队的关注范围之内。

ThreatLabz发现了大量连接到云的新型设备,包括:

- 智能冰箱:三星的智能冰箱能够将用户手机中的音乐、视频和内容传输到冰箱门的屏幕上。

- 音乐灯:宜家和Sonos已经联合开发出一款名为Symfonisk的台灯和智能媒体播放器组合设备。

- 汽车:特斯拉和本田汽车的媒体播放器均能连接到企业网络。

Wi-Fi存储卡:Eye Fi的Wi-Fi存储卡一般用于相机存储及照片分享,通过Zscaler云发送流量。

数据基于:575,091,158次物联网设备通信

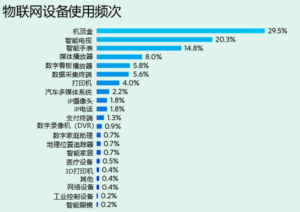

图2:物联网设备通信

通信最多的设备

两周内,物联网设备通信量达到Zscaler云上总流量的0.038%。如图2所示,设备间的通信量相差巨大,其中数据采集终端和打印机两者就占物联网总流量的80%以上。

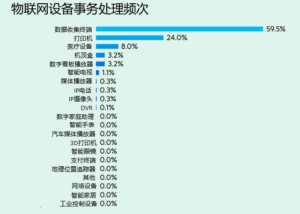

按设备统计的流量 — 垂直行业分类

根据物联网设备生产行业,将其进一步分为四类:

- 制造/零售设备的通信占59%,这57种设备来自20家厂商,包括3D打印机、地理位置跟踪器、工业控制设备、汽车多媒体系统、数据采集终端和支付终端。

- 企业设备的通信占28%,包括数字看板播放器、数字录像机、IP摄像头/电话、打印机和网络设备。

- 医疗设备的通信占8%,这些设备有多种类型,主要来自三家制造商:通用电气医疗集团、雅培和豪洛捷(HOLOGIC)。

- 在数字家庭助理、媒体播放器、机顶盒、智能眼镜、智能家居设备、智能电视和智能手表等各种设备产生的流量中,娱乐和家庭自动化设备的通信占5%。虽然这一类型的通信占比最低,但种类最多,包括各种消费设备,具体为420台设备,来自150家不同的制造商。

图3:物联网设备类型分布

物联网设备大多用明文通信

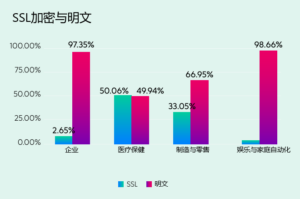

ThreatLabz发现,物联网设备的总流量中有76%以明文形式传输,只有24%通过安全的加密信道传输。虽然这一比例低得令人难以置信,但与2019年的8.5%相比,已增长了近2倍。尽管如此,安全风险依然存在:明文通信更容易被攻击者发现,更糟的情况是,被攻击者拦截和修改,继而利用物联网设备进行恶意攻击。

研究中发现的所有553台设备都在一定程度上使用了SSL,但实际加密的通信比例因设备类型而异。企业和家庭娱乐设备几乎完全以明文方式进行通信,而医疗设备大约有一半的时间通过SSL进行通信。

图4:加密通信的各类设备比例

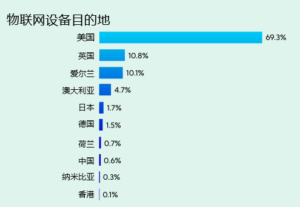

物联网设备的通信目的地

ThreatLabz研究了物联网设备将数据发往哪些国家,即“目的地”。这种通信大多是合法的,物联网设备只是按照设计目的收发数据。截至目前,美国是物联网设备流量的最大目的地,接收了69%的流量,其次是英国(11%)和爱尔兰(10%)。排名前十的目的国家如图5所示。

图5:10大物联网通信目的地

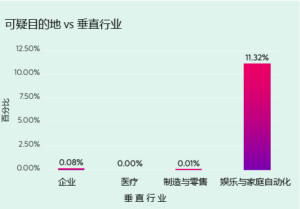

娱乐和家庭自动化设备流量的主要目的地是中国和俄罗斯

娱乐和家庭自动化设备的11%流量流向中国和俄罗斯。虽然大部分是非恶意的合法流量,但ThreatLabz认为这些国家不可信,因为这些流量有可能被政府监视或由于其他漏洞而被泄露。几乎所有(99.9%)的可疑流量都来自智能电视和机顶盒。

相反,企业、医疗、制造与零售所用设备产生的流量不到0.1%流向可疑目的地。

图6:各种设备可疑流量占比

三、物联网恶意软件研究

研究物联网指纹的同时,ThreatLabz还研究了那两周时间内Zscaler云中物联网恶意软件的具体活动。

ThreatLabz观察到,约30万次与物联网恶意软件、漏洞攻击以及命令与控制(CC)的通信被拦截,比前一年增加了近700%。在恶意软件流量方面,15天的时间内,我们共发现18,000个不同的主机和大约900种攻击载荷被投递。

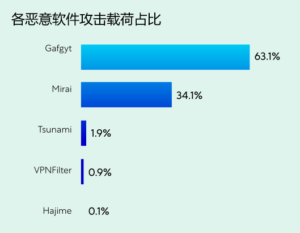

主要物联网威胁

在研究中,我们发现Gafgyt和Mirai是最活跃的两大物联网恶意软件家族。事实上,我们观察到的900种攻击载荷中有97%属于这两个家族。其他活跃的恶意软件还包括Tsunami、VPNFilter和Hajime。

根据我们的观察,Gafgyt拥有最独特的攻击载荷,而Mirai恶意软件载荷在物联网攻击中的使用频率更高。从流量来看,76%的被拦截攻击来自Mirai恶意软件家族,5%来自Gafgyt,15%来自其他恶意软件。

物联网僵尸网络

利用物联网设备漏洞,攻击者可访问设备和设备所连接的网络,进而进行各种恶意活动。Mirai和Gafgyt以使用设备创建僵尸网络而闻名。僵尸网络由攻击者控制的设备组成,可用于发动大规模的协同攻击,包括分布式拒绝服务(DDoS)攻击、金融数据泄露、挖矿和定向入侵等等。Mirai僵尸网络开始引人注目是因为在2016年发动了有史以来最大规模的DDoS攻击,导致网络大范围中断。ThreatLabz在恶意软件研究中评估了僵尸网络回连活动,发现攻击者的目标不仅是物联网设备,还使用了一些主流路由器等网络设备来实施这些攻击:

数据基于:900种不同的攻击载荷

图7:各家族恶意软件载荷占比

| 僵尸网络回连设备主要类型 | |

| 70多家厂商的闭路电视与DVR | MVPower DVR |

| 使用带有miniigd守护进程的Realtek SDK的多个设备 | Linksys设备 |

| 华为HG532 | 网件R7000/R6400设备 |

| ZyXEL路由器 | DGN1000网件路由器 |

| Dasan GPON路由器 | D-Link设备 |

| Eir D1000路由器 | Vacron NVR设备 |

| D-Link设备 |

主要目标行业

科技公司最常受到物联网恶意软件攻击,占全部攻击的40%。其次是制造业(28%)和零售批发业(24%)。

图8:各行业遭受的物联网攻击占比

最常发动恶意软件攻击的国家

我们研究发现,88.5%的被入侵物联网设备将数据路由回这几个国家的服务器:中国(56%)、美国(19%)和印度(14%)。这些国家都是“恶意软件目的”国家,它们要么直接交付恶意软件,要么在感染后与恶意软件连接。有些攻击者会在目标国家/地区内设置CC服务器,因此服务器位置不一定代表攻击者的实际位置。

图9:物联网恶意软件最大目的国

常见威胁组织自治系统号(ASN)

对恶意软件目的地进行深入剖析,ThreatLabz发现了连接到IoT恶意软件的常见ASN和IP地址:

| ASN | IP | 自治系统名称 |

| 16276 | 158.69.0.77 | OVH, FR |

| 398468 | 193.42.137.107 | VMSNETWORKS, US |

| 213035 | 193.239.147.144 | SERVERION-AS Serverion B.V., NL |

| 36352 | 107.173.125.167 | AS-COLOCROSSING, US |

| 202448 | 86.105.252.203 | MVPS https://www.mvps.net, CY |

| 46606 | 162.241.126.53 | UNIFIEDLAYER-AS-1, US |

| 53667 | 198.251.81.249 | PONYNET, US |

| 212953 | 46.102.106.25 | MRS-BILISIM, TR |

| 35913 | 45.15.143.175 | DEDIPATH-LLC, US |

| 213371 | 37.49.230.52 | SQUITTER-NETWORKS, NL |

| 35913 | 45.15.143.140 | DEDIPATH-LLC, US |

| 42864 | 45.95.169.218 | GIGANET-HU GigaNet Internet Service Provider Co, HU |

| 63916 | 103.42.214.181 | IPTELECOM-AS-AP IPTELECOM Global, HK |

| 134520 | 103.42.214.181 | GIGSGIGSCLOUD-AS-AP GigsGigs Network Services, HK |

| 3462 | 111.248.163.38 | HINET Data Communication Business Group, TW |

| 36352 | 107.173.181.189 | AS-COLOCROSSING, US |

| 36352 | 192.227.147.157 | AS-COLOCROSSING, US |

| 212369 | 45.155.125.116 | TRDESERVER, TR |

| 206898 | 185.172.110.205 | BLADESERVERS, AU |

| 213035 | 193.239.147.245 | SERVERION-AS Serverion B.V., NL |

图10:最常见威胁组织ASN

物联网恶意软件主要目标

ThreatLabz还根据客户端IP地址评估了“源国家”——恶意软件的目标。最常受物联网攻击的三个国家是爱尔兰(48%)、美国(32%)和中国(14%)。

图11:物联网恶意软件源国家

四、物联网恶意软件防御基本原理

随着全球各地“智能”设备数量的日益增长,阻止它们进入组织几无可能。因此,制定访问策略以防止这些设备成为敏感数据和应用程序的入口就变得至关重要。

采用以下最佳实践可缓解来自批准和未批准设备的物联网恶意软件威胁:

- 跟踪、管理网络设备。许多物联网设备都处于未管理状态,因此,无法仅依靠端点代理的数据来了解办公场所内正在使用的设备。部署网络日志查看方案,了解哪些设备正在通过网络进行通信以及进行的操作。采用允许同时检查加密和未加密网络通信的架构,覆盖所有设备。接下来,再部署安全保障措施。

- 修改默认密码。这虽然是老生常谈,但攻击者利用设备进行攻击的最简单和最常见的一种方法就是使用默认密码。密码控制对于未经批准的物联网设备可能无法实施,但它是部署公司自有物联网设备的必要第一步,且应该成为员工自带设备安全培训的一项内容。

- 密切关注补丁和更新。许多行业,尤其是制造业和医疗行业,日常工作流程都依赖物联网设备。对于这些经批准的设备,务必随时了解最新披露的任何漏洞,使用补丁更新设备的安全功能。

- 采用零信任安全架构。对公司资产强制执行严格策略,只允许用户和设备访问确需访问的内容,并且需要进行身份认证。限制与部分IP、ASN和端口的通信,阻止相关外部访问。未经批准的物联网设备若需访问互联网,应接受流量检查,并与公司数据隔离,最好还是通过代理进行通信。阻止影子物联网设备对公司网络构成威胁的唯一方法是消除隐式信任策略,并使用基于身份的动态身份认证(也称为零信任)严格控制对敏感数据的访问。

发布日期:2021年7月

原文链接:https://info.zscaler.com/resources-reports-threatlabz-iot-2021