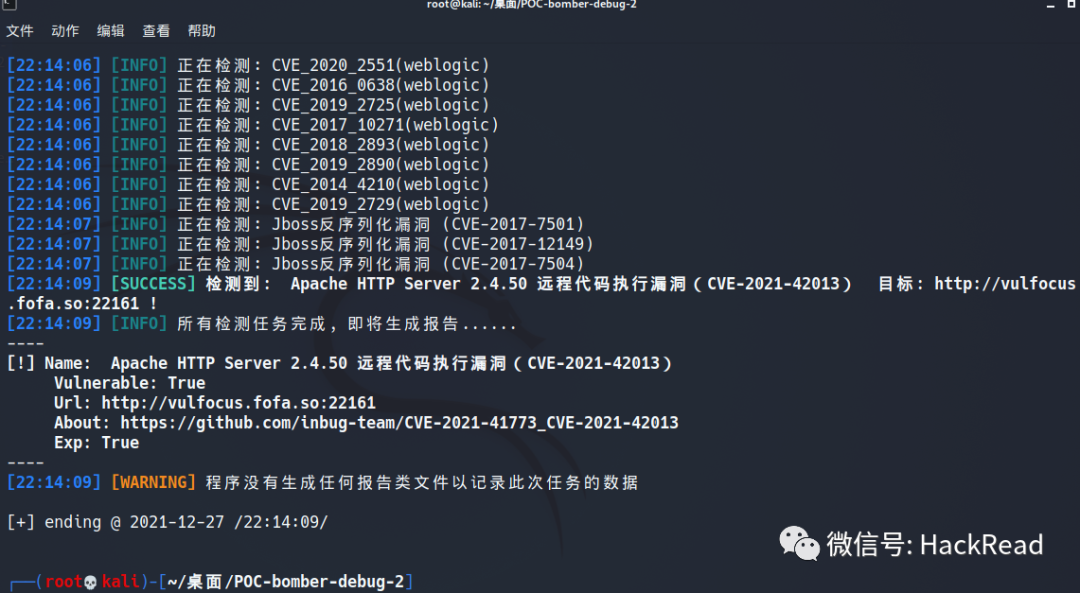

红蓝对抗或hvv中帮助红队在大量资产中快速找到突破口进入内网内网安全测试,横向移动利用新型0day对企业资产进行批量评估

验证模式

python3 pocbomber.py -u http://xxx.xxx

⚡️ 渗透模式

python3 pocbomber.py -u http://xxx.xxx --poc="thinkphp2_rce.py" --attack

安装

git clone https://github.com/tr0uble-mAker/POC-bomber.gitcd POC-bomberpip install -r requirements.txt

用法

查看用法: python3 pocbomber.py模式:获取poc/exp信息: python3 pocbomber.py --show单目标检测: python3 pocbomber.py -u http://xxx.xxx.xx批量检测: python3 pocbomber.py -f url.txt -o report.txt指定poc检测: python3 pocbomber.py -f url.txt --poc="thinkphp2_rce.py"exp G击模式: python3 pocbomber.py -u 目标url --poc="指定poc文件" --attack参数:-u --url 目标url-f --file 指定目标url文件-o --output 指定生成报告的文件(默认不生成报告)-p --poc 指定单个或多个poc进行检测, 直接传入poc文件名, 多个poc用(,)分开-t --thread 指定线程池最大并发数量(默认30)--show 展示poc/exp详细信息--attack 使用poc文件中的exp进行攻击--dnslog 使用dnslog平台检测无回显漏洞(默认不启用dnslog,可在配置文件中启用)

常见问题

程序不安装requirements.txt就可以直接运行,只依赖requests第三方库,其他库安装不上不影响程序运行,但有些poc会不能检测

log4j2命令执行漏洞的检测:需要添加 --dnslog 参数

无回显漏洞检测默认使用 dnslog.cn 平台且默认关闭, 要开启需前往配置文件将 dnslog_flag 开关置为True

需要指定一个poc才能调用--attack攻击模式

项目地址:https://github.com/tr0uble-mAker/POC-bomber

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

侵权请私聊公众号删文

热文推荐

如有侵权请联系:admin#unsafe.sh