===================================

0x01 工具介绍

Struts2漏洞检测范围:

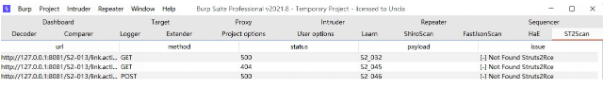

S2-001S2-003/S2-005S2-007S2-008S2-009S2-012S2-013/S2-014S2-015S2-016S2-019S2-032S2-045S2-046S2-057S2-059S2-061Devmode

0x02 安装与使用

1、安装界面

2、插件UI

3、结果显示页

0x03 项目链接下载

· 今 日 送 书 ·

第一篇基础篇(第1章和第2章),目的是让读者快速建立对Android应用安全分析的基本概念,介绍了构建Android分析环境的一些基本方法与工具,以及通过对一个Android应用Apk文件进行反编译,并篡改中间状态的Smali代码,再重编译签名打包全过程的介绍,帮助读者进入Android应用逆向分析的大门。第二篇理论篇(第3章和第4章),目的是通过介绍Android操作系统常见的安全漏洞,帮助读者树立Android应用安全开发的意识,从而构建Android应用安全的一个具体框架。介绍了App安全基线,包括应用的评估思路、Android系统的安全问题与常见漏洞。通过分析一个Android静态逆向和动态调试自动化分析框架MobSF的功能,使读者全面了解Android逆向分析过程中的关注点。第三篇工具篇(第5~8章),介绍静态逆向和动态调试所使用的工具,以及常见的Hook工具和针对Native层的C++代码的调试手段。第四篇实战篇(第9~13章),包括脱壳实战,针对Java层与Native层的逆向实战,使用工具篇介绍的两种主流Hook框架进行具体的实战操作,使用静态和动态两种方式分析复杂功能App的业务逻辑,使用抓包的方式对物联网移动应用进行分析实战。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247507966&idx=1&sn=b0502f5f9d30b5ac2c5388b76e4bf409&chksm=ebb530fddcc2b9eb327b192dffef1ddf6b7b425df5d16f373acbaa33340a4a2fdaab37263065#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh