概述

近日,微步情报局联合中信建投证券捕获到一起黑产团伙伪装成办理业务的客户,通过微信等即时通讯工具向金融、证券、教育等行业投递钓鱼木马的攻击事件,该组织被称为“银狐”团伙。攻击者通过伪造工具网站投放或者直接通过通讯工具发送木马,诈骗用户点击,并在获得计算机的系统权限后,远程操控用户主机将自己加入微信群,继而冒充受害者身份,在微信群中进行更广泛的传播。具体分析如下:

该组织前期通过使用SEO网站优化使得相关钓鱼网站获取搜索领先排名,传播包含恶意木马的工具,然后获取计算机权限后,通过微信再进一步传播,受害面极广;

该组织把钓鱼木马伪装成各种常见工具、微信聊天记录或者是金融相关新闻的名称,使受害者降低防范意识;

该组织使用公共服务托管实际恶意执行代码,或者通过白加黑方式进行隐藏恶意木马,防止被安全软件所查杀;

该组织最终通过Gh0st木马家族对受害机进行控制,大量使用香港ip地址进行回连,并可以随时在样本载入阶段更改实际控制载荷的C2; 微步通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步威胁感知平台 TDP 、本地威胁情报管理平台 TIP 、威胁情报云 API 、互联网安全接入服务 OneDNS 、主机威胁检测与响应平台 OneEDR 等均已支持对此次攻击事件和团伙的检测。 微步终端安全管理平台 OneSEC支持该事件相关木马的各阶段动态检测,包括“白利用链路”、“LSB隐藏恶意代码执行”以及“本地加密代码动态执行”等技术,对系统关键位置和风险项进行严密监控,配合威胁情报、针对文件动态行为的IOA检测以及针对文件静态特征的本地反病毒引擎和云端多引擎检测,可实现恶意代码的精准全面的检出,保证主机不被攻陷:

团伙分析

2.1 团伙画像

通过对该组织的样本维度的分析,相关样本的名称以及样本生成特征可以判定该组织为近期出现的国内灰黑产组织,主要针对金融、证券、教育及设计行业。

团伙画像 | |

特点 | 描述 |

平台 | Windows |

攻击目标 | 金融、证券、教育及设计行业 |

攻击地区 | 中国 |

攻击目的 | 控制主机,窃取客户资料和敏感信息。 |

武器库 | Gh0st |

2.2 攻击特点

1. 该组织在使用相关的恶意程序获取失陷主机的权限后,远程操控受害者的主机微信,使用原有的客户群或亲友群,或重新拉群,将自己的小号拉进群中,并授予管理员身份。

2.将受害者的账号踢出群,行“李代桃僵“之法,将自己的小号修改为和受害者同样的头像和其他信息。如下图所示:

3.通过建立多个类似的诈骗微信群后,在群内发布钓鱼链接或者恶意程序,进一步窃密或者传播恶意程序,进行”指数增长”。

4.以下为发送的具有诱导性质的金融相关软件,引导新的受害者点击,从而进行大规模扩散.

2.3 技术特点

2.3.1 SEO优化钓鱼网站

该组织在搜索引擎方面购买了相关的SEO优化服务,使得相关的钓鱼网站排名十分靠前。比如设计行业的CAD设计网站,该组织构建的钓鱼网站在百度搜索引擎的排名如下所示(图片来源于网络)。下载的样本没有cad编辑相关的功能,经过研判为恶意木马。

2.3.2 公共服务托管木马

通过分析传播样本,可以发现相关的实际控制载荷使用存放图片的公共服务进行下载,并通过LSB隐写相关的shellcode在图片中。如下图所示,使用了image.tuchuang.co和edu-image.nosdn.127.net的公共服务,使得流量侧无法进行有效拦截。

样本分析

由于该组织存在至少两种样本传播方式,以下将从不同传播方式进行样本分析。A样本为工具下载类版本,使用公共服务进行下载执行恶意代码。B样本为微信传播类版本,使用白加黑方式进行权限控制。

3.1 基本信息A

SHA256 | 0becae0cf0fdbb65788e3d49d38844e00b27ab04e57d2f104648782706996ff1 |

文件类型 | PE32 executable (console) Intel 80386 (stripped to external PDB), for MS Windows |

文件名称 | 英语成绩单.exe |

文件大小 | 6.03 MB |

C2 | 45.207.10.28:19001 |

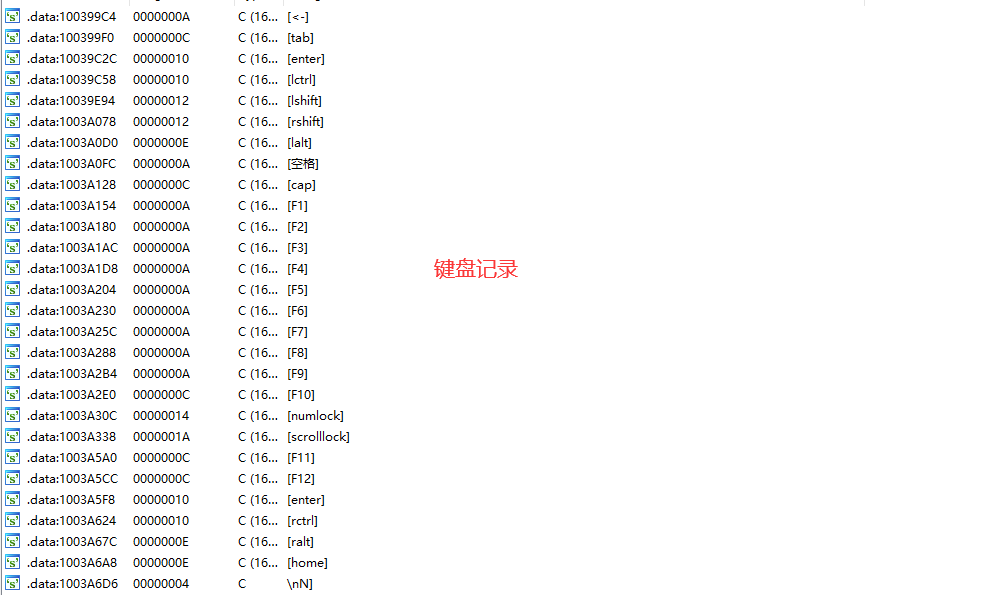

功能描述 | Gh0st木马变种,可以远控受害主机,上传主机信息,键盘记录,下载执行其他模块等 |

3.2 详细分析A

病毒样本外层为使用go语言编写的加载器,执行后会从公共图床平台下载载荷解密执行,载荷包括两个部分,持久化模块和Gh0st远控木马变种模块,下载链接分别为:

hxxp://image.tuchuang.co:80/2023/02/25/eef3d0225022712.png

hxxps://edu-image.nosdn.127.net:443/069D024DF8A3965A819B931C71B02788.png

持久化模块会通过进程名(Wins.exe)检测木马是否已经安装,如果没有则创建计划任务进行驻留。

Gh0st木马变种模块,载荷下载时由外层的shellcode加载执行run导出函数,可以远控受害主机,上传主机信息,键盘记录,设置注册表,下载执行其他模块等。木马C2服务器为45.207.10.28:19001。

3.3基本信息B

SHA256 | 75f9256201b12fb9d83a2d64c50a61166d50de98f9cda9e8e82f448f732a7fd8 |

文件类型 | PE32 executable (GUI) Intel 80386 (stripped to external PDB), for MS Windows |

文件名称 | 开户视频录制.exe |

文件大小 | 2.34MB |

C2 | 154.197.17.80:80 |

功能描述 | Gh0st木马变种,可以远控受害主机,上传主机信息,关机,设置注册表,下载执行其他模块等 |

3.2详细分析B

病毒样本执行后会在%ProgramData%/df目录下释放恶意文件,并启动moni.exe执行,moni.exe启动执行后会启动主要木马模块1.exe执行。

1.exe为白文件,但在启动执行后会加载同目录下名为JLCUpdate.dll的恶意dll执行(俗称白加黑)。

JLCUpdate.dll模块加载后,会解密shellcode,并将shellcode注入svchost执行。

shellcode会向C2服务器154.197.17.80:80发送请求,下载载荷执行。

下载的载荷为Gh0st木马变种,由外层的shellcode加载执行run导出函数,C2服务器为154.197.17.80:80,Gh0st家族分析部分同A样本。

关联分析

4.1 拓线信息

通过微步监测到的样本数据,再以之进行拓线联系,发现情况如下,该团伙主要在2022年12月到2023年3月之间进行大规模爆发,样本相关名称主要集中在金融操作相关、微信聊天记录、常用软件以及浏览器插件等4个方面,受害范围极广。

从C2角度看,该组织主要使用中国香港和美国的服务器进行控制管理,如下图所示:

4.2 溯源信息

根据以上的拓线信息,可以发现相关域名执行了恶意载荷下载或者控制的功能。相关域名历史上也曾做过Gh0st家族下载情况,该情况已经存在标记。

ip | domain | 功能 |

154.39.66.37 | vip.qiangsheng888.top | C&C控制 |

43.154.239.14 | telegramsi.site liangjiang44.top liangjiang33.top haiwai2.xyz | 下载载荷(后期) |

查询相关域名的whois信息,发现除vip.qiangsheng888.top隐私保护外,其余域名为李某某所办理,如下所示,但经过查询后,相关人员为域名售卖者,但可以根据相关人员查询该域名购买者信息,购买者即与该组织有关。

行动建议

5.1 威胁处置

由于监控到多种方式进入及样本释放方式,联系相关技术人员进行针对性检测及排查处置。

5.2 安全加固

根据相关组织的样本名称进行针对性防范,下载的工具由官网下载,并校验其Hash,相关微信传输文件不贸然点击,首先进行沙箱检测,避免进一步扩散。

回复关键词“HC”获取相关IOC。

点击下方,关注我们

第一时间获取最新的威胁情报

如有侵权请联系:admin#unsafe.sh