据外媒报道,谷歌在 2023 年 3 月 6 日发布 Android 2023-03 例行安全更新,这次更新修复多个 Android 系统的高危安全漏洞,但发布更新时谷歌并未公布这些漏洞的细节。

直到昨天有安全公司透露编号为 CVE-2023-20963 漏洞就是被并夕夕利用的漏洞,该漏洞导致应用更新到更高版本的 Target SDK 后本地提权,无需额外的执行权限,也不需要用户执行任何交互。

注意:目前只确定 20933 漏洞是被并夕夕利用的,并夕夕利用了多个漏洞,只不过目前还不知道其他哪些漏洞也是被并夕夕利用的。

就是说当用户安装并夕夕后,并夕夕通过云控下发命令,可以在用户完全没有感知的情况下完成提权,让用户手机变成肉鸡。

并夕夕获得的是系统级权限,用户实际上没有任何办法能够阻挡并夕夕,除非手动转到应用程序管理里删除,但删除后相关后门模块是否被保留暂时还不清楚。

分析显示并夕夕获取系统权限后,主要进行以下几类行为:保活、诱导和欺骗用户、防止用户卸载、违规收集用户数据、收集竞争对手 App 数据等。

谷歌在发现问题后已经从 Google Play 中下架并夕夕,同时利用 Google Play Protect 模块自动卸载拼夕夕,不过拼夕夕至今任未承认问题,还在微信公众平台到处投诉发布相关内容的公众号,甚至在公众号所有者不承认侵权后、微信审核也任何不存在侵权后,重复发起投诉,试图诱导、逼迫公众号所有者删除相关文章。

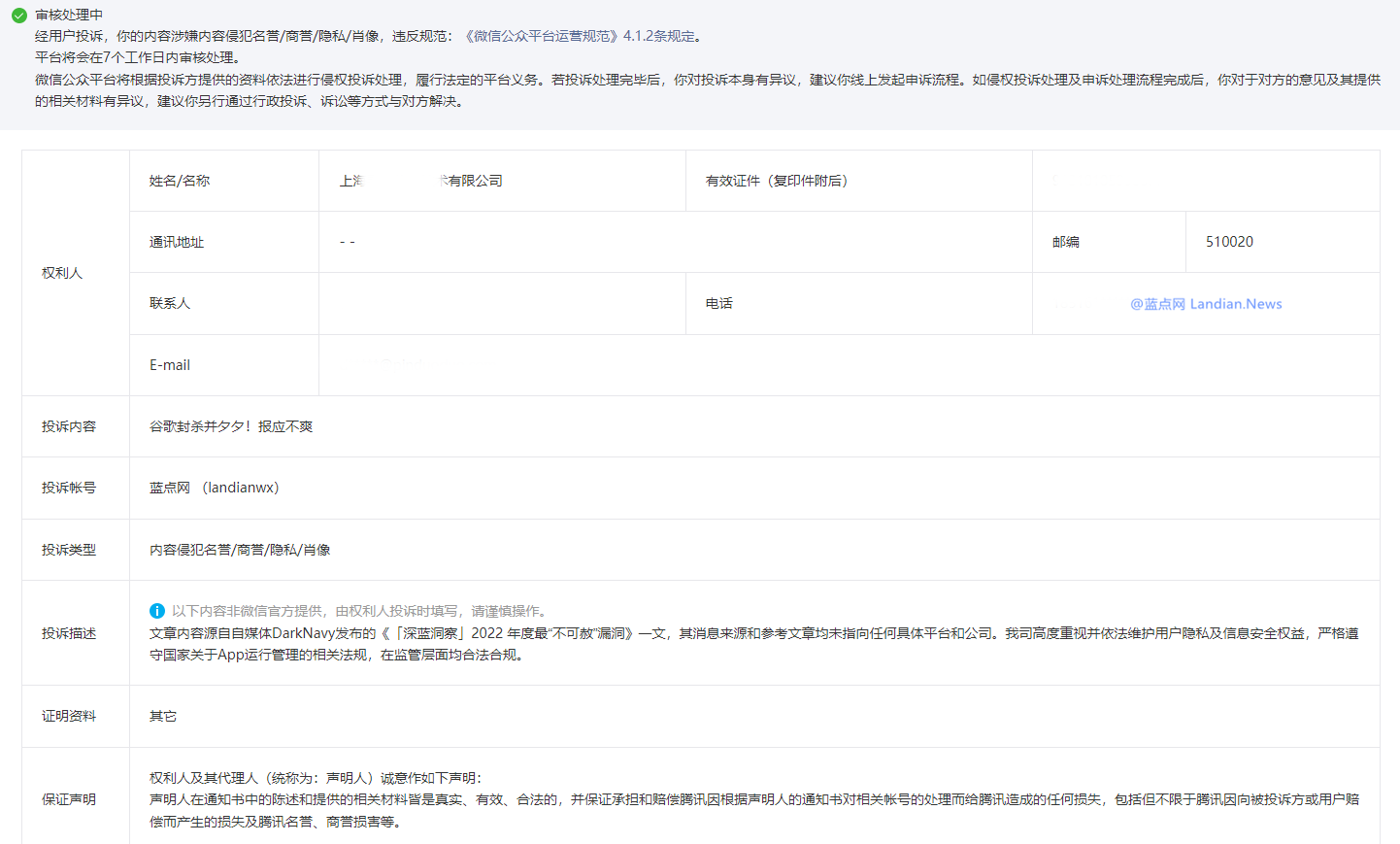

3月14日并夕夕向微信投诉蓝点网两篇文章侵权,蓝点网并未主动删除文章,3月21日后被微信驳回:

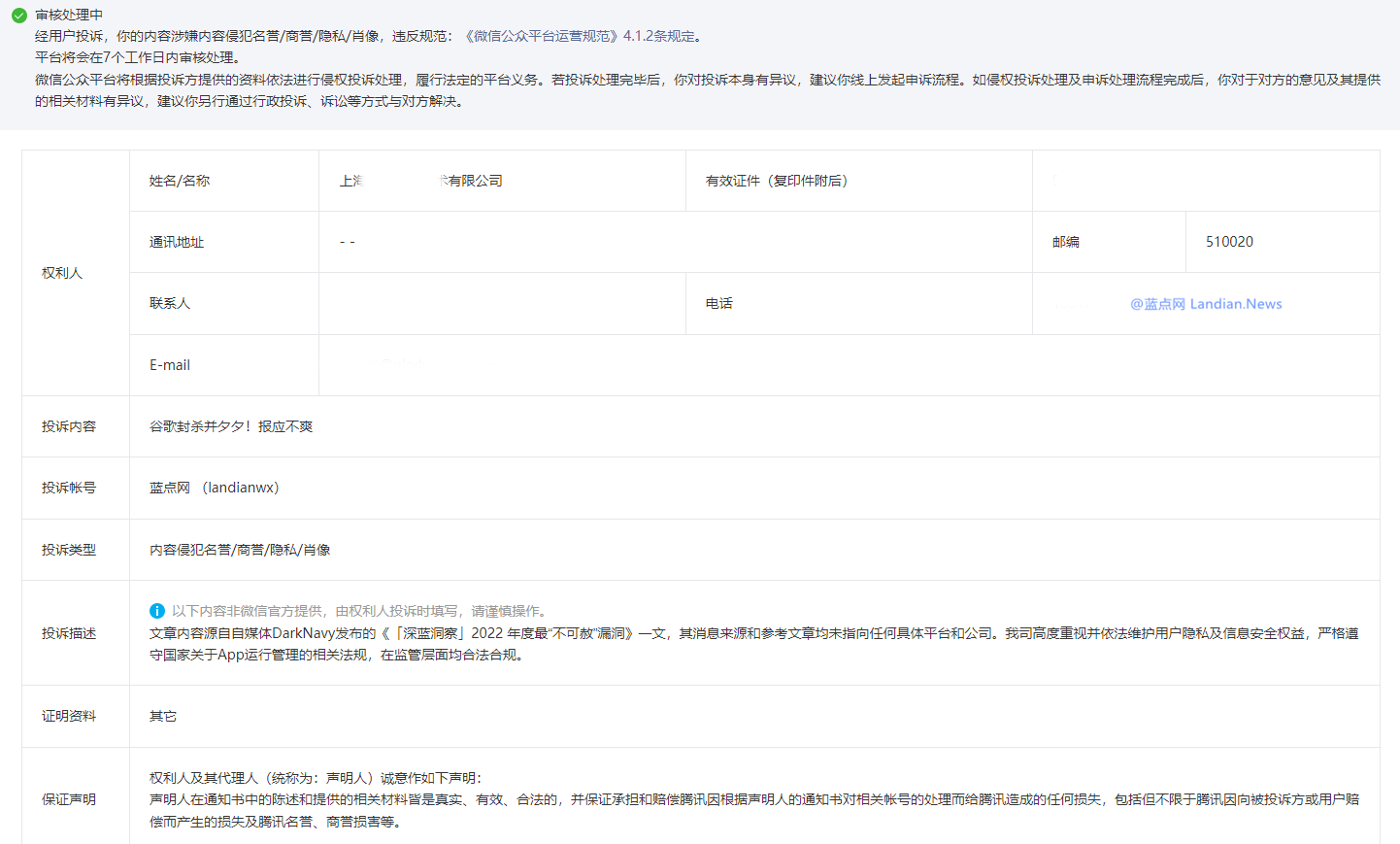

3月28日并夕夕公关再次发起投诉,而且将蓝点网新发布的文章也投诉了,蓝点网仍未删除文章,等待微信方面审核驳回不要脸的拼夕夕:

版权声明:感谢您的阅读,除非文中已注明来源网站名称或链接,否则均为蓝点网原创内容。转载时请务必注明:来源于蓝点网、标注作者及本文完整链接,谢谢理解。