2023-3-31 09:2:34 Author: 白泽安全实验室(查看原文) 阅读量:56 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Bitter APT组织针对中国核能行业开展攻击

近日,Intezer的研究人员披露了具有印度背景的APT组织Bitter,针对中国核能行业相关的攻击活动。在本次攻击活动中,Bitter伪装成吉尔吉斯斯坦驻北京大使馆向与核领域相关的多家中国公司和学者发送电子邮件。恶意电子邮件伪装成邀请受害者参加一场据称由吉尔吉斯大使馆、国际原子能机构(IAEA)和中国国际问题研究院(CIIS)举办的核能会议。实际上,电子邮件会诱使受害者下载并打开包含Microsoft编译的HTML帮助文件(CHM)或恶意Excel文档的RAR文件。如果受害者打开的是CHM有效载荷,则第二阶段payload是MSI或PowerShell文件,如果打开的是Excel文档,则第二阶段payload是EXE文件。Intezer的研究人员还称,攻击者可能更青睐CHM payload,因为其不需要目标使用存在漏洞的Microsoft Office版本,并且由于其使用了LZX压缩,可以绕过杀毒软件的静态分析,并且只需要最少的用户交互即可启动。此外,Intezer的研究人员无法获取到到此活动中后续投递的实际有效载荷,但根据Bitter历史攻击的TTP猜测有效载荷可能包括键盘记录器、RAT(远程访问工具)和信息窃取器。攻击链图如下图所示。

来源:

https://www.intezer.com/blog/research/phishing-campaign-targets-nuclear-energy-industry/

朝鲜新APT组织APT43详情披露

近日,Mandiant的研究人员披露了一个名为APT43的朝鲜新APT组织,该组织于2018年开始被跟踪,为朝鲜的国家利益服务,具有情报收集和经济利益获取两层动机,并且其情报收集重点与朝鲜主要对外情报机构——侦察总局(RGB)的任务一致。目前,APT43的受害者集中在韩国、美国、日本和欧洲等地区,涵盖政府、教育、研究、政策机构、商业服务和制造等行业。APT43主要利用鱼叉式网络钓鱼邮件和其他社会工程学方法完成初始接入。攻击者通过伪装成目标专业领域内的关键人物发送消息以引诱目标用户点击。最终目标是通过模仿各种合法服务的域名进行凭据收集活动,并使用收集的数据创建在线角色。接着还将利用从受感染用户处窃取的联系人列表来识别更多目标以窃取加密货币,然后使用哈希租赁和云挖掘服务清洗被盗的数字资产,以掩盖非法痕迹并将其转换为干净的加密货币,进而为其后续网络间谍活动提供资金。APT43还借助了大量自定义和开源的恶意软件来实现其攻击目的,例如BabyShark、FastFire、gh0st RAT、Quasar RAT、Amadey等。此外,Mandiant的报告中还提到,其他研究人员过去也曾发现过APT43的活动,但通常归因于Kimsuky或Thallium。通过哈希租赁服务洗钱流程示意图如下图所示。

来源:

https://www.mandiant.com/resources/blog/apt43-north-korea-cybercrime-espionage

Evilnum组织针对以色列地区的攻击活动分析

近日,安恒信息的研究人员捕获到了Evilnum组织针对以色列地区的攻击样本,活动疑似最早开始于2022年12月,并持续至2023年3月。Evilnum最早是于2018年5月被首次披露的JavaScript恶意软件。2020年,ESET开始将其背后的运营团伙跟踪为针对欧洲和亚洲地区金融科技公司的APT组织。除了金融领域外,Evilnum还针对游戏、电信等其他行业。该组织的攻击手法多样,包括利用各种漏洞、恶意软件和钓鱼等手段发起攻击。Evilnum所部署的恶意软件主要为TerraLoader系列:包括More_eggs、TerraPreter等。这些恶意软件具有模块化和灵活部署的特性,可用于执行如窃取凭据、拦截网络流量、窃取敏感数据在内的各种攻击任务。Evilnum组织在本次针对以色列地区的攻击活动中,则使用了混淆cmd指令启动白文件以加载初始有效载荷的攻击方式。其原始攻击样本为包含有JPG与LNK文件的ZIP文件。JPG文件为英国居民Emily Rose的护照信息,LNK则伪装成PNG图像引导用户点击执行。LNK文件包含一段经混淆的CMD指令,指令执行后最终将启动ie4uinit.exe程序并连接到攻击者的C2服务器以获取后续的Javascript指令。Javascript指令运行后,将解密3个文件到本地:白文件(msxsl.exe)、PersPays、Pays。其中,PersPays文件用于启动白文件msxsl.exe并加载Pays有效载荷,Pays文件则将进一步解密下一阶段有效载荷。此外,远程Javascript指令除了有释放文件的功能,还会通过修改注册表键值实现恶意代码的持久驻留。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/y8VVzTWeFNG3MMih1KFxFw

肚脑虫组织近期攻击手法披露

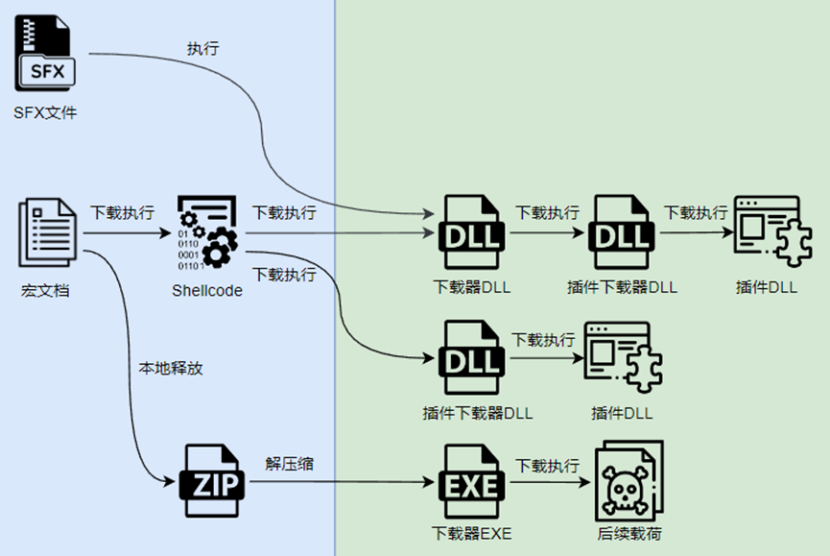

肚脑虫(又名Donot)组织,被认为具有南亚某国政府背景,该组织主要针对政府机构、国防军事部门以及商务领域重要人士开展网络间谍活动,受害者包括中国、巴基斯坦、斯里兰卡等南亚地区国家。奇安信近期发现,有关Donot的攻击活动从2022年年末就保持着较高的频率,并一直延续到2023年。在2023年1月底,奇安信的研究人员捕获到了肚脑虫组织以克什米尔地区相关文档为诱饵的攻击样本。研究人员在对其近期样本分析后发现,该组织的主要攻击流程仍保持着一贯的风格,但攻击者尝试了不同的恶意代码植入手段,并变换了攻击组件的代码细节。肚脑虫组织常通过携带宏的文档执行shellcode以下载后续DLL组件,接着下载诸如木马插件管理器和木马插件的恶意DLL。然而,在近期的攻击样本中,攻击者则直接通过自解压rar压缩包投递下载器DLL组件。此外,在某些攻击活动中,Donot组织还使用EXE组件,借助宏文档直接释放压缩包,解压出其中的EXE组件以下载后续载荷。不过,从总体来看,Donot组织的攻击手法相对固定,攻击链中常用计划任务串联前后组件。但是,该APT也在不断拓展自己的攻击流程,无论是恶意组件的植入方式还是使用的组件类型,都更加多样化。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/duZiNBDwPwJ3QbbaFrNzYg

披露BITTER的样本

近日,研究人员披露了BITTER组织的恶意样本,IOC信息如下所示。

Filename:/Ticktes12.zip、Ticktes.chm

MD5:d4d31a2b1deb7ea73d658430263f1a09、ba068724f569d98d56fcfb473449c8df

URL:http://erswuniconsharing.com/hpk.php?id=%COMPUTERNAME%

来源:

https://twitter.com/stopmalvertisin/status/1640423766634401794

攻击活动

研究人员发现针对智能手机和音响等设备的NUIT攻击

近日,美国大学研究人员开发了一种名为“近超声无声特洛伊木马”(NUIT)的新型攻击,可以对智能手机、智能扬声器和其它由语音助手驱动的物联网等设备执行无声攻击。其主要原理是,智能设备中的麦克风可以对人耳无法听到的近超声波做出反应,从而在使用传统扬声器技术的情况下,以最小的风险执行攻击。NUIT攻击可以使用两种不同的方法进行:NUIT-1,设备既是攻击源又是攻击目标;NUIT-2,通过一个有扬声器的设备攻击另一个有麦克风的设备。

来源:

https://www.bleepingcomputer.com/news/security/inaudible-ultrasound-attack-can-stealthily-control-your-phone-smart-speaker/

数据泄露

澳金融公司Latitude Finance 1400万条客户记录泄露

据媒体3月27日报道,澳金融公司Latitude Finance更新了数据泄露事件通知,透露受该事件影响的人数增加到了1400万人。3月16日,该公司披露了一起攻击事件,称黑客入侵了其两家服务提供商的系统并访问了约328000条客户记录。随着进一步调查,发现该事件的影响要大得多。约790万个澳大利亚和新西兰的驾照号码泄露,其中40%是在过去10年内提交给该公司的。可追溯至2005年的另外610万条记录也已泄露,其中94%是在2013年之前提交的。

来源:

https://www.infosecurity-magazine.com/news/latitude-financial-admits-breach/

恶意软件

新的MacStealer恶意软件窃取iCloud Keychain数据和密码

近期,Uptycs研究人员发现了一种新的macOS信息窃取程序:MacStealer。该恶意软件自2023年3月初开始便在网络犯罪论坛上发布广告,目前正在积极开发中。MacStealer可窃取iCloud Keychain数据和密码、信用卡数据、cookie和登录信息等,它甚至还能够感染在Intel、M1和M2 CPU上运行的Catalina和后续的macOS版本。此外,MacStealer恶意软件主要通过.DMG诱饵文件传播,用户打开文件后,它将展示一个伪造的密码提示以收集用户密码进而实现提权。MacStealer能够将选定的信息进行压缩,并使用Python用户代理请求将数据传输到攻击者控制的Telegram频道。

来源:

https://www.uptycs.com/blog/macstealer-command-and-control-c2-malware

勒索软件

针对新勒索团伙Dark Power的分析

3月23日,Trellix发布了针对新勒索团伙Dark Power的分析报告。Dark Power的payload是用Nim开发的,编译日期是2023年1月29日,即攻击开始的时间。有趣的是,该勒索软件还有两个在野传播的版本,每个版本都有不同的加密密钥方案。赎金记录最后一次修改是在2月9日,它给目标72小时的时间将价值10000美元的XMR(门罗币)发送到指定的钱包地址,以获得解密器。Trellix表示,已经看到来自美国、法国、以色列、土耳其、捷克共和国、阿尔及利亚、埃及和秘鲁的10个被攻击目标。

来源:

https://www.trellix.com/en-us/about/newsroom/stories/research/shining-light-on-dark-power.html

往期推荐

Winter Vivern针对欧洲政府组织和电信服务提供商开展攻击——每周威胁情报动态第120期(03.17-03.23)

新组织YoroTrooper针对独联体国家政府和能源机构——每周威胁情报动态第119期(03.10-03.16)

如有侵权请联系:admin#unsafe.sh