关于ThreatHound

ThreatHound是一款功能强大的事件响应与威胁搜索辅助工具,只需要将事件日志文件提供给ThreatHound,它便能够帮助我们以自动化的形式分析出结果,并以JSON格式输出数据。

功能介绍

1、针对Windows事件日志的威胁搜寻、入侵评估和事件响应自动化;

2、支持每天从项目源下载和更新Sigma规则;

3、包含了超过50种检测规则;

4、支持超过1500个Sigma检测规则;

5、支持动态添加新的Sigma规则,并将其添加到检测规则中;

6、支持以JSON格式保存所有输出数据;

7、支持轻松添加自定义的任何检测规则;

8、可以轻松在mapping.py中添加新的事件日志源类型;

工具安装

由于该工具基于Python开发,因此我们首先需要在本地设备上安装并配置好Python环境,接下来,广大研究人员可以使用下列命令将该项目源码克隆至本地:

$ git clone https://github.com/MazX0p/ThreatHound.git

然后切换到项目目录中,使用pip命令和项目提供的requirements.txt文件安装该工具所需的依赖组件:

$ cd ThreatHound$ pip install - r requirements.txt

安装完成后,运行下列命令即可执行ThreatHound:

$ pyhton3 ThreatHound.py

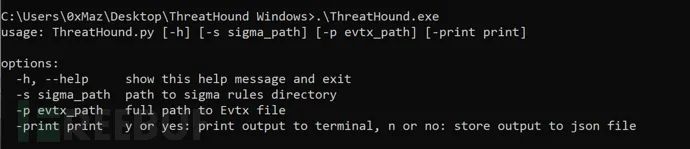

工具使用

Windows使用

$ ThreatHound.exe -s ..\sigma_rules\ -p C:\Windows\System32\winevt\Logs\ -print no(向右滑动,查看更多)

Linux使用

工具运行截图

工具演示视频

视频地址:

https://player.vimeo.com/video/784137549?h=6a0e7ea68a&badge=0&autopause=0&player_id=0&app_id=58479

项目地址

ThreatHound:https://github.com/MazX0p/ThreatHound

精彩推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651221060&idx=4&sn=6b2ecf881c66514b4f36928fcd3ab2f0&chksm=bd1dfecf8a6a77d915c8c5fbe257c01db3e37a8f94f66e088840fa3dc5aa261df9c94e90de36#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh