波多黎水务机构疑似遭到 Vice Society 袭击,数据信息发生泄露

![]() Tag:水务机构,波多黎,勒索,数据泄露

Tag:水务机构,波多黎,勒索,数据泄露

https://securityaffairs.com/144022/hacking/puerto-rico-aqueduct-and-sewer-authority-attack.html

Bitter APT 团伙针对核能行业展开攻击活动

![]() Tag:Bitter,核能行业

Tag:Bitter,核能行业

https://www.intezer.com/blog/research/phishing-campaign-targets-nuclear-energy-industry/

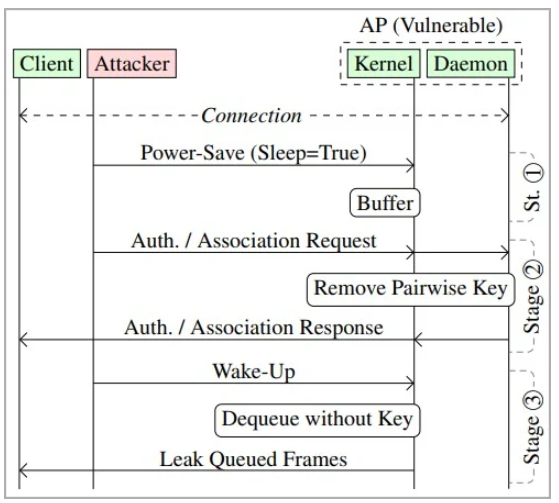

WiFi 协议漏洞允许攻击者劫持网络流量

![]() Tag:WiFi,漏洞

Tag:WiFi,漏洞

来源:

https://www.bleepingcomputer.com/news/security/wifi-protocol-flaw-allows-attackers-to-hijack-network-traffic/

MacStealer:新的基于 macOS 的窃密木马

![]() Tag:MacOS,木马

Tag:MacOS,木马

Uptycs 研究人员团队发现了一种新的 macOS 信息窃取程序 MacStealer,影响 Catalina 和后续基于 Intel M1 和 M2 CPU 的 macOS 版本。该恶意软件允许攻击者从受感染设备的 Firefox、Google Chrome 和 Brave 浏览器窃取密码、cookie 和信用卡数据,检索 KeyChain 数据库(base64编码)和固定后缀的文件,窃取用户敏感数据。

技术手法:

该恶意软件通过 .DMG 文件传播,打开文件后,它会打开一个伪造的密码提示信息以窃取凭据。一旦用户输入他们的登录凭据,窃取程序 MacStealer 就会收集后缀为“.txt”、“.doc”、“.docx”、“.pdf”、“.xls”、“.xlsx”、“.ppt”、“.pptx”、“.jpg”、“. png", ".csv", ".bmp", ".mp3", ".zip", ".rar", ".py", ".db" 的文件,并存储到系统目录,压缩数据并使用 Python 用户代理通过 POST 请求将其发送到 C2,然后从受害者的系统中删除数据文件。同时,MacStealer 将选定的信息传输 Telegram 频道,共享信息。

https://www.uptycs.com/blog/macstealer-command-and-control-c2-malware

朝鲜背景威胁组织 ScarCruft 正在持续不断发展武器库,展开攻击

![]() Tag:ScarCruft,韩国

Tag:ScarCruft,韩国

https://www.zscaler.com/blogs/security-research/unintentional-leak-glimpse-attack-vectors-apt37

WordPress 通报并修复 WooCommerce 插件中的严重漏洞

![]() Tag:WordPress,WooCommerce

Tag:WordPress,WooCommerce

来源:

https://www.bleepingcomputer.com/news/security/wordpress-force-patching-woocommerce-plugin-with-500k-installs/

2023年3月25日

新勒索软件组织 Dark Power 肆虐袭来

外媒报道披露了一个新的勒索组织 Dark Power,该组织在不到一个月的时间内入侵了至少 10 个组织。在大多数方面与任何其他勒索软件组织相似,但与众不同的是它以 Nim 编程语言作为优势。该软件通过利用RDP(远程桌面协议)漏洞进行攻击,成功入侵系统后,它会加密受害者的文件,然后勒索赎金。该软件还具有删除文件和泄漏数据的能力,以增加对受害者的压力。据外媒称 DarkPower 的攻击者似乎来自俄罗斯,并且该软件的勒索金额非常高,通常在数百万美元以上。专家建议企业采取多种安全措施来保护其系统,包括限制RDP访问,定期备份数据,并提供安全意识培训给员工。

来源:

https://www.darkreading.com/vulnerabilities-threats/dark-power-ransomware-extorts-10-targets-less-than-a-month

新勒索软件组织 Dark Power 肆虐袭来

外媒报道披露了一个新的勒索组织 Dark Power,该组织在不到一个月的时间内入侵了至少 10 个组织。在大多数方面与任何其他勒索软件组织相似,但与众不同的是它以 Nim 编程语言作为优势。该软件通过利用RDP(远程桌面协议)漏洞进行攻击,成功入侵系统后,它会加密受害者的文件,然后勒索赎金。该软件还具有删除文件和泄漏数据的能力,以增加对受害者的压力。据外媒称 DarkPower 的攻击者似乎来自俄罗斯,并且该软件的勒索金额非常高,通常在数百万美元以上。专家建议企业采取多种安全措施来保护其系统,包括限制RDP访问,定期备份数据,并提供安全意识培训给员工。

来源:

https://www.darkreading.com/vulnerabilities-threats/dark-power-ransomware-extorts-10-targets-less-than-a-month

新勒索软件组织 Dark Power 肆虐袭来

外媒报道披露了一个新的勒索组织 Dark Power,该组织在不到一个月的时间内入侵了至少 10 个组织。在大多数方面与任何其他勒索软件组织相似,但与众不同的是它以 Nim 编程语言作为优势。该软件通过利用RDP(远程桌面协议)漏洞进行攻击,成功入侵系统后,它会加密受害者的文件,然后勒索赎金。该软件还具有删除文件和泄漏数据的能力,以增加对受害者的压力。据外媒称 DarkPower 的攻击者似乎来自俄罗斯,并且该软件的勒索金额非常高,通常在数百万美元以上。专家建议企业采取多种安全措施来保护其系统,包括限制RDP访问,定期备份数据,并提供安全意识培训给员工。

来源:

https://www.darkreading.com/vulnerabilities-threats/dark-power-ransomware-extorts-10-targets-less-than-a-month

2023年3月26日

Emotet 利用伪造的 W-9 税单进行钓鱼攻击

外媒报道称 Emotet 恶意软件伪装成美国国税局 W-9 税表展开钓鱼攻击,利用嵌入式脚本的Microsoft OneNote文件进行分发。当微软开始默认阻止启动下载钓鱼文件 Office 文档中的宏后,Emotet 转而使用带有嵌入式脚本的 Microsoft OneNote 文件来安装 Emotet 恶意软件。一旦感染,恶意软件将窃取受害者的电子邮件以用于未来的回复链攻击,发送更多垃圾邮件,并最终安装其他恶意软件,为勒索软件团伙等其他威胁行为者提供初始访问权限。安全工程师建议用户不要打开来自未知发送者的电子邮件,避免启用 Word 附件中的宏,避免钓鱼中招。

来源:

https://www.bleepingcomputer.com/news/security/emotet-malware-distributed-as-fake-w-9-tax-forms-from-the-irs/

Emotet 利用伪造的 W-9 税单进行钓鱼攻击

外媒报道称 Emotet 恶意软件伪装成美国国税局 W-9 税表展开钓鱼攻击,利用嵌入式脚本的Microsoft OneNote文件进行分发。当微软开始默认阻止启动下载钓鱼文件 Office 文档中的宏后,Emotet 转而使用带有嵌入式脚本的 Microsoft OneNote 文件来安装 Emotet 恶意软件。一旦感染,恶意软件将窃取受害者的电子邮件以用于未来的回复链攻击,发送更多垃圾邮件,并最终安装其他恶意软件,为勒索软件团伙等其他威胁行为者提供初始访问权限。安全工程师建议用户不要打开来自未知发送者的电子邮件,避免启用 Word 附件中的宏,避免钓鱼中招。

来源:

https://www.bleepingcomputer.com/news/security/emotet-malware-distributed-as-fake-w-9-tax-forms-from-the-irs/

Emotet 利用伪造的 W-9 税单进行钓鱼攻击

外媒报道称 Emotet 恶意软件伪装成美国国税局 W-9 税表展开钓鱼攻击,利用嵌入式脚本的Microsoft OneNote文件进行分发。当微软开始默认阻止启动下载钓鱼文件 Office 文档中的宏后,Emotet 转而使用带有嵌入式脚本的 Microsoft OneNote 文件来安装 Emotet 恶意软件。一旦感染,恶意软件将窃取受害者的电子邮件以用于未来的回复链攻击,发送更多垃圾邮件,并最终安装其他恶意软件,为勒索软件团伙等其他威胁行为者提供初始访问权限。安全工程师建议用户不要打开来自未知发送者的电子邮件,避免启用 Word 附件中的宏,避免钓鱼中招。

来源:

https://www.bleepingcomputer.com/news/security/emotet-malware-distributed-as-fake-w-9-tax-forms-from-the-irs/

外媒报道称 Emotet 恶意软件伪装成美国国税局 W-9 税表展开钓鱼攻击,利用嵌入式脚本的Microsoft OneNote文件进行分发。当微软开始默认阻止启动下载钓鱼文件 Office 文档中的宏后,Emotet 转而使用带有嵌入式脚本的 Microsoft OneNote 文件来安装 Emotet 恶意软件。一旦感染,恶意软件将窃取受害者的电子邮件以用于未来的回复链攻击,发送更多垃圾邮件,并最终安装其他恶意软件,为勒索软件团伙等其他威胁行为者提供初始访问权限。安全工程师建议用户不要打开来自未知发送者的电子邮件,避免启用 Word 附件中的宏,避免钓鱼中招。

https://www.bleepingcomputer.com/news/security/emotet-malware-distributed-as-fake-w-9-tax-forms-from-the-irs/