保密需求,关键信息会替换

Round1

最开始给到了一个域名 xxx.xyz

基础的信息收集开放端口都一一看过,宝塔端口,22,443,80

首先肯定pma试一波,毫无疑问,不行

接下来爆破子域名,ip反查,绘测平台根据ip,https证书,收集一波域名,大概有10来个域名逐个访问大部分和xxx.xyz一样,有些则是宝塔的index.html也没,目录扫描也没扫描出有用结果。php的站,乱输一下路由发现是thinkphp

可惜版本有点高,自然搜一波,看看有什么漏洞了,TPscan走一波(无果)。百度thinkphp6.0.13漏洞,发现有个多语言rce,反序列化。exp打一波(无果)。反序列化自然不用看,没序列化数据传参的地方。

这样只能挂xray被动扫描了,注册账号,功能点都走一遍。好在没waf,我一个vps的ip就够用了。点啊点,信息泄露都没有更别说sql注入、rce了,tp的sql也试过了,所说高版本应该是修复了,但还是手动试了下显得我有在工作(doge)。这安全做的比银行都好。

渗透到了这里,可以说我的心情是一片的灰色。好在任务不是说一定要拿站,需要的是"收集信息",

burp history里看了下,有个借口引起了我的注意,/api/kefu

返回了客服的url。前端的逻辑是判断你是不是vip,是vip点客服会给你跳转,普通用户就弹一段文字,当然这不重要。

访问下,平平无奇,一顿梭哈下来也没发现扫描漏洞,whois要么私密要么是域名产商的信息。。。。有必要这么安全吗?

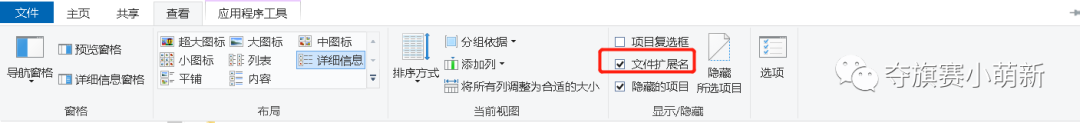

于是我选择试试给客服发木马,让他上线cs。免杀的马,加到压缩包里。问了有钓鱼经验的大佬,怎么骗客服。大佬:"就说不点就投诉他。"这招只能对正规的客服用。zp的客服上哪投诉啊,哈哈哈。于是我开始了我拙劣的表演,首先将文件名改成"申请贷款信息.doc.exe"替换好图标,所以有点一眼顶真。但资源管理器没设置显示已知的后缀的话就会显示成"申请贷款信息.doc",我决定赌一把,赌他没勾上,(当然也可以后缀不是exe,我也不知道咋整就算了)

后面被客服骂了一顿,太羞耻了,于是就没截图。大概我还记得几句话,"这是病毒吗?"、"说啊,不说我就不点"、"说话",被问的有点发蒙。愣了一天(摸鱼......)

第二天调整了思路,还记得目标吗,是"收集信息"。于是我想到了xss,于是熟练的登入xss平台创建项目,生成好链接。换了个马甲,准备说辞发送过去,但是我说的是,“这是我的证件信息,麻烦尽快放贷,一段url”。客服点了。看来对exe有警惕性,对xss不太了解。获得ip后第一时间云警助手,定位ip。云南xxxxxx。(其实好多bc,zp,qp都是云南。可能云南离缅甸近,跑路方便?)

也终于算是有一点成果了。之后域名访问不了(可能是xray扫描的原因),就搁置了。能不扫站尽量不扫。这种经验是我之前做银行驻场从没有过的

Round2

后面大约一周又恢复访问了

之后我用鹰图搜ico,发现了同ico,但title 叫 xxxx admin5.0 的网站。猜测可能是个框架。github,gitee搜了一波,居然真的有。赶紧下下来审计一波,fortify扫一波源码。除了弱口令,install.php中的注入没其他的了....无语。框架的目录大概这样

不对啊,admin.php按理来说,扫描目录会发现的,立马手动访问一波。

admin.php/index/login是tp路由

有点意思,不是404,而是file not found,说明可能是做了限制,而不是不存在admin.php

看看框架文档

猜测是域名不正确,正确的域名+/admin.php应该就能访问到后台了,后面对收集到的域名挨个尝试,爆破子域名(大部分没子域名),都没有结果。

之后摆乱摸鱼又过了几天。不知道怎么想的,用绘测平台搜索了下ico && doamin = "xyz" 挨个访问居然真的访问到了一样的网站,同一ip是之前常规的方法,没收集到的。再挨个尝试,终于有一个域名可以访问到后台!!!

但是后台没洞怎么拿shell呢,我运气极好的翻到了accesskey,cf一把梭拿下

什么cdn、云磁盘、ecs、交换机应有尽有,看来搞黑色真的很赚钱啊(卑微渗透什么时候才能站起来233哈哈哈)

装完13,忙活"收集信息"去了

如有侵权请联系:admin#unsafe.sh