前言:

纯纯黑盒测试

在一天逛小*机的时候看到一套源码再卖,好奇心的趋势下点开了,然后发现居然还是一套通用的系统

这是他们官网,高端大气上牢房

正片:(内容打码死,不想透露具体系统,内部***,见谅)

找他们要了一套演示系统

先上前台看看

头像能上传,但不返回路径

前台功能点初步看了下,没啥值得关注的点

修改信息看看

抓包可以看见获取修改参数里面可以修改图片地址?

尝试修改看看

然后再看看个人信息参数包

可以没毛病,尝试替换外部url

看看是否加载,这个具体啥危害,获取ip对我来说没啥太大用

重要还是没源码的痛

只好进后台手搓漏洞点

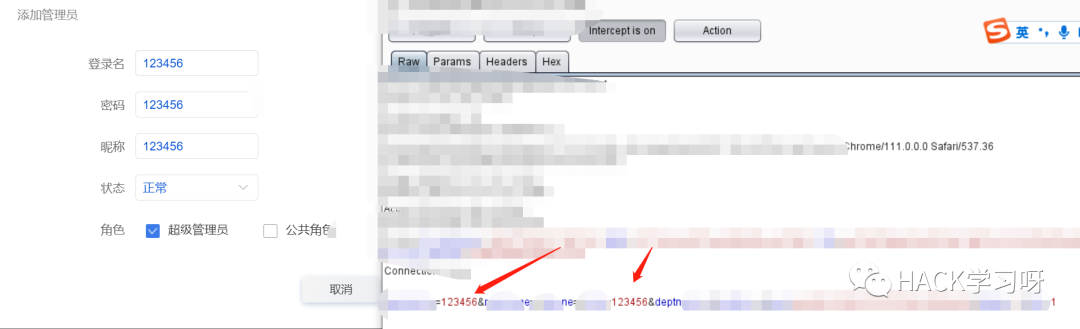

直奔新增管理员

Post请求,可以转换下成get,把参数套上去,看是否可以执行

Get的话可行,看后台是否添加用户

Nice,这样就可以构造poc了

然后是post发包,把poc进行下url编码下

然后后台只需要加载当前用户头像就会添加管理员进去

功能点触发poc:

加载了url

后台也添加了用户

总结:前台的csrf只能获取用户ip信息

后台比较被动,只能管理员主动点击才会加载头像URl-poc

原文来自「HACK学习呀」|侵删

文章来源: http://mp.weixin.qq.com/s?__biz=MzIwMzU0NDY5OA==&mid=2247496766&idx=1&sn=8038cb7d73f13de59e66f549f48c1a5f&chksm=96cf752ba1b8fc3d8116c225410821429944aa6fbc51f682ae48b4c64d24c07ffb50672fc2ea#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh