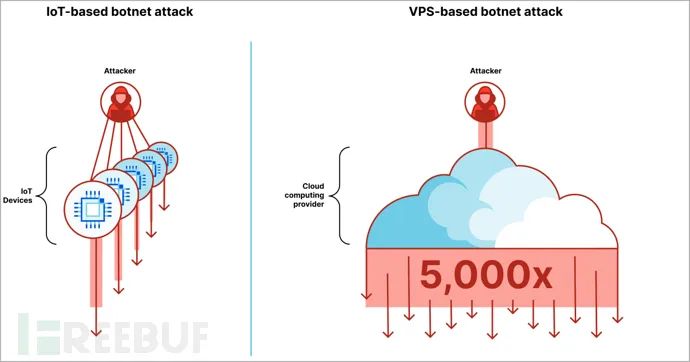

2023年第一季度的DDoS(分布式拒绝服务)攻击已经从依靠受损的物联网设备转向利用被破坏的虚拟专用服务器(VPS)。

据互联网安全公司Cloudflare称,新一代的僵尸网络逐渐放弃建立由多个单独的物联网设备组成的群蜂战术,从而转向利用泄露的API凭证或已知的漏洞来控制配置错误的VPS服务器。

这种方法有助于攻击者更容易和更快地建立高性能的僵尸网络,它可以比基于物联网的僵尸网络强大5000倍。

【用于DDoS攻击的VPS服务器】

Cloudflare在报告中解释道,"新一代僵尸网络使用的设备数量虽然只有一小部分,但每台设备都有很强大的能力"。"云计算供应商提供虚拟私人服务器,允许初创公司和企业创建高性能的应用程序。缺点是,它也允许攻击者创建高性能的僵尸网络,其强度可高达5000倍。"

2023年第一季度DDoS形势

总的来说,今年第一季度的DDoS活动相较稳定,其中赎金型DDoS攻击明显地同比增长了60%,占所有记录/报告的DDoS攻击的16%。

这些基于勒索的DDoS攻击通过用垃圾流量轰炸目标造成服务中断,并无限地持续下去,直到受害者满足攻击者的要求。

【赎金DDoS攻击】

23年第一季度,DDoS攻击的目标国家多为以色列,其次是美国、加拿大和土耳其。互联网服务、市场营销、软件和游戏/赌博是最受攻击的行业。

Cloudflare本季度看到的最严重的攻击,峰值超过每秒7100万个请求。另一个值得注意的事件是1.3Tbps的DDoS攻击,目标是南美的一家电信服务商。

【1.3Tbps 的 Mirai 攻击】

就攻击的规模和持续时间而言,大多数攻击(86.6%)持续时间在10分钟以下,而91%的攻击不超过500兆。

然而,更大的攻击数量仍在增长,攻击速度超过100Gbps,与上一季度相比增长约6.5%的。

【DDoS 攻击规模趋势】

新的趋势

DDoS攻击有多种表现形式,随着防御系统的发展,攻击者也会设计新的攻击形式。

在本季度,Cloudflare记录了以下新趋势:

基于SPSS(统计产品和服务解决方案)的DDoS攻击按季度增长了1565%。这是因为Sentinel RMS许可证管理服务中的两个漏洞(CVE-2021-22731和CVE-2021-38153)被利用,被用来发动反射性DDoS攻击。

DNS放大DDoS攻击季度增长958%,攻击者利用DNS基础设施的缺陷产生大量的流量。

基于GRE(通用路由封装)的DDoS攻击环比增长835%,攻击者滥用GRE协议,用垃圾请求持续攻击受害者的网络。

【新的DDoS攻击趋势】

2023年第一季度的DDoS攻击整体呈现出规模和持续时间增加的趋势,针对的行业范围很广。因此,有效的防御策略、自动检测机制和有效的解决方案尤为重要。

参考链接:

www.bleepingcomputer.com/news/security/ddos-attacks-shifting-to-vps-infrastructure-for-increased-power/

如有侵权请联系:admin#unsafe.sh