在常规渗透测试和比赛中,反弹shell时是否在为

Ctrl + C意外关闭Shell而发愁?是否在为执行一些交互式脚本而苦恼?常规的反弹Shell往往只是命令的执行和结果的响应,这样的Shell通常缺少便利的功能,例如完全交互式访问、TAB补全、交互程序的执行和历史记录等功能。

Supershell是一个集成了reverse_ssh服务的WEB管理平台,使用docker一键部署(快速构建),支持团队协作进行C2远程控制,通过在目标主机上建立反向SSH隧道,获取真正的完全交互式Shell,同时支持多平台架构的客户端Payload,客户端Payload的大小为几MB,可以理解为在目标主机上部署了一个几MB的ssh服务器,然后获取了一个ssh shell;Supershell集成了客户端管理、客户端Payload生成、交互式Shell、文件管理、文件服务器、内存注入、安装服务、迁移guid、本地原生sftp命令传输文件、本地ssh隧道端口转发和备忘录等功能。

支持团队并发协作,一个浏览器使用所有功能 支持多种系统架构的反弹Shell客户端Payload,集成压缩和免杀 支持客户端断线自动重连 支持全平台完全交互式Shell,支持在浏览器中使用Shell,支持分享Shell 支持回连客户端列表管理 内置文件服务器 支持文件管理 支持内存注入,即文件不落地执行木马(内存马) 支持Windows安装反弹Shell服务和Linux尝试迁移uid与gid

wget https://github.com/tdragon6/Supershell/releases/download/latest/Supershell.tar.gz

tar -zxvf Supershell.tar.gz

cd Supershell

修改配置文件config.py,其中登录密码pwd、jwt密钥global_salt、共享密码share_pwd必须修改,注意Python语法:String类型和Int类型,密码为明文密码的32位md5值

启动

docker-compose up -d

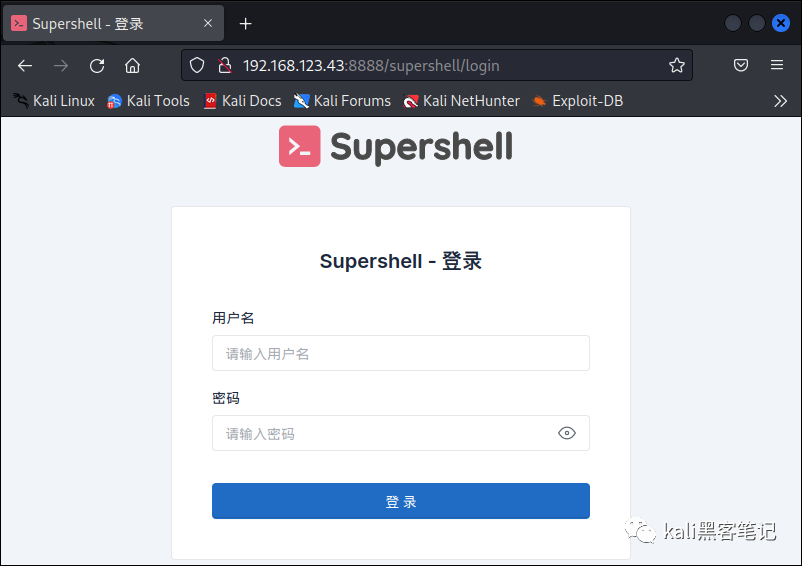

启动完成后,我们通过访问

http://IP:8888进行登录操作。

输入config.py配置文件中的账号和密码进行登录。

首先生成客户端(shell)

运行后成功上线

当然生成的shell也是免杀的。(目前来说)

我们可以将msf的shell,直接内存执行,可以避免杀毒软件的查杀。

目前生成payload时,自定义的端口不能上线。搞了半天!自能用默认的3232

文章转自:kali黑客笔记

更多教程 欢迎关注我们

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNjIxNDQyMQ==&mid=2247494659&idx=1&sn=8295afee239dd3051f0b3ba5893a9b69&chksm=c151ebf9f62662ef0083e691961d3d01f2509ffd03f6770705b3070d35e9e738d2cec138402d#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh