一、事件简述二、EXE可执行文件分析三、恶意文件列表

一、事件简述

4月6日,收到一份邮件,来自名为:云发票 <[email protected]>的邮件,主题为:***账户支取发票,邮件内容称寄来开具的充值电子发票,具体内容如下:

尊敬的用户*** 你好

您于2023年4月6日开具的充值电子发票,票据信息如下:

開票日期: 2023年4月6日 發票金额:150.00 ¥

发票代碼:1440110

發票号碼: 020942845994

********************************************************************

发票明细

看文件内容很奇怪,繁体和简体字混淆应用。

查看“发票明细”的链接,地址为:http://swqe.sbs/home.html,访问后显示内容为一张电子发票图片,并且提示要windows下载查看:

点击下载后再次弹出是否确认要下载该文件,如下图:

下载后,打开该ZIP文件,发现是一个名为1.EXE的可执行文件,文件大小为20K。

1.exe的文件属性基本都是空的,可以看到修改日期为:2023年4月5日 13:51,感觉像是刚编译生成并发动攻击的。

二、EXE可执行文件分析

该EXE很简单的功能,就是直接去下载dll文件并加载运行。

首先可以看到,进行字符串分割,将URLDownladToFileA字符串分割成“UR"+”LDownloadToFileA“。

访问的域名是:http://img.cloudservicesdevc.tk/picturess/2023/

域名所在的IP地址指向美国:

直接访问域名,返回界面如下:

随便测试URL下面的文件,比如aa.txt,发现会提示:”未找到,法海不懂爱,页面出不来“,哈哈哈。

首先下载31.28.txt,发现返回的内容是一个外网IP地址:8.217.31.28,位于中国香港的阿里云服务器。

接着,1.exe下载访问该域名下的LiveUpdate.exe,发现可以下载,下载471K的PE文件

实际运行中,会下载保存至: c:/%programdata%/Thunder/LiveUpdate.exe。

跟着,访问该域名下的media.xml,发现返回的界面如下:

但是,实际1.exe运行,会成功下载一个文件,保存至: c:/%programdata%/Thunder/Media.xml,打开该文件查看,可以看到该文件应该是一个PE文件,不过PE头经过了处理。

接着,访问该域名下的LiveUpdate360.dat文件,下载成功:

接着,访问该域名下的SqlVersion9.dll, 下载并保存为本地的Setup.dll成功,大小1.6M的PE文件。

继续测试下载setting.ini,可以下载

setting.ini里面的内容就是一个本机IP地址:127.0.0.1。

其中: 下载保存的目录为:c:/%programdata%下,setting.ini和Setup.dll。Thunder目录下则保存的是LiveUpdate.exe和LiveUpdate.dat文件,具体如下图所示:

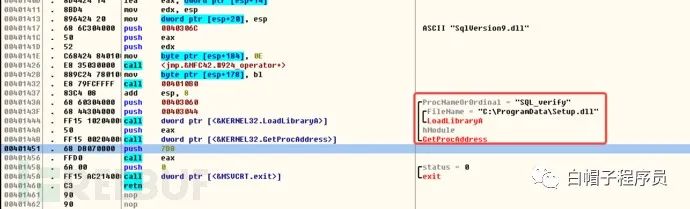

下载完成后,1.exe调用执行SETUP.DLL,如下图所示

三、恶意文件列表

相关的恶意文件和IP地址、域名如下:

| 文件名 | MD5 HASH |

| LiveUpdate.exe | 96e4b47a136910d6f588b40d872e7f9d |

| LiveUpdate.dat | f149d3f3ef0361ebe4d346811f29b527 |

| Media.xml | 3f4ab3b172bd350f5de23e3cc9cda13a |

| Setup.dll | 9d861d5a82245aa4177fe952c5679d7a |

| 1.EXE | 9e70dcca9d09ba47f36018e002927a04 |

| 域名 | IP地址 |

| http://swqe.sbs/home.html | 43.154.192.213 |

| http://img.cloudservicesdevc.tk/picturess/2023/ | 104.21.24.228 |

本文作者:cgf99, 转载请注明来自FreeBuf.COM

End

关注公众号【白帽子程序员】

回复“电子书”获取网络安全电子书资料

回复“视频教程”获取400网络渗透教学、编程视频教程

回复CTF视频教程”获取400网络渗透教学、编程视频教程

回复python视频教程”获取python学习教程

回复hw”获取护网资料

回复内网靶场”获取内网靶场

回复渗透镜像”

学习资料截图

往期推荐

我为什么开通公众号?IT人到中年最怕的就是你只有一门技术

个人总结网络安全学习路线(文末电子书、教学视频400G获取)

黑客是怎么入侵一个网站的?(微信交流群、资料共享)

如有侵权请联系:admin#unsafe.sh