-赛博昆仑漏洞安全通告-

漏洞描述

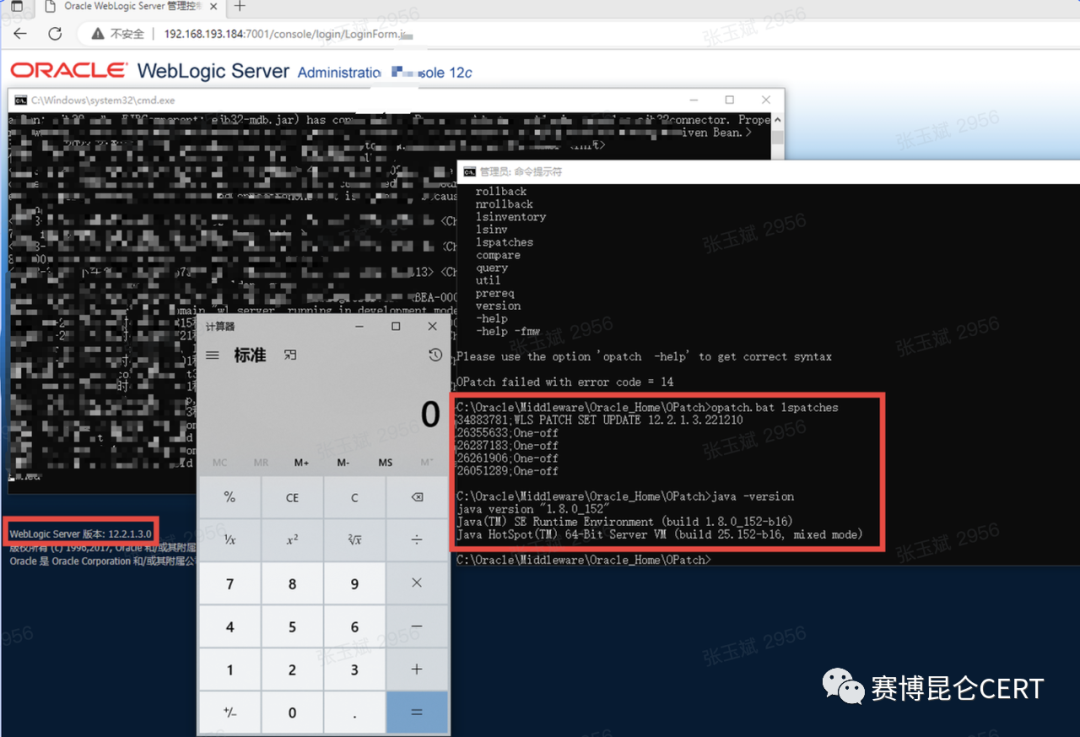

近日,赛博昆仑CERT监测到WebLogic官方发布了补丁通告。未经身份验证的攻击者可以利用该漏洞在远程服务器上执行任意代码,从而获取到远程服务器的权限。赛博昆仑研究员在应急CVE-2023-21839的过程中发现补丁修复不完全,验证后将漏洞提交给官方。

| 未知 | |||

利用条件

目前赛博昆仑CERT已确认该漏洞原理,复现过程如下:

对未打最新补丁的WebLogic服务器发送payload,执行命令。

临时缓解措施

在业务允许的前提下禁用 T3/IIOP 协议。

修复建议

赛博昆仑支持对用户提供轻量级的检测规则或热补方式,可提供定制化服务适配多种产品及规则,帮助用户进行漏洞检测和修复。

赛博昆仑CERT已开启年订阅服务,付费客户(可申请试用)将获取更多技术详情,并支持适配客户的需求。

2023年1月19日,赛博昆仑研究员应急CVE-2023-21839过程中发现补丁修复不完全,验证后将漏洞提交给官方 2023年4月15日,WebLogic官方向赛博昆仑研究员发送邮件,确认于4月修复漏洞 2023年4月19日,WebLogic官方发布补丁 2023年4月19日,赛博昆仑CERT发布漏洞应急通告

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxMDQyMTIzMA==&mid=2247484077&idx=2&sn=2c6ab7aebe9595792604f49a43770d46&chksm=c12aff2cf65d763a2e86a324664d6d097540c6bb22df4ba3e2b5cf00770bb594c210fd69c87b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh