微软

Bing.com应用程序中的错误配置如何让Wiz机构修改Bing的搜索结果, 并可能危及数百万Bing用户的私人数据

介绍

Wiz 机构 在 Azure活动目录 (AAD) 中发现了一种新的攻击向量,该攻击向量危害了 微软 的 Bing.com。攻击向量基于常见的 AAD 配置错误,将配置错误的应用程序暴露给未经授权的访问。

研究人员发现多个 微软 应用程序容易受到此攻击,其中之一是为 Bing.com 提供支持的内容管理系统 (CMS)。这使他们能够接管 Bing.com 的功能,修改搜索结果,并可能使数百万 Bing 用户的 Office 365 凭据被盗。这些凭据反过来授予对用户私人电子邮件和文档的访问权限。

Wiz 机构 将这次攻击命名为“#BingBang”。该漏洞的利用很简单,不需要一行代码。

所有问题在发现后都会负责任地向 微软 披露。微软 迅速修复了易受攻击的应用程序并修改了一些 AAD 功能以减少客户风险。

第 1 部分:登录敏感的 Bing.com 界面

作为 Wiz 机构 调查新型云风险和攻击向量(例如 ChaosDB、OMIGOD 等)的工作一部分,研究人员检查了 Azure活动目录 并发现了一个有风险的配置。

什么是 Azure 活动目录?

Azure活动目录 (AAD)是一种基于云的身份和访问管理服务。AAD 是在 Azure App Services 或 Azure Functions 中创建的应用程序最常见的身份验证机制。比如熟悉的AAD 登录页面:

Wiz 机构 在 AAD 中发现了哪些有风险的配置?

AAD 提供不同类型的帐户访问:单租户、多租户、个人帐户或后两者的组合。多租户应用程序允许属于任何 Azure 租户的任何用户登录。在多租户应用程序中,开发人员有责任检查用户的原始租户并相应地提供访问权限。如果他们没有正确验证此信息,世界上任何 Azure 用户都可以登录该应用程序。

开发人员并不总是清楚这种责任共担架构,因此,验证和配置错误非常普遍。

发现易受攻击的 Bing 应用程序

在认识到这些问题及其潜在影响后,研究人员开始在互联网上扫描易受攻击的应用程序(缺乏适当验证的多租户应用程序)。结果令人震惊:他们扫描的多租户应用程序中约有 25% 存在漏洞。

最令人惊讶的是,该列表包括一个由微软自己开发的应用程序,名为“Bing Trivia”。

由于此应用配置错误,研究人员能够使用他们自己的 Azure 用户登录。然后,他们找到了一个链接到 Bing.com 的内容管理系统 (CMS)。

第 2 部分:修改 Bing.com 搜索结果

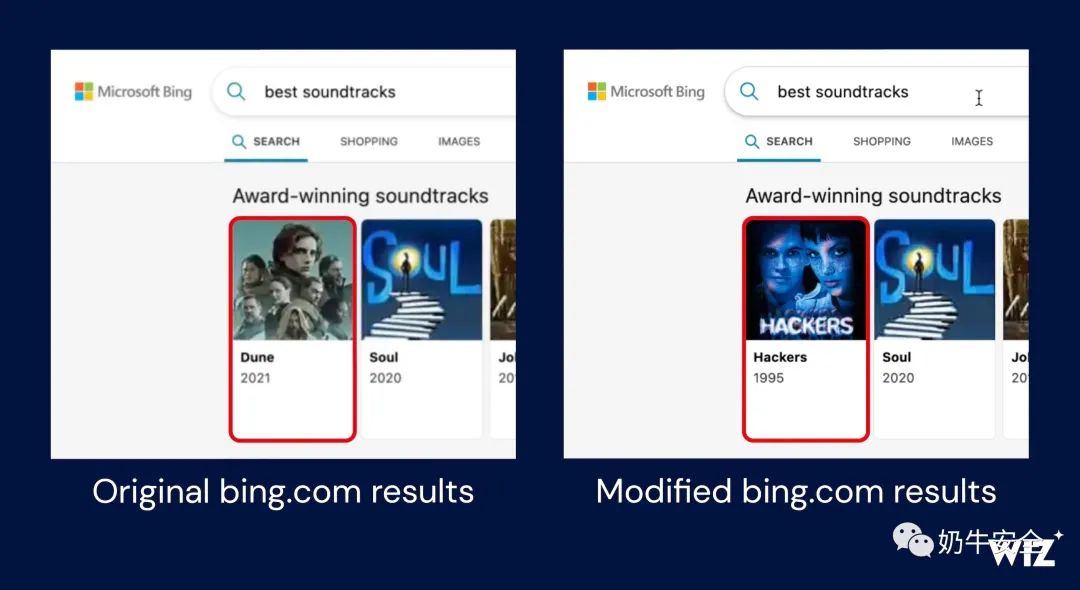

为了验证此 CMS 确实控制了 Bing 的实时结果,他们在 CMS 中选择了一个关键字并临时更改了其内容。他们选择了“best soundtracks”搜索查询,该查询返回了一份高度推荐的电影配乐列表。

然后,他们开始将第一个结果“Dune(2021)”更改为他们个人最喜欢的“Hackers(1995)”,并将其投入生产。他们的新结果连同标题、缩略图和任意链接立即出现在 Bing.com 上:

这证明他们可以控制 Bing.com 上的任意搜索结果。因此,登陆 Bing Trivia 应用程序页面的恶意行为者可能会篡改任何搜索词并发起错误信息活动,以及钓鱼和冒充其他网站。

第 3 部分:窃取 Bing 用户的 Office 365 凭据

在 Wiz 研究人员意识到可以修改 Bing.com 之后,他们决定测试跨站点脚本 (XSS) 的可行性。

什么是跨站点脚本 (XSS) 攻击?

跨站点脚本 (XSS) 攻击是一种注入,其中将恶意脚本注入到其他良性和受信任的网站中。当攻击者使用 Web 应用程序通过网站向最终用户发送恶意代码时,就会发生 XSS 攻击。

研究人员向 Bing.com 添加了一个无害的 XSS 负载,发现它按预期运行,因此他们迅速恢复了他们的更改,并立即向微软报告了他们的发现。

在与 微软 合作编写该报告时,研究人员开始调查他们发现的 XSS 的影响,并发现他们可以利用它来危害任何 Bing 用户的 Office 365 令牌。

Bing 是和 Office 365 集成的:Bing 有一个“工作”部分,允许用户搜索他们的 Office 365 数据。为实现此功能,Bing代表登录用户与 Office 365 通信。使用相同的功能,研究人员制作了一个 XSS 负载,从用户那里窃取了 Office 365 访问令牌:

使用被盗令牌,潜在攻击者可以访问 Bing 用户的 Office 365 数据,包括 Outlook 电子邮件、日历、Teams 消息、SharePoint 文档和 OneDrive 文件。测试仅限于研究人员自己的用户;没有对其他 Bing.com 用户进行测试。

具有相同访问权限的恶意行为者可以利用相同的有效负载劫持最流行的搜索结果,并泄露数百万用户的敏感数据。根据 SimilarWeb 的数据,Bing 是世界上访问量排名第 27 的网站,每月的页面浏览量超过 10 亿次——换句话说,数百万用户可能已经暴露于恶意搜索结果和 Office 365 数据窃取之下。

要点——保护云应用程序的挑战

云通过其基础设施的灵活性加速创新。这种速度也带来了变化和新的风险。在这种情况下,只需单击一个按钮,用户就可能不小心将敏感服务暴露给互联网。

鉴于这种风险,发现的 Bing 漏洞提醒我们,一个简单的开发人员错误可能会产生严重影响,可能会破坏世界上最受欢迎的网站之一:互联网的主要支柱之一。

作为云构建者,操作的敏捷性使我们容易出错,这就是为什么我们应该预见到下一个不可避免的事件。我们作为安全团队的弹性取决于我们如何发现和减少这些错误。防止意外暴露应该是任何云安全计划的关键支柱:

快速检测——您能以多快的速度检测和监控您组织中的新公共端点?

清晰的护栏——如何区分有意暴露和意外暴露?应为批准的曝光明确定义指南,以便对其进行适当配置和保护。其他任何事情都应该被认为是偶然的。

自适应自动化——您的攻击面的检测和验证是否自动化以跟上云中变化的步伐?

如有侵权请联系:admin#unsafe.sh