官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

代码调试环境问题

一直不行就是composer上的默认php版本和你phpstrom上面的版本对不上,要先在你composer下来的目录下找composer.json文件修改版本(可能大概而已)

因为我是用自己的phpstudy来搭建composer下来的源码的,没用think run 。。。

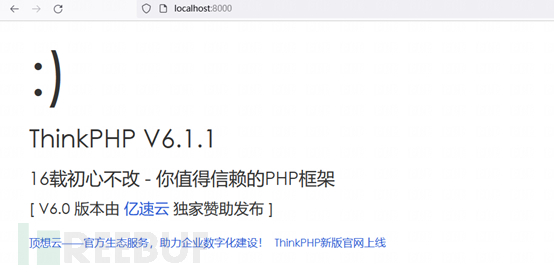

环境搭建并访问成功

(自行百度一下composer如何安装)

版本错了再来

https://packagist.org/找相应的版本下载信息

不太行这样下载只会下载最新版本好像,继续

成功搭建好

复现过程(poc是偷别人的)忘记在原链接在哪里了,真是个小呆瓜

增加应用入口反序列化接收

复现成功截图·

直接可用hackbar发包

代码调式

接受反序列化字符

序列化出对象,无利用会触发析构函数

跟进removeFiles()

继续

回头看poc

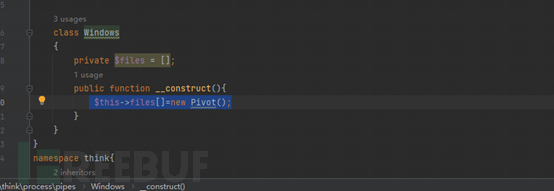

Windows的对象赋值为一个Pivot的实例化

所以

跟进file_exists,他会把参数当成字符处理,由于我们传进去的是对象,因此会触发php的_Tostring()

跟进toJson

当前对象(Piovt)ToAray()方法

跟进toArray

visible为空值,直接跳到第二个if判断

hidden也为空值,所以也不进去if判断

来到这个foreach遍历

跟进getAtr,调用getData

这些值在poc序列化前已经构造好了

此时的$value的值是前面的data[‘apls’]

拼接取得方法

都不符合一些if里面的条件

直接到底部return

回到调用处,进行判断进入判断体

继续跟

最后

最后进行一系列传参,进行html输出