免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任,均由使用本人自行承担。

文章正文

去年发了篇文章:

通过DCERPC和ntlmssp获取Windows远程主机信息

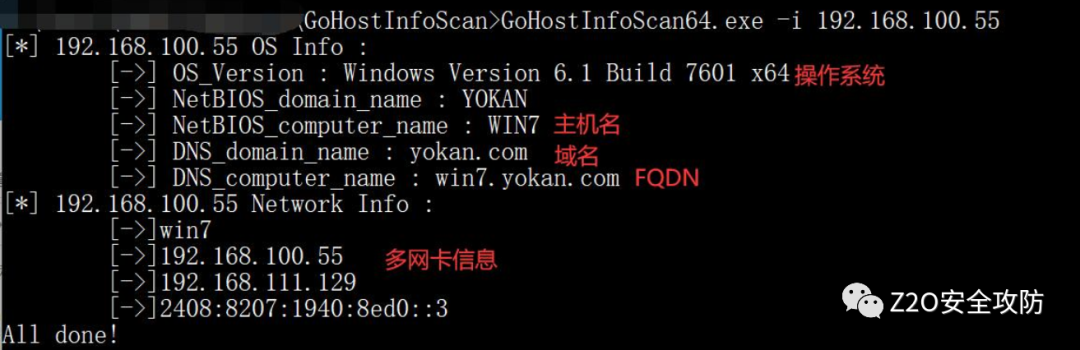

我们知道通过dcerpc的ping包+ntlmssp,epmapper接口,OXIDResolver接口,可以在无需认证的情况下获取目标Windows机器的版本号、主机名、域名、多块网卡、注册到rpc的程序服务等信息。

之前因为GitHub上已经有了“对于通过OXIDResolver接口获取多块网卡的信息”的相关项目,所以就没有展开介绍,也没有将获取多网卡信息的模块加入到其中。

近期正好在学go,所以写了这个小工具,用于探测内网中Windows机器的操作系统信息、域名、主机名以及多块网卡信息,可以辅助红队快速定位多网卡主机,以及判断机器是否在域内。

原理看上面文章就好,这里展示一下效果:

Usage of GoHostInfoScan64.exe:-i stringIP address of the host you want to scan,for example: 192.168.11.11 | 192.168.11.11-255 | 192.168.11.0/24-l stringinputfile, for example: ip.txt,One ip in a row-o stringOutputfile (default "result.txt")-t intThread nums (default 5)

项目地址:

https://github.com/Y0-kan/GoHostInfoScan最后打个小广告:

建了个圈子,大致规划了一下,提供以下内容:

1、每周发布学习任务,由浅入深,从常见的漏洞原理、利用,到WAF绕过、钓鱼与免杀,再到Linux/Windows内网、域渗透,层层递进。会发布相应的参考资料,成员自行学习实践,并会根据每周任务选取1-3位完成优秀的成员,返还入圈费用。

2、日常分享优质学习资源与攻防渗透技巧,包括但不限于渗透tips、教程、手册、学习路线、书籍PDF。

3、遇到问题可以快速提问、交流讨论,共同学习。

PS:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247494199&idx=1&sn=ed6923703f79063cb1a6bb4fc73690ba&chksm=ceab0177f9dc8861553d54d4622dd2f2033599f9bf43adc9ac07f0fac61ff52af487bbd99574#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh