HW刚开始,拿到目标看了一眼,感觉应该很好打。

直接对准某市第三医院开始揍,结果一个有用的洞都打不下来(跑一个账号换了20多个ip)......

果然我终究是个菜b,在摸鱼了一天什么都没打下来,还封了我好多ip之后,我选择了放弃,又瞄准了某格国际购物中心,想着这玩意应该好打吧。

百度就可以找到官网,然后使用fofa、鹰图等资产测绘系统进行子域名查看,结果发现他们都用的是thinkphp3.2.3的漏洞,跑了历史漏洞,一个都没有,呜呜呜[email protected]~,我要回家。

这里说一下,鹰图和fofa各有各的优点,可以都进行子域名查看,当然越多越好,要是那位大哥写一个工具能一键把资产测绘平台的数据都导出来进行去重更好了,嘻嘻嘻嘻。

这里提一点,如果主域名下资产没东西,可以试试ip+title这种语法。

ip.city="**"&&web.title="**";这就是鹰图的一个语法,fofa类似。

也可以抓包小程序,有时候小程序的域名是不同主域名的。

https://blog.51cto.com/u_9652359/5685876

进入正文,找到他们系统的一个注入和一个ssrf,但是ssrf没试(嘴强王者),注入是报错注入。

1、在一个redis的测试页面,按道理也是可以用ssrf打内网redis的(我猜的,如果他不按道理,我也没办法)。

2、另外一个系统存在sql注入(thinkphp二开),sqlmap一把梭之后,解出来了其中的一个管理员账号,然后使用管理员账号进行后台登陆+任意文件上传(毫无技术的那种),运气真好,拿下双网卡机器,但是www权限,也懒得提权了,直接上传工具进行扫描了。

进去后最开心的就是找到一个内网导航的系统。

先扫描同网段的,然后控下了192的三台用友nc机器,用的nc6.5的反序列化漏洞,虽然修复了,但是可以绕过,详细细节可以查看这位师傅写的文章。

https://xz.aliyun.com/t/8414看不太懂,反正牛逼就是没问题的。

然后获取到了一台linux的root和两台win server 2008的administrator权限。

运气真好,这台nc还是一个DNS服务器,这台服务器密码解出来也尝试了密码喷洒,但是没找到相同的,他的密码是某个单词+机器的ip,但是尝试了别的并没有,可能管理人员不同。

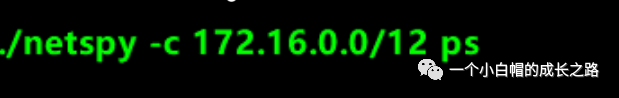

网段没有摸清楚,所以就上传了一个netspy工具,用来探测存活网段。

当然还有10.0.0.0/8,但是没有截图。

接下来使用thinkphp打下一台linux的www权限,也懒得提权(主要我提权有点慢,哈哈哈)。

然后还获取到一个sqlHM(mssql)、myHM(mysql)、OHM(orcal)系统,他们可以管理数据库,但是好像做限制了,我们控的机器都不可以连接到这几台机器。

在上面这个系统也没有找到执行数据库命令的地方,不然可以Xp_cmd进行系统命令操作,下面是xp_cmdshell执行命令的操作。

开启xp_cmdshell

exec sp_configure 'show advanced options', 1;reconfigure;

exec sp_configure 'xp_cmdshell',1;reconfigure;

关闭xp_cmdshell

exec sp_configure 'show advanced options', 1;reconfigure;

exec sp_configure 'xp_cmdshell', 0;reconfigure

使用XP_CmdShell执行系统命令

exec master..xp_cmdshell 'net user hack 123 /add' #添加用户hack,密码123

exec master..xp_cmdshell 'net localgroup administrators hack /add' #将hack用户添加到管理员组中

在他们的B段还找到很多客流管理系统,都不需要要密码直接回跳转到管理员权限界面(用bp抓包看到自动发送登陆请求,并不是未授权访问),就很nice(大概有100多台,不得不说这大商场就是有钱奥)。

还找到一个用友的创新平台,试了很多密码,都没进去,百度之后才发现是空密码,悲哀。

里面很多深信服的云平台,但是都不是弱口令。。。。

好不容易找到一个,这个玩意控不了机器,就很难受。

然后还有很多redis未授权、海康威视rce、打印机什么的。

总结: 这次遇到很多问题,如:

1、SMB的administrator账号密码出来了,但是psexec连接拒绝访问(net use建立连接了,本来打算用定时任务的,但是算了,没红牛晚上就没劲,哈哈哈)

2、vcenter使用CVE-2021-21972打下来不是最高权限,无法访问mdb文件(另外的一些漏洞修复了)。

3、海康威视不知道怎么获取web页面密码。

唉,还是太菜了,我觉得还是因为我朋友每天晚上8.00出去打电话,打三个小时(盲猜刚谈的女朋友),应该是磁场影响到我了,导致我没有好好寻找上面问题的解决办法。。。

如有侵权请联系:admin#unsafe.sh