概述

说到区块链,安全从业人员的第一反应就是比特币、挖矿、勒索、“韭菜”。就在10月底国家宣布将区块链作为核心技术自主创新的重要突破口,明确主攻方向,加大投入力度,着力攻克一批关键核心技术,加快推动区块链技术和产业创新发展。消息一出,区块链概念股全面飘红,区块链已俨然成为国家战略的一部分。

近日,奇安信病毒响应中心在日常样本监控过程中发现这两周随着区块链的大火,越来越多的黑产团伙将区块链相关的内容作为诱饵,诱导想要了解或者学习相关概念的用户点击,一旦打开文档则会看触发漏洞程序,下载间谍软件,窃取用户信息。

目前已经检测到用户中招,为确保更多人不受骗,结合相关线索,我们对本次攻击事件的细节进行披露。

详细分析

| 文件名称 | Airdrop Ethereum Classic.doc |

|---|---|

| 文件类型 | Doc文档 |

| MD5 | 86F00B0ABCB04628532FEE28389DF92E |

捕获的诱饵样本名称为Airdrop Ethereum Classic.doc。Airdrop是一款免费的基于区块链的分布式加密货币。其新颖的营销策略为其形成了广大的用户群体,具体来说用户可以通过参与Airdrop相关的项目来免费获得加密货币,其项目主要是通过新闻公告、Twitter和Telegram进行传播。

诱饵文件的内容:

Google翻译如下:

告知用户一个项目,创建账号后即可获得Airdrop货币。当用户打开文档时则会触发CVE-2017-8570漏洞利用链,执行经过混淆的SCT脚本。

从hxxp://94.100.21.178/putty.exe下载payload并执行,payload由.net语言编写,经过复杂的混淆,核心功能是注入器。

主要功能为:将自身复制到%appdata%\ONuQbW目录下,并在该目录下创建名为WinDriv的网页文件,修改注册表自启动项指向该网页文件。

启动InstallUtil.exe,用于进程替换,dump出内存加载的可执行文件,脱壳后发现为HawkEye Keylogger V9。

调用CreateProcess启动两个VBC进程,并注入。

1、一个负责收集浏览器凭证,保存到temp目录下的tmp文件中。

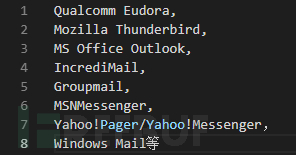

2、一个负责收集电子邮件客户端中的凭据和配置文件,保存到temp目录下的tmp文件中。

HawkEye会读取tmp文件中有没有内容,如果有的话则会调用SMTP,向远程邮件服务器发送邮件。

ip和端口:199.79.62.11:587。

关联分析

通过关联分析,我们发现该团伙还会使用经过混淆的QuasarRAT:

以及加了Spoon Studio壳的QuasarRAT:

服务端地址:

94.100.21.178:7707

94.100.21.178:8808

94.100.21.178:4782

经过深入挖掘,我们发现该团伙今年七月初开始活动,主要攻击方式为发送垃圾邮件,其投递的所有文档均使用了CVE-2017-8570,下面列举了我们捕获的部分文档:

| 文档名 | MD5 |

|---|---|

| COSCO JASMINE.doc | 088344dbe4a31885b4464e1831f33ba6 |

| DISPORT, MV TBN 1 69,000MT & MV TBN 2 60,000MT OF BEANS DETAILS.doc | f62a390db7089bb561f46370785974a8 |

| MV LE MIN V164 VSL PARTICULARS.doc | 3fa12597f7168da8d154007288d6c539 |

| MV VIRONY APPOINTMENT LETTER.doc | f46d1d1c20190059c14b8a58b35a6b31 |

| NEW ORDER.doc | bfb32f0a4c81b6858439ae68d07886b2 |

| PDA REQUEST.doc | 014150ff6ce14ba46673c6da5743a8ef |

| star shipping details.doc | 18947d924aa2ad8f3e48317e0c4c6137 |

| VCM DOCUMENT.doc | 0dfde84f7a291eec4d5a17d09e89da7a |

| vessel arrival.doc | 5b5e96aa64cb04434a063a84855fe3c9 |

大部分文档的内容都是千篇一律,没有定向性。

执行的SCT脚本也差不太多。

都是从远程服务器下载第一阶段payload执行,最终都会执行HawkEye Keylogger进行用户信息的窃取。通过开源情报和我们对一些样本的分析,得到了该团伙投放payload的ip和域名。

| 185.234.218.36 |

|---|

| 5.56.133.111 |

| 178.17.170.28 |

| 5.56.133.130 |

| 185.164.72.213 |

| mimiplace.top |

结论

人民网时评《“区块链”,不是投机热土!》一文中提到:“币”仅仅是一种应用,既非区块链技术本身,更非真正的货币。一些平台借“区块链”之名,通过发行虚拟币形式进行融资炒作,实则涉嫌从事非法金融活动,严重扰乱了经济金融秩序。2017年以来,中国人民银行等部门发文严厉整治上述行为,明确代币交易不受法律保护,对上述炒作风气有力遏制。然而,随着一些虚拟币交易平台转向境外,投机炒币行为也转为“地下”。面对不断翻新的“花式割韭菜”行为,各级政府部门在继续严监管的基础上,更应不断升级监管手段和能力,持续加大宣传科普和打击力度,避免群众上当受骗。奇安信积极响应相应官方号召,曝光了此次针对币圈用户的攻击事件,同时各路自媒体也在刻意的误导大众,让不明真相群众以为区块链就是炒币,进而将自己一生的积蓄投入其中。这种人最终的结局是:既会被一些投机分子割韭菜,又会被黑客团伙窃取个人相关信息。目前奇安信集团全线产品,包括天擎、天眼、SOC、态势感知、威胁情报平台,支持对涉及该报告相关的攻击活动检测。

IOC

MD5:

088344dbe4a31885b4464e1831f33ba6

f62a390db7089bb561f46370785974a8

3fa12597f7168da8d154007288d6c539

bfb32f0a4c81b6858439ae68d07886b2

014150ff6ce14ba46673c6da5743a8ef

18947d924aa2ad8f3e48317e0c4c6137

0dfde84f7a291eec4d5a17d09e89da7a

5b5e96aa64cb04434a063a84855fe3c9

4acd3c829d72a2929f726717a091185f

C&C:

94.100.21.178:7707

94.100.21.178:8808

94.100.21.178:4782

199.79.62.11:587

Host:

94.100.21.178

185.234.218.36

5.56.133.111

178.17.170.28

5.56.133.130

185.164.72.213

mimiplace.top

*本文作者:奇安信威胁情报中心,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh