背景

Kimsuky 是朝鲜的高级持续威胁 (APT) 组织,在世界各地拥有悠久的针对性攻击历史。目前对该组织的了解表明,至少自2012年以来,他们主要负责情报收集和间谍活动,以支持朝鲜政府。在2018年,观察到该组织部署了一个名为BabyShark的恶意软件家族,我们的最新观察表明,该组织已经通过扩展的侦察能力发展了恶意软件 - 我们将这个BabyShark组件称为ReconShark。

目标组织

从历史上看,Kimsuky目标一直位于北美,亚洲和欧洲的国家。在小组的最新活动中,他们继续围绕各种正在进行的地缘政治主题进行全球定位。例如,最近的金苏基运动侧重于中国和朝鲜之间的核议程,这与俄罗斯和乌克兰之间正在进行的战争有关。

在最近的一次活动中,Kimsuky针对的是韩国风险小组(KRG)的工作人员,该集团是一家专门研究直接或间接影响朝鲜民主主义人民共和国(DPRK)的事务的信息和分析公司。我们赞赏KRG愿意公开分享我们对针对他们的攻击的分析,以便更广泛的网络安全社区可以利用这些情报来扩大对Kimsuky威胁行为者及其自己的狩猎和检测工作的了解。我们的评估是,同样的活动已被用于继续针对至少美国,欧洲和亚洲的其他组织和个人,包括智库,研究型大学和政府实体。

初始访问定位

对于ReconShark的部署,Kimsuky继续使用特制的网络钓鱼电子邮件。值得注意的是,鱼叉式网络钓鱼电子邮件的设计质量水平针对特定个人进行了调整,从而增加了目标打开的可能性。这包括正确的格式、语法和视觉线索,对于毫无戒心的用户来说似乎是合法的。值得注意的是,包含下载恶意文档的链接的定向电子邮件以及恶意文档本身滥用了与诱饵主题相关的真实个人的姓名,例如政治学家。

在恶意电子邮件中,Kimsuky 诱使目标打开链接以下载受密码保护的文档。最近,他们利用Microsoft OneDrive来托管恶意文档以供下载。例如,与 KRG 一起使用时,诱饵电子邮件包含 OneDrive 共享文件链接:

1drv[.]ms/u/s!AvPucizxIXoqedcUKN647svN3QM?e=K6N1gT

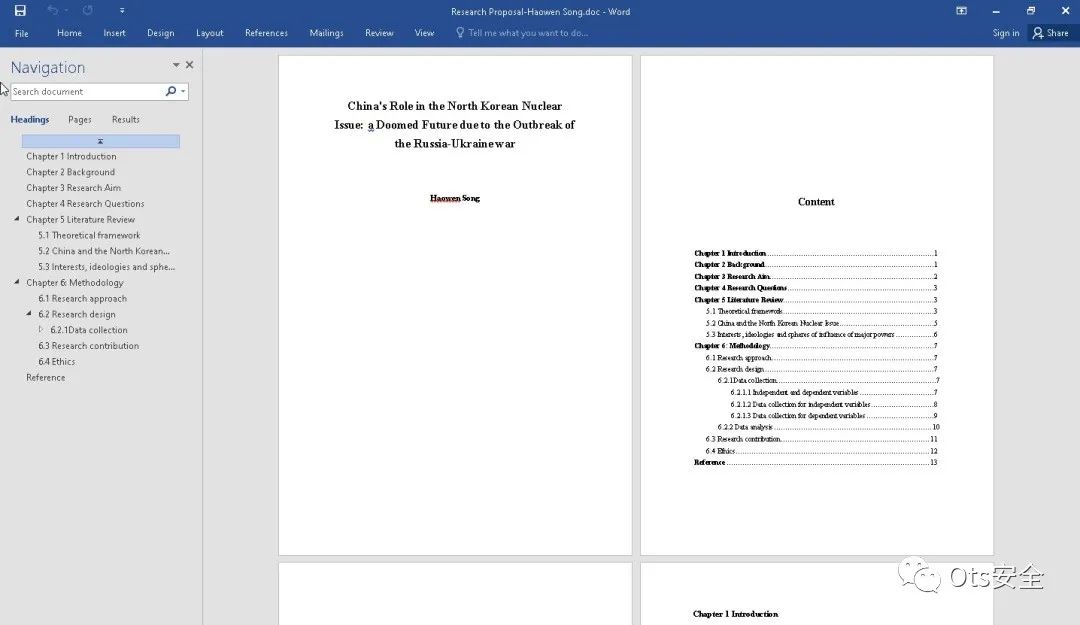

下载的文件是一个名为“研究计划-宋浩文.doc”(SHA1:)的密码保护文件,其中包含恶意宏(SHA1:.doc86a025e282495584eabece67e4e2a43dca28e505c8f54cb73c240a1904030eb36bb2baa7db6aeb01)

侦察鲨鱼:新的小鲨鱼侦察变种

Kimsuky 分发的诱饵文档包含 Microsoft Office 宏,这些宏在文档关闭时激活。根据文件命名约定、使用的恶意软件暂存技术和代码格式的重叠,我们评估这些宏实现了 Kimsuky's BabyShark 恶意软件侦察能力的更新变体,该恶意软件在 2022 年底针对朝鲜半岛的实体。我们将这个 BabyShark 组件称为 ReconShark。

ReconShark泄露有价值信息的能力,例如部署的检测机制和硬件信息,表明ReconShark是Kimsuky精心策划的侦察行动的一部分,该行动可以实现随后的精确攻击,可能涉及专门用于逃避防御和利用平台弱点的恶意软件。

信息泄露

ReconShark 的主要职责是泄露有关受感染平台的信息,例如正在运行的进程、有关连接到系统的电池的信息以及部署的端点威胁检测机制。

与以前的BabyShark变体类似,ReconShark依赖于Windows管理规范(WMI)来查询进程和电池信息。

ReconShark 会检查是否存在与检测机制关联的大量进程,例如(趋势科技防毒墙网络版)、(Malwarebytes Anti-Malware)、(Norton Security)和(卡巴斯基安全软件)。

与以前的 BabyShark 变种相比,ReconShark 在没有首先将其存储在文件系统上的情况下泄露信息——恶意软件将其收集的信息存储在字符串变量中,然后通过发出 HTTP POST 请求将它们上传到 C2 服务器。

有效负载部署

除了泄露信息外,ReconShark 还以多阶段方式部署更多有效负载,这些有效负载以脚本(VBS、HTA 和 Windows Batch)、启用宏的 Microsoft Office 模板或 Windows DLL 文件的形式实现。ReconShark 根据在受感染计算机上运行的检测机制进程决定要部署的有效负载。

某些 ReconShark 字符串使用相对简单的密码进行加密,以逃避静态检测机制。这些字符串通常是用于下载和/或执行有效负载的命令或脚本。

ReconShark 以不同的方式部署和执行有效负载。例如,恶意软件可以使用该实用程序直接从 C2 服务器下载有效负载,但也可以使用 Windows 快捷方式(LNK 文件)或 Office 模板来实现此目的。curl

ReconShark将Windows快捷方式(LNK文件)编辑为(Microsoft Edge),(Google Chrome),(Office Outlook),(Whale浏览器)和(Mozilla Firefox)应用程序。执行时,这些LNK文件启动链接的合法应用程序并同时执行恶意代码。msedge.exechrome.exeoutlook.exewhale.exefirefox.exe

此外,ReconShark 将默认的 Office 模板替换为托管在 C2 服务器上的恶意 Office 模板,该模板在用户启动 Microsoft Word 时打开。这有效地损害了Microsoft Word的执行。%AppData%\Microsoft\Templates\Normal.dotm

有效负载暂存以 Windows 批处理或 VBS 脚本结束,这些脚本创建内容为 或 的文件。这些文件可能表示成功执行侦察鲨鱼的标记。%AppData%\1sssss

基础设施分析

此广告系列中观察到的所有基础设施都托管在 NameCheap 的共享托管服务器上,我们已经通知了该服务器此恶意活动并建议删除。Kimsuky运营商不断使用LiteSpeed Web服务器(LSWS)来管理恶意功能。

如有侵权请联系:admin#unsafe.sh