由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

免责声明

本文章仅用于信息安全防御技术分享,因用于其他用途而产生不良后果,作者不承担任何法律责任,请严格遵循中华人民共和国相关法律法规,禁止做一切违法犯罪行为。

由于传播、利用本公众号所发布的而造成的任何直接或者间接的后果及损失,均由使用者本人承担。威零科技公众号及原文章作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

文中涉及漏洞均以提交至相关漏洞平台,禁止打再次复现主意

本文章完全是为了水证书,分享一个快速打法,不喜勿喷,感谢大佬们的指正。

前言

嘿嘿嘿,宝子们!第八炮来咯!过了这么长时间,估计你们都要取关了,我终于回来了,五一出差是把我整不会了...

保持原则,每次都给大家带来不一样的漏洞点,所以更新很慢,望体谅体谅,创作不易。饿师傅真的,我哭死!

资产发现

今天还是老套路,还是通过鹰图语法 web.title="XX大学"&&web.body="登陆"&&web.body="注册"

看到登录框?是不是以为又是登录框注入?毕竟之前那么多期登录框注入了,哈哈哈哈~ 这次不是了,登录框没注入了,搞不下来咯

漏洞发现

登录框,就先跳过了~紧接着通过手机号进行注册,按照我自己的一个挖掘流程测试一番后,最后我锁定该功能,Ps:(主要是菜,其他地方出不了货)

来来来,看图!如图是不是以为任意文件上传了?

哎,偏不是,哎,我就是玩!卖个关子,猜一猜吧。。。可能是个什么洞

把上传的数据包抓取一下,看一下数据包里面有那些参数

细心的大佬可能已经知道是什么漏洞了,不多扯犊子了,我们现在来到参数id上面。

可以看到,id参数下面是有数字的 11136

我一般看见这种id参数就会尝试一下sql注入,还有就是参数多的我就想放进sql插件(xia Sql)里面,让它自己去玩一会。需要插件的可以看到文章末尾,添加机器人进群寻我!

最后运气也是好,该参数后面加上单引号后直接报错

所以,漏洞不是文件上传,反转到sql注入了。果然是九分运气,一分实力,是我了没错!

漏洞复现

不说了,偷payload去了。偷来的就是好用啊,真香

使用payload:updatexml(1,concat(0x7e,user(),0x7e),0)

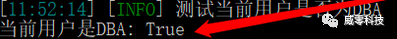

刚刚是不是还说到了是报错注入?那我们是不是可以通过报错知道绝对路径?又得到了用户是dba权限?

所以?dddd

虽然没能通过文件上传拿到shell,最终通过sql注入拿到shell,总之目的是一样的。

欢迎加入交流群一起学习讨论,文章末尾有进群方式,欢迎来喷!!!

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh