-

-

-

[原创]警惕RSA SecurID标题的诱饵文档传播Maze(迷宫)勒索病毒

- 2天前 496

-

[原创]警惕RSA SecurID标题的诱饵文档传播Maze(迷宫)勒索病毒

Maze勒索病毒,又称Chacha勒索病毒,是今年5月份由Malwarebytes安全研究员首次发现,此勒索病毒主要使用各种漏洞利用工具包Fallout、Spelevo,伪装成合法加密货币交换应用程序的假冒站点或挂马网站等方式进行分发传播,近日笔者监控到一例通过标题为RSA SecurID的诱饵文档传播此勒索病毒的最新样本

捕获到的诱饵文档是一个以RSA SecurID为标题的文档,内容如下所示:

文档里面包含恶意宏代码,诱导受害者双击启动宏代码,恶意宏代码,如下所示:

动态调试恶意宏代码,如下所示:

读取窗体中的数据,然后进行解析,窗体的数据,如下所示:

宏代码解密窗体中的数据,然后从远程服务器hxxp://149.56.245.196/wordupd.tmp下载恶意程序到C:\Windows\Temp\ered.tmp,然后执行恶意程序,如下所示:

下载的ered.tmp就是Maze勒索病毒,外壳程序如下所示:

分配相应的内存空间,然后解密出勒索病毒的核心代码,如下所示:

再跳转执行勒索病毒核心代码,如下所示:

此勒索病毒加密后的文件后缀名为随机文件名,如下所示:

勒索提示信息文件DECRYPT-FILES.txt,内容如下所示:

加密文件之后会修改桌面背景图片,如下所示:

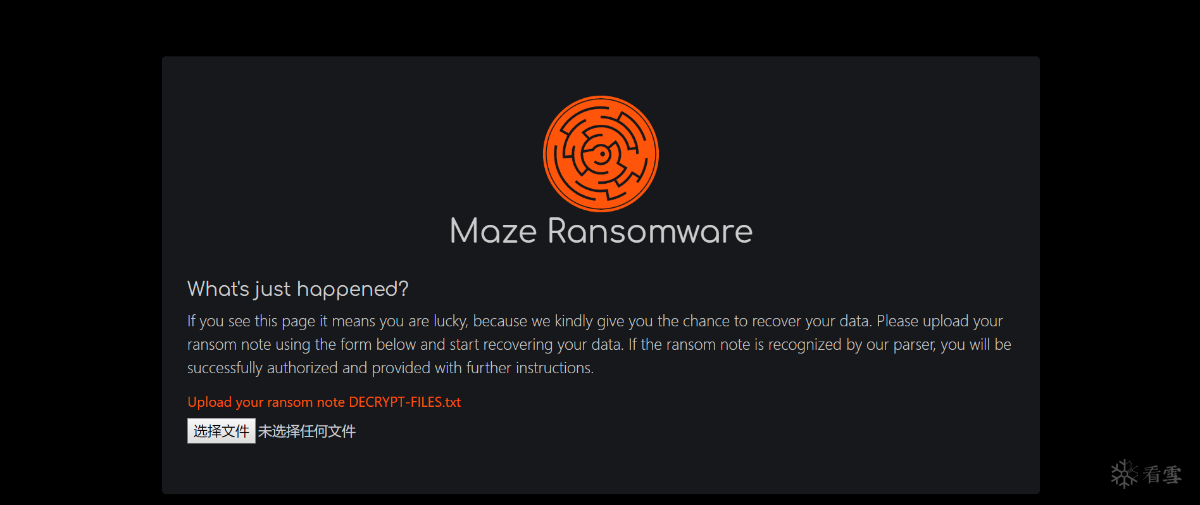

该勒索病毒解密网站,如下所示:

上传勒索提示信息文件之后,如下所示:

勒索赎金为:0.13967635 BTC,相当于1200美元,过期翻倍,我去!现在搞勒索都这么黑的,上次还是400美元,这次直接1200美元了,黑客的BTC钱包地址:

334yPgzDkqD7vvh2GKMrFSQneWVp2onvUq

文档内容上显示的时间为2019年11月12日,估计是12号制作的诱饵文档,最近一段时间一些流行的勒索病毒家族主要使用漏洞和垃圾邮件两种方式进行传播感染,各企业一定要做好相应的防范措施,大部分流行的勒索病毒暂无公开的解密工具,此勒索病毒之前主要使用漏洞利用工具包,通过假虚网站或垃圾网站挂马的方式进行传播,此次又增加了垃圾邮件文档的方式进行传播,可见勒索病毒黑客团伙不断在更新增加自己的攻击传播方式,以获取最大的利益,未来会不会也会利用无文件的方式传播此勒索病毒呢?

IOC

MD5

a2d631fcb08a6c840c23a8f46f6892dd

a0c5b4adbcd9eb6de9d32537b16c423b

C&C

149.56.245.196

91.218.114.4

91.218.114.25

91.218.114.11

91.218.114.26

91.218.114.31

URL

hxxp://149.56.245.196/wordupd.tmp

hxxp://91.218.114.4/messages/content/appvsgp.html?kakp=2mj&rkjn=koimf

hxxp://91.218.114.11/forum/hhiwoqn.action

hxxp://91.218.114.4/messages/jwt.asp?rgct=dp&gf=m1h&igtu=617lg1ps42&q=0q7r0l6v

hxxp://91.218.114.25/view/check/fvksl.html?dab=a6tud3

hxxp://91.218.114.26/archive/pj.jspx?wi=h1265&hi=e

hxxp://91.218.114.31/support/mkhbm.action?vshw=m627m

hxxp://91.218.114.11/ticket/nsa.jsp?efd=g0xay3bx&mtu=1

hxxp://91.218.114.25/pipkl.cgi?ampf=8613eu&cnp=wc6502gj16&q=5m&ycme=35s4b

hxxp://91.218.114.31/check/s.phtml?uxkv=wjebu46&wmbk=12vc05ja7m

hxxp://91.218.114.26/support/uuxyhvhu.do?ic=wjpr4uy&lpap=2&edem=62i22cgi41&p=dj6

最后欢迎大家关注此微信公众号,专注于全球最新的恶意样本的分析与研究,深度追踪与解析恶意样本背后的黑色产业链,关注全球最新的安全攻击技术,及时提供全球最新最有价值的威胁情报信息

如果对恶意样本分析技术感兴趣,可以加入知识星球进行学习,加入星球的朋友可以加入《安全分析与研究》专业群,与群里的各位安全研究员一起交流,讨论,研究各种安全技术,让你在学习成长的路上多一个伙伴,共同学习,共同成长

安全的路很长,贵在坚持......

如有侵权请联系:admin#unsafe.sh