导语:vSphere包括vCenter和ESXi两个重要组成部分,从整体而全面的视角看,只有做好vSphere的全面防护,才能够避免更多的安全威胁。

一、ESXiArgs 勒索事件概述

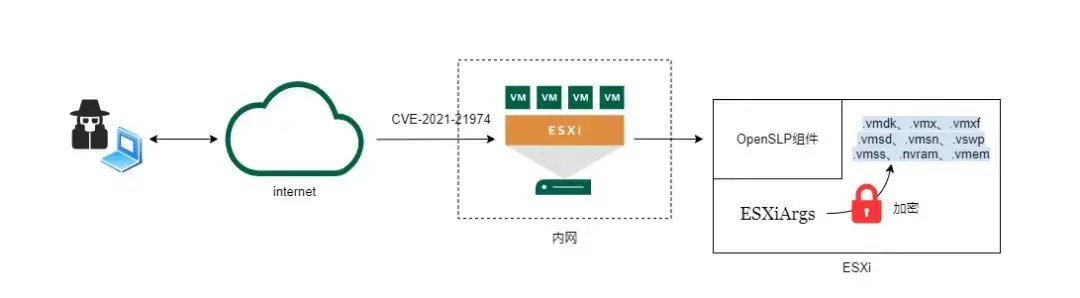

从bleepingcomputer获悉,法国计算机紧急响应小组(CERT-FR)警告称,攻击者正积极针对VMware ESXi服务器中一个已有两年之久未打补丁的远程代码执行漏洞进行利用,部署新的ESXiArgs勒索软件。该历史漏洞的编号为CVE-2021-21974,它是VMware ESXi OpenSLP堆溢出漏洞,攻击者在与ESXi处于同一网段且能够访问427端口的情况下,构造恶意SLP请求触发OpenSLP服务中的堆溢出,从而导致远程代码执行。

在对于ESXi的攻击,攻击者和ESXi的网络要互通,才能实施攻击,如果ESXI主机暴露在公网上的没有打补丁,那么会有很大的遭受攻击的风险。然而,一般情况下,ESXI主机和外网是不能够直接连通的,攻击者要攻击到ESXI,就需要先突破外网防护从而攻击ESXi。

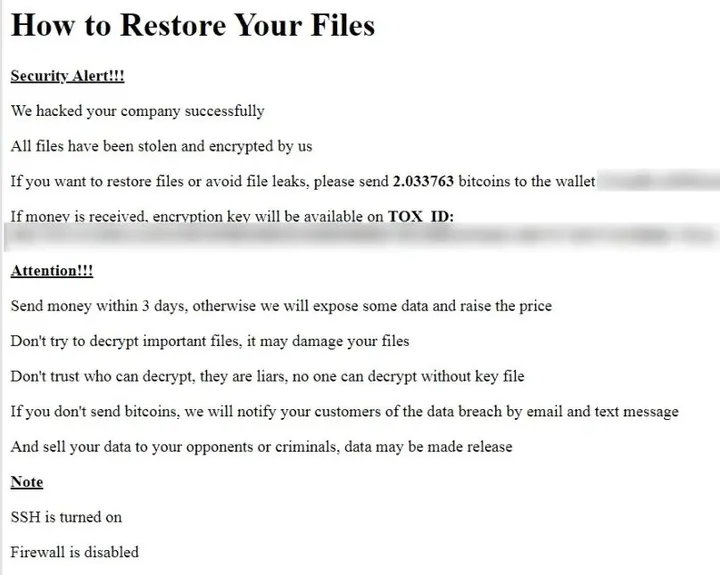

在最近的勒索时间中,是由于ESXi主机违规暴露在公网上,并且未及时修复相关漏洞,导致攻击者可直接利用ESXi的CVE-2021-21974漏洞控制ESXi,并上传勒索软件ESXiArgs到ESXi主机上,使得ESXiArgs对ESXi主机上后缀为:

.vmdk、.vmx、.vmxf、.vmsd、.vmsn、.vswp、.vmss、.nvram、.vmem的文件实施加密,最后向受害组织索取赎金。

梳理出ESXiArgs勒索攻击路径如下图所示:

二、vSphere体系攻击面

经过对已公开的vSphere体系勒索事件以及APT事件进行统计,针对vSphere的攻击,70%是通过利用漏洞攻击vCenter管理平台后,再对其管理的ESXi主机进行的控制,其余30%是通过攻击边界资产或者钓鱼进入到内网后,直接对ESXi主机进行攻击,实施数据窃取或进行勒索。对于vSphere的攻击我们可从以下几方面进行解读。

ESXi作为硬件虚拟化平台,是虚拟化集群的底层支撑,在企业内由于其自身特性,用户一般不直接与ESXi进行交互,而是通过vCenter进行访问,因此ESXi通常情况下不会暴露在公网上。基于它和公网隔离的现状,大多数情况下单ESXi风险面相对可控。

vCenter作为集群管理平台,对众多虚拟机进行统一管理,系统架构相对复杂,一般管理员需要远程管理虚拟机,公网能够访问vCenter管理平台进行管理。另外,vCenter自身存在众多历史漏洞,如CVE-2021-21972、CVE-2021-21985、CVE-2021-22005、log4j2 JNDI注入、任意文件读取等漏洞,利用难度低,漏洞危害大,如果被攻击者利用,将造成重大影响。同时vCenter被大量部署在公网,或在内网中对多个网络区域提供访问,因此在vSphere体系中,vCenter的攻击面更为巨大。

另外,由于实际需要,部分企业有一部分ESXi直接暴露在了公网上,这无疑给了攻击者以可乘之机。而ESXi遭受攻击意味着当前虚拟机集群的失陷,但不会影响到其他ESXi主机,这种ESXi的单点突破方式,对于大型企业来说相对vCenter的失陷,风险相对可控。

三、如何科学防护vSphere体系

针对CVE-2021-21974攻击防护,临时的解决方案是禁用SLP服务。vSphere体系复杂,临时禁用SLP服务只能是解决当前这个临时遗留漏洞所带来的问题,这是一种对ESXi单点防御的思想。vSphere包括vCenter和ESXi两个重要组成部分,从整体而全面的视角看,只有做好vSphere的全面防护,才能够避免更多的安全威胁。

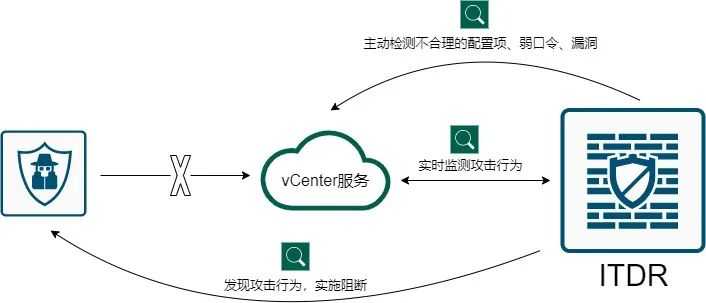

vCenter作为控制ESXi的中枢,攻击者一旦控制了vCenter,那么ESXi也会受到威胁。所以在vSphere体系防护中应该对vCenter进行重点防御,比如实时监测针对vCenter的攻击行为、主动检测vCenter的不合理配置并及时修复,对ESXi也需要进行重点加固及检测。

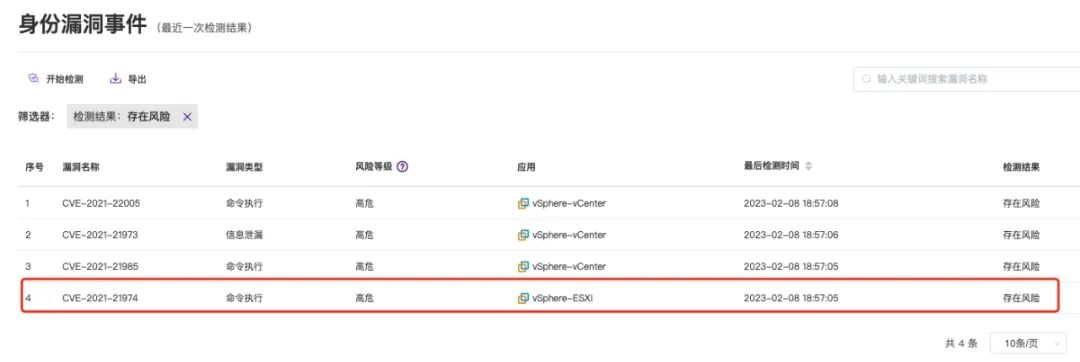

针对此次勒索事件中的关键漏洞CVE-2021-21974,在中安网星的ITDR产品中也支持针对性检测与加固,全线防护vSphere体系安全。

vSphere漏洞扫描

vSphere漏洞扫描

vSphere安全加固最佳实践

对于vSphere的防护,我们可以参考VMware官方的最佳实践,其中提到了对于vSphere的各个组件,包括vCenter、ESXi等各个方面的防护措施,我们对官方的最佳实践做了深入分析及落地,细节可参考《ITDR之vSphere白皮书》中vSphere加固一章,其中详细描述了加固策略、权限管理、密码策略管理等方面的具体加固措施。

中安网星ITDR(身份威胁检测与响应)平台

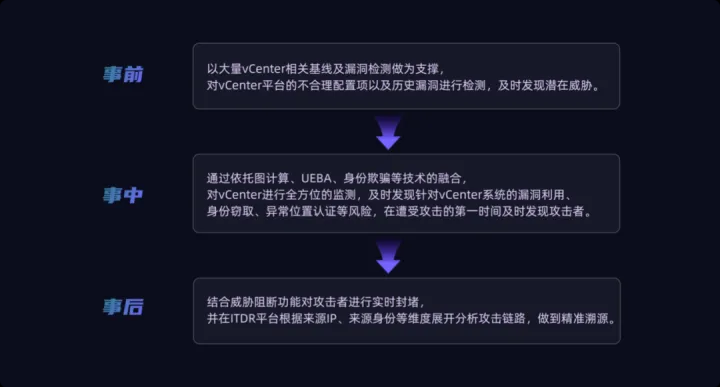

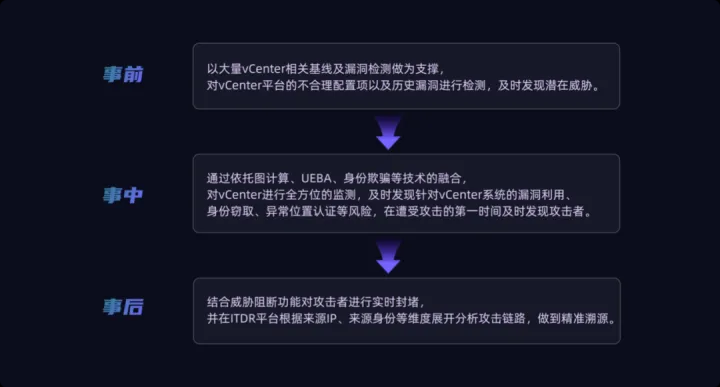

ITDR(身份威胁检测与响应)平台是中安网星推出的针对身份威胁检测与响应高级威胁分析平台。主要围绕Identity及Infrastructure为核心进行防护,涵盖主流身份基础设施及集权设施,围绕从攻击的事前加固、事中监测,事后阻断出发,产品的设计思路覆盖攻击者活动的全生命周期。

ITDR平台同样具备针对主流集权设施vSphere平台全流程防御方案,场景架构如下图所示:

vSphere全流程防御方案

如若转载,请注明原文地址