环境

带有 Ubuntu Linux AMI 的 AWS EC2 作为攻击者 C2 服务器。 带有 Windows Server 2019 AMI 的 AWS EC2 作为受害者机器。 安装 Visual Studio 2022 社区的本地 Windows 10 计算机用于恶意软件开发和编译 本地 Kali Linux 攻击机。

过程

对于 C/C++ 等二进制编译语言,通常不需要或不值得花时间进行代码混淆,因为编译器无论如何都会使用大量优化选项,如去掉符号,命名混淆,乱序执行,异常处理代码迁移等等。但是很大一部分恶意软件和工具是用 C# 编写的,有时是用 Java 编写的。这些语言被编译为字节码/MSIL/CIL,可以很容易地进行逆向工程。这意味着将需要应用一些代码混淆以避免特征检测。

有许多可用的开源混淆器,但本节的POC基于 h4wkst3r 的 InvisibilityCloak C# 混淆器工具。

例如,使用 GhostPack 的 Certify 工具,通常用于在域中查找易受攻击的证书,可以利用上述工具来绕过 defender,如下所示。

验证 Defender是否正在运行并阻止默认的Certify构建

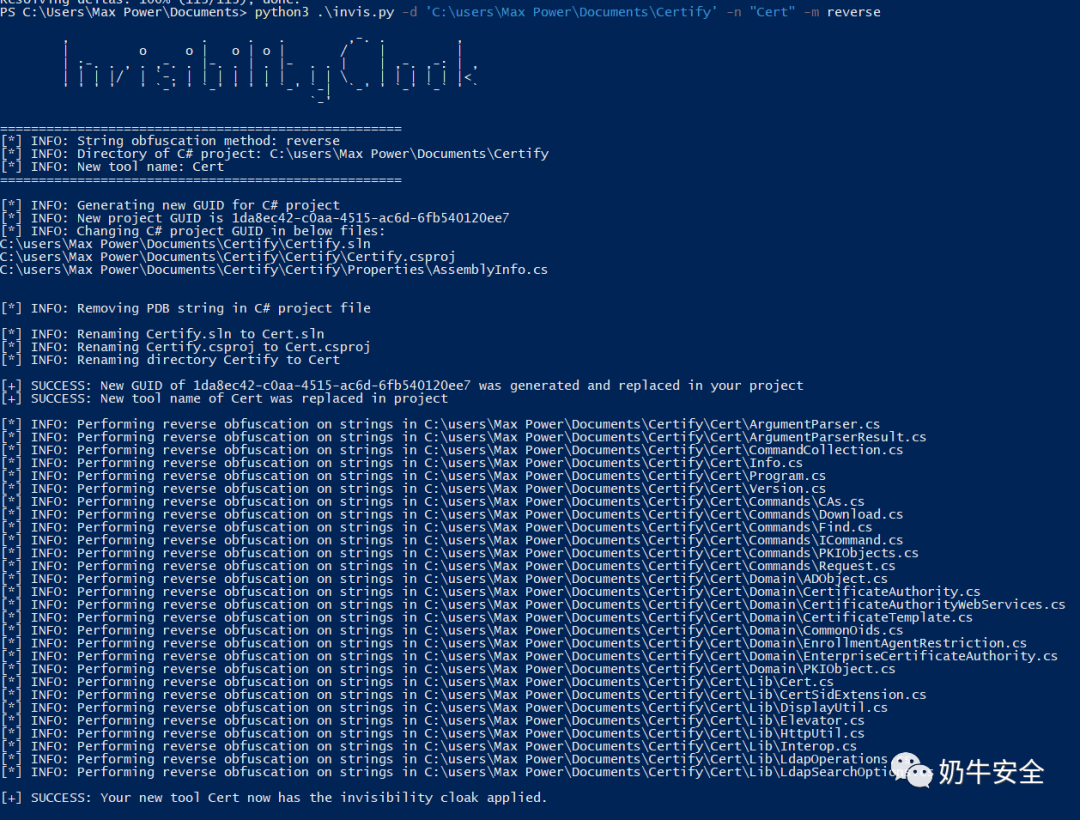

使用 InvisibilityCloak混淆Certify代码

尝试运行混淆的 Certify

可以看到它现在可以正常工作,但是它会抛出错误,因为这台机器未加入域或是一个域控制器。

可以得出结论,它有效,但是,请注意,某些工具可能需要比其他工具更进一步和更深入的混淆。例如,在本例中选择了 Certify 而不是 Rubeus,因为它更容易用于简单的演示目的

文章来源: http://mp.weixin.qq.com/s?__biz=MzU4NjY0NTExNA==&mid=2247489455&idx=1&sn=f845fdf343a9124ff0da1d396303cd16&chksm=fdf97cbaca8ef5ac2bb9b8307b1f61fceed8df99ae6bc62044c7bb7887d1da1f3aff5dfd55a1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh