导语:Spark是一款由go编写的免费、安全、开源、基于网页、跨平台的远程管理工具,该工具现被发现用于一起挖矿活动。

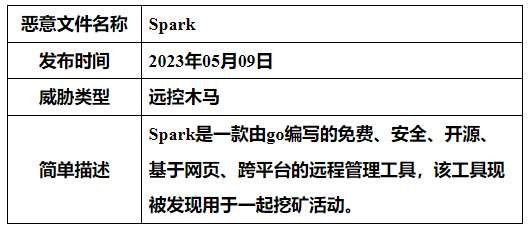

一、恶意文件概要

二、恶意文件分析

2.1 恶意文件描述

近期,安服应急响应中心在运营工作中发现某高校计算机集群在使用中出现CPU占用异常的现象,进一步排查发现在管理节点处存在挖矿病毒,深入分析发现该集群在2022年12月中旬也曾发生过一起挖矿事件。对比两次事件后,发现破坏者使用的威胁组件基本一致,唯一存在区别的是此次事件中存在一个Spark后门,供攻击者持久化访问。由此,可以确定两次挖矿事件的是同一个组织所为。

2.2 恶意文件分析

由于两次事件不同之处为Spark后门木马,故本文主要对获取的Spark样本进行分析。

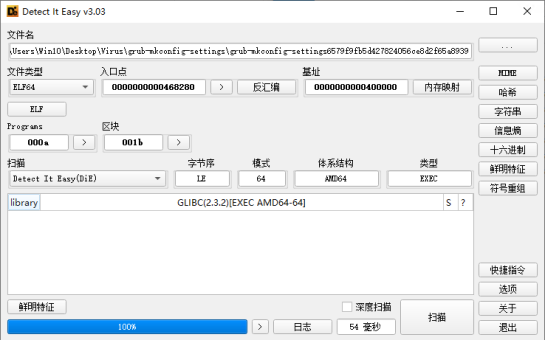

该远控工具可生成Windows、Linux、Mac平台木马,本次捕获到的木马样本隶属于Linux平台,使用go语言编写。

该样本在运行后,会先获取受害主机的各类信息,如操作系统类型、CPU型号、进程列表、文件系统等信息,随后采用内置的通信协议连接至C2地址,连接成功后会将获取到的信息传递给服务端。服务端在获取到传递的信息后,攻击者可直接在浏览器中操纵受害者主机,如结束进程、上传文件等。

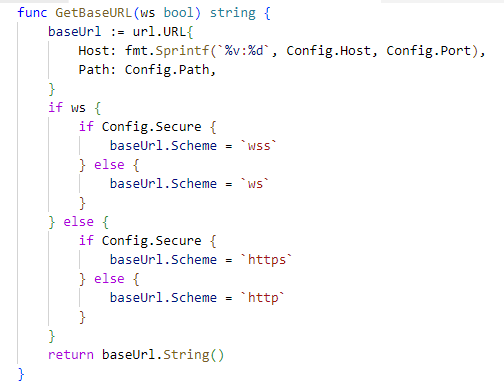

通信协议

该木马存在四种通信协议,分别为wss、ws、https以及http,并在确立传输协议之前,通过GetBaseURL方法确立当前样本需要通信的C2及端口信息,其对应的源码如下:

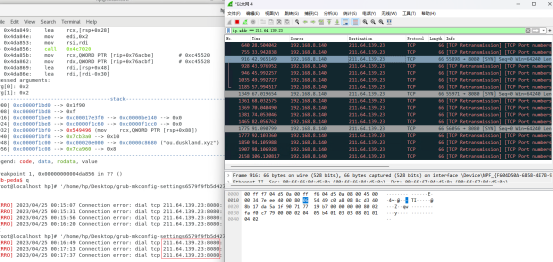

通过调试样本至该代码处可获取该样本相关联的C2域名(已失效)。

当后门木马与C2成功连接后,攻击者即可对受害者执行后续危险功能。

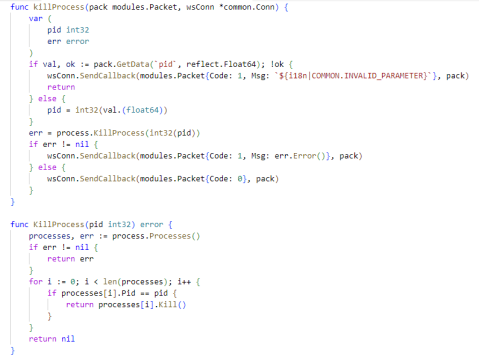

终止进程功能

凭借攻击者传递的进程ID,木马将遍历当前进程列表找到对应进程,随后使用Kill方法去结束该进程,值得注意的是,Kill方法调用的是TerminateProcess(系统API),仅能终止当前用户的进程。

命令执行功能

C2端将一段命令传递给木马,若无参数,木马将直接储存该命令,否则将参数拆分为字符串数组并传递给命令。随后使用Start方法执行该命令,并将返回的进程ID回传至C2端。

下表为该后门的主要功能:

2.3 情报关联分析

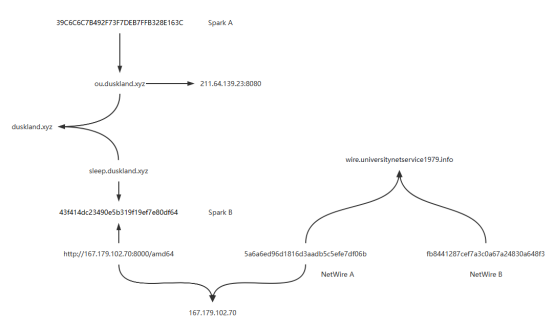

经分析,该后门所关联的域名曾于2023年1月2日与类似样本通信,且该组织使用的IP与后门工具Netwire存在关联。

Spark.A为本次挖矿行动发现的样本,其关联域名ou.duskland.xyz,经关联分析,可发现关联域名sleep.duskland.xyz下曾存在另一个Spark样本。下载Spark.B样本的ip又与NetWire样本关联,可以推断该挖矿团伙曾使用过NetWire工具。

三、IOC

43F414DC23490E5B319F19EF7E80DF64

211.64.139.23

167.179.102.70

duskland.xyz

sleep.duskland.xyz

ou.duskland.xyz

四、解决方案

4.1处置建议

1. 避免将重要服务在外网开放,若一定要开放,需增加口令复杂度,避免使用弱口令。

2. 避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

3. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

如若转载,请注明原文地址