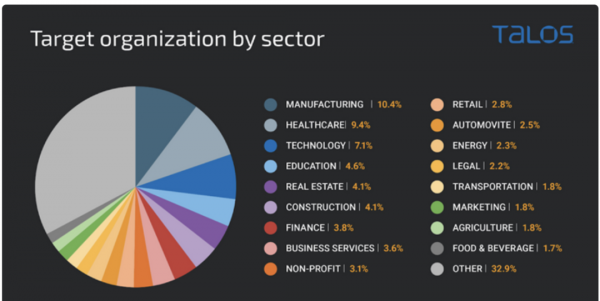

涉及 Greatness 的活动主要有位于美国、英国、澳大利亚、南非和加拿大的制造、医疗保健和技术实体,在2022年12月和2023年3月检测到活动激增。

像 Greatness 这样的网络钓鱼工具包为威胁行为者、新手或其他人提供具有成本效益且可扩展的一站式服务,使设计与各种在线服务相关的令人信服的登录页面并绕过双因素身份验证 (2FA) 保护成为可能。

具体来说,看起来真实的诱饵页面充当反向代理,以获取受害者输入的凭据和基于时间的一次性密码 (TOTP)。

输入的凭据和令牌随后被转发到附属公司的电报频道,以获取对相关帐户的未授权访问。

AiTM网络钓鱼工具包还带有一个管理面板,使附属机构能够配置 Telegram 机器人、跟踪被盗信息,甚至构建诱杀附件或链接。

更重要的是,每个联盟都应该有一个有效的 API 密钥,以便能够加载网络钓鱼页面。API 密钥还可以防止不需要的 IP 地址查看网络钓鱼页面,并通过伪装成受害者来促进与实际 Microsoft 365 登录页面的幕后通信。

据悉,微软从2023年5月8日起开始在 Microsoft Authenticator 推送通知中强制执行号码匹配,以改进并保护 2FA 抵御即时轰炸攻击。

转自 E安全,原文链接:https://mp.weixin.qq.com/s/zoBn5l7U38HXx_cqEK5eNA

封面来源于网络,如有侵权请联系删除