今天给大家推送联合国反恐办和反恐中心的开源情报培训PPT

为什么我们需要成为优秀的在线调查者?

互联网的规模

技术进步

匿名的神话

互联网未来的挑战

互联网将继续在地区、国家和意识形态上分裂,这将加大情报收集工作的难度

我们不愿意接受OSINT知识来加强情报收集将会损害我们的能力

情报的“元信息”

什么是情报?

决策窗

OSINT的重要作用

“对公共来源的信息研究比任何数量的‘可靠’但不聪明的‘特工’在钥匙孔旁听或在酒吧间交换饮料获得的信息可以推断出更多情报。

Hugh Trevor-Roper(1914-2003)

OSINT的重要作用

法律和道德考虑

法律和道德考虑

避免法律问题

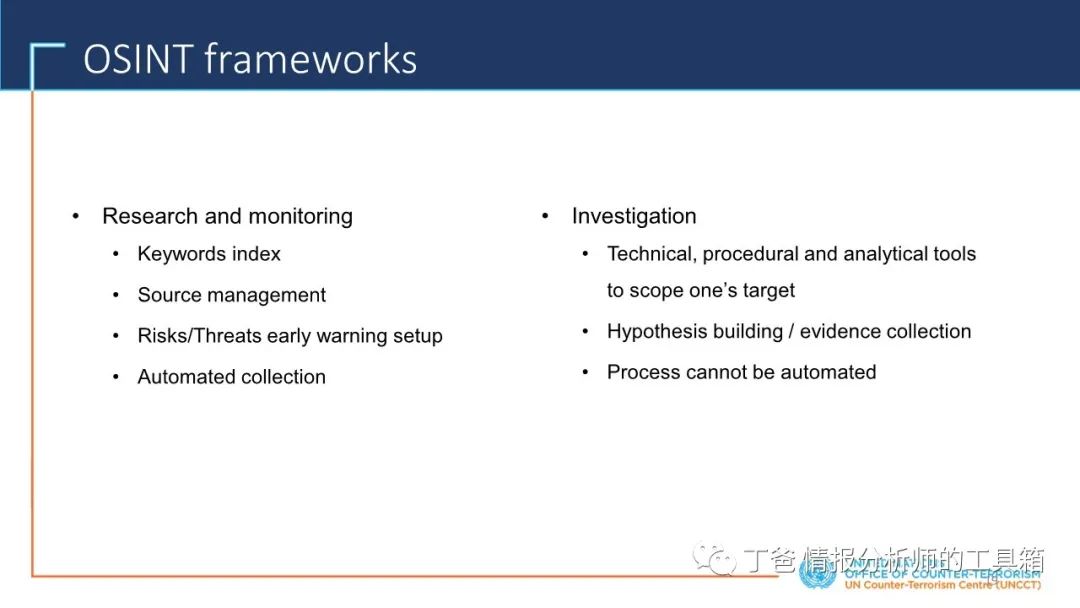

开源情报框架

关于结构化方法的问题

开源情报框架

研究和监测

关键词索引 资源管理 风险/威胁预警 自动收集

调查

实现目标的技术、程序和分析工具 建立假设/证据收集 程序无法自动化

情报流程

经费

学会问问题

我们需要知道什么? 我们为什么需要知道? 谁可能有我们需要的信息? 我们应该如何进行研究? 我们将如何处理结果? 这项努力是否成本合理?

需求规划

需求规划

安全上网

建立工作环境

全面管理所有要素

建立工作环境

硬件

现金购买,抹除痕迹,安装加固 禁用摄像头/麦克风/话筒/位置/蓝牙

网络连接

付现金购买匿名SIM卡,含预付流量 现金支付连接互联网的移动设备 使用公共热点(但要小心) 总在隐私软件层之上

建立工作环境

隐藏你身份的软件工具

VPN 虚拟机 TOR/各种隐私浏览器

收集/自动收集证据的软件工具

Hunchly 截屏工具 Maltego 证据收集模板

建立工作环境

网络身份

如果需要,使用安全的电子邮箱和预付费SIM卡创建 精心打造网络身份:简介与时区、语言设置、浏览器代理ID、VPN的一致性

证据收集流程

业务程序

隐私/安全模式 情报流程/人员搜索模式 构建信息结构模板(如个人资料) 选择所需的适当技能:监测/调查 完成标准和衡量进展的标准

安全上网

我们包含自己免遭哪些问题?

少数族裔 黑客和网络罪犯 互联网服务商 广告商和公司 雇主 其他国家

调查技巧:人员搜索

人员搜索

人员搜索的机遇与挑战

更容易获取

现有资料增加 人们与网络互动 社交网络流行 人们数据的商业价值

面临挑战

不是每个人都有数字痕迹 信息分散 姓名难匹配 需要大量时间和付出

人员搜索流程

人员搜索流程

类型 | 实例 |

名称ID | 名称、别名、用户名、标题等 |

基本资料 | 年龄、性别、民族、国籍、口语等 |

联络详情 | 电话号码,电子邮件,Skype账号等 |

住宅 | 居住国、当前/过去住址、居民区概况等 |

家庭 | 婚姻状况、配偶/伴侣、子女、父母、兄弟姐妹、表亲等 |

工作 | 就业状况、现任/前任雇主、办公室同事等 |

教育 | 教育水平、教育机构、同学、学科等 |

朋友 | 最好的朋友,其他朋友,同事,熟人等 |

爱好 | 主要爱好,在线爱好,听音乐,读书,看电影等等 |

意见和看法 | 宗教观、政治观、喜恶等 |

人员搜索流程

用户名

通过发现工具搜索用户名

验证工具可能也不完美

检查变化

更受欢迎的工具:

knowem:http://knowem.com

NameChk:http://www.namechk.com

更多工具:https://lnkd.in/d_4K9HG

电子邮箱搜索

用户名经常与邮箱关联

运行谷歌查询/设置谷歌预警

检查被泄露的数据(https://haeibeenpwned.come)

查找私人电子邮箱地址(联想、扩展、枚举)

专业邮箱查询地址(http://www.hunter.io)

运用电子邮件验证器(www.email-validator.net) 反向电子邮件检查(www.pipl.com) 检查电子邮件提供商(www.mxtoolbox.com) 检查黑名单(www.mxtoolbox.com)

电话号码

谷歌黑客人员搜索

谷歌搜索

语法 | 使用 |

or | 查找同义或相关内容(大写字母) |

- | 排除不想要的关键字 |

“————” | 返回引号之间单词的确切组合 |

filetype: | 搜索特定文件类型 |

related: | 将帮助您识别类似于指定站点的网页 |

site: | 仅限于特定网站或域的结果 |

intitle:/allintitle: | 结果仅限于标题中有关键词的页面 |

inurl:/allinurl: | 结果仅限于URL中具有关键字的网站 |

intext: | 查询仅限于页面的文本 |

* | 使用通配符进行拼写和短语变体 |

| .. | 使用范围运算符搜索数字范围 |

谷歌黑客人员搜索

•寻找简历(例如:“Name” “CV” inurl:resume OR intitle:resume)

•检查约会网站(username + “site” operator)

•检查在线市场(username + site or inurl; ex: alibaba.com)

•教育历史(site: + domain or education institution)

•通过复杂的查询(例如:intitle:“TARGET NAME” OR inurl:speakers OR inurl:author OR inurl:authors OR inurl:instructor OR inurl:instructors OR inurl:expert OR inurl:experts)验证

有效搜索模型

图像处理

反向图像搜索

反向搜索图像

分析元数据(主机站点上的exif+内容)

取证分析

•Fotoforensics:http://fotoforensics.com

•图像法医:https://www.imageforensic.org

数据结构

个别数据 | 组织数据 | 网络数据 |

主要人员 联系详情 电子邮件地址 电子邮件惯例 电话号码 | 商业地点 公司地址 电话号码 安全政策 Web服务提供者 社交媒体资产 | IP数据 内部域名 名称服务器 电子邮件服务器 网络技术 系统技术 |

数据层次

个别数据 | 组织数据 | 网络数据 |

主要人员 联系详情 电子邮件地址 电子邮件惯例 电话号码 | 商业地点 公司地址 电话号码 安全政策 Web服务提供者 社交媒体资产 | IP数据 内部域名 名称服务器 电子邮件服务器 网络技术 系统技术 |

调查网站/域名

1. 识别Whois数据

Tor调查

Tor调查框架

设置工作环境

操作安全提示

在打开Tor浏览器之前,请关闭系统上运行的所有其他软件,并禁用浏览器中的任何插件

每次访问新的onion链接时,生成“新身份”或“新Tor电路”

除非必要,否则不要下载任何内容

使用虚假账户

Tor调查

密码调查

密码调查框架

秘密货币调查资源

比特币调查在线工具

上述原文及机器翻译已上传知识星球

长按识别下面的二维码可加入星球

里面已有6000多篇资料可供下载

越早加入越便宜

续费五折优惠

如有侵权请联系:admin#unsafe.sh