ChatGPT 等人工智能 (AI) 工具的日益普及使其成为威胁行为者的有吸引力的目标,他们现在正在利用它们作为社会工程策略来诱使受害者下载恶意软件投放器,最终导致部署像 Vidar 和 Redline 这样的窃取者。

最近,我们一直在谷歌的搜索引擎中观察到与人工智能工具相关的主题的恶意广告活动。图 1 显示了当用户在 Google 中搜索关键字“中途”时投放的恶意广告的一些示例(请注意,中途是一种从自然语言描述生成图像的 AI 工具)。

图1.使用关键字“中途”时在搜索结果页上展示的恶意广告

技术分析

当用户点击这些搜索广告时,用户的 IP 地址将发送到后端服务器,然后向用户提供恶意网页(如图 2 所示)。

图2.点击搜索广告会将用户带到恶意网站

对于其中一些恶意广告,后端服务器可以筛选正在访问恶意域的机器人程序,以最大程度地减少检测。如果访问这些以 Midjourney 为主题的网址的 IP 地址被阻止(通常是不断访问网页的漫游器)或通过手动输入网址直接访问(即,不是通过 Google Ads 重定向器),服务器将显示该域的非恶意版本。

图3.当访问 IP 地址被阻止或通过手动输入直接访问网页时显示的非恶意域

该活动滥用Telegram的API与其命令和控制(C&C)服务器进行通信。这是一种规避技术,允许与C&C服务器进行网络通信,使其与正常流量混合,从而帮助它避免网络检测。

图4.滥用 Telegram API 与 C&C 服务器通信

当受害者执行下载的安装程序 (Midjourney-x64.msix) 时,它将显示一个虚假的安装窗口,而恶意 PowerShell 下载过程继续在后台运行。请注意,中途没有桌面版本,因此这本身应该已经是用户的危险信号。

图5.假中途安装

图 6 显示了从 Trend Vision One™ 控制台看到的活动感染链,导致脚本的 PowerShell 执行。趋势科技可以通过其行为监控解决方案主动阻止此恶意进程的执行。

图6.从 Vision One 控制台看到的感染链

在这个特定的活动中,一旦受害者下载并执行了虚假的 Midjourney 安装程序,他们最终会被引导到红线窃取者。

MSIX 文件 (Midjourney-x64.msix) 将尝试执行名为 frank_obfus.ps1 的模糊处理的 PowerShell 脚本。此脚本的解码版本将从服务器 openaijobs[.] 下载并执行 Redline 有效负载。

图7.PowerShell 脚本的解码版本

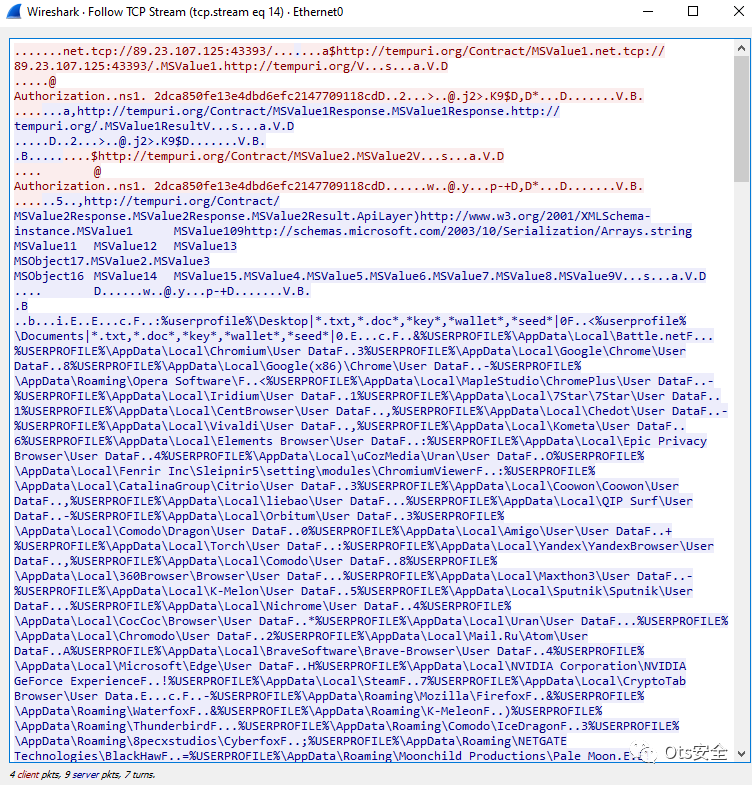

一旦脚本下载并执行 Redline 窃取程序,它将继续泄露敏感信息,例如浏览器 cookie、密码、加密货币钱包数据和文件信息。

图8.从红线窃取程序生成的流量显示敏感信息被盗

图9.威胁行为者用于恶意广告的虚假 ChatGPT(顶部)和 Dall-e(底部)网页

结论和建议

威胁行为者已经开始利用人工智能工具的爆炸性流行,因为越来越多的人使用它们来优化他们的工作流程。因此,对于组织和个人来说,在下载和使用的应用程序和工具方面继续保持警惕非常重要。用户应避免点击可疑广告并下载未经验证或非官方的应用程序,因为它们可能导致恶意软件感染和其他恶意行为。许多人工智能工具,如ChatGPT和Midjourney,没有桌面或应用程序版本,所以如果提供一个下载,那么这很有可能是恶意的。

多层方法可以帮助组织保护可能进入其系统的入口点。以下安全解决方案可以检测恶意组件和可疑行为,这有助于保护企业:

关于红线程序我们可以参考以下文章了解:

https://brandefense.io/blog/ransomware/top-3-stealer-malware-activity-report/

https://malpedia.caad.fkie.fraunhofer.de/details/win.redline_stealer

点它,分享点赞在看都在这里

如有侵权请联系:admin#unsafe.sh