0x01 前言

宝子们现在只对常读和星标的公众号才展示大图推送,建议大家把李白你好“设为星标”,否则可能就看不到了啦!

本靶场环境是李白安全团队Jerry搭建,并讲授给星球内部成员。星球会有不定时的技术直播课、送书活动和内部交流群,欢迎师傅们前来学习。靶场环境搭建模仿真实企业环境,也是攻防演练中出现的典型的场景值得学习!!!

接上文从WEB打点到内网域控Flag1【星球内部直播课WP】,下面是Flag2\3\4\5的解法。

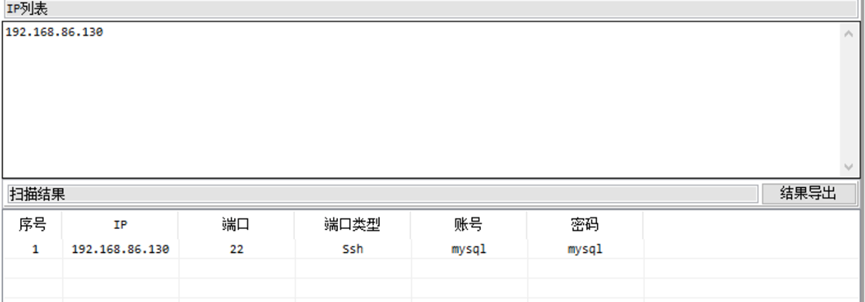

0x02 Flag2

0x03 Flag3

0x04 Flag4

0x05 Flag5

0x06 攻击路线图

0x06 往期精彩

从WEB打点到内网域控Flag1【星球内部直播课WP】

记一次基于 Django 的传销站点渗透

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247498527&idx=1&sn=1333274f95dc165cdf392d9d336fb8ef&chksm=c09a884ff7ed0159ed4dcd7d15c8705fb36d0e1b823c8c856b78088ab85cfe2af14ab9f54bc7#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh