阅读: 8

在 今年的RSA 会议上,Akamai 高级副总裁 Rupesh Chokshi 分享了题为Spotlight on latest web application and api attack data的议题,重点介绍了最新的网络应用程序漏洞和 API 攻击趋势。本文将解读该议题,首先从近年来应用漏洞和API攻击数据趋势出发,描述导致数据泄露的主要原因,紧接着将介绍各行业受到攻击的数据统计。最后,从 OWASP API Security Top 10 RC 版本中描述了一些现有风险的更新以及新增的API安全风险。

一、应用漏洞发展趋势分析

Rupesh Chokshi首先通过数据统计介绍了近年来每年受到的攻击次数。相关数据显示,自 2022年10月至今,来自应用程序漏洞和API漏洞的攻击次数高达1.61亿次。企业平均使用1061个应用,从而可以看出攻击面在持续增长。从2021年至2022年,攻击量增速2.5 倍,而主要原因是由于企业更快的应用开发效率以及更高数量的漏洞被频频爆出。这些漏洞最终会导致大量的数据泄露。Rupesh Chokshi从四个方面阐述了导致数据泄露的主要原因。

01 服务端请求伪造(SSRF)

SSRF(Server-Side Request Forgery) 是一种恶意攻击技术,主要利用客户端 (通常是 Web 应用程序的用户) 和服务器之间的通信漏洞,在服务器上执行未经授权的操作。攻击原理方面,攻击者常通过构造恶意的客户端请求,将合法的请求发送到服务器,从而使服务器执行攻击者想要的操作。这些操作可以是打开恶意网站、下载恶意软件、窃取机密信息等。

2021年3月,微软公布了多个Microsoft Exchange的高危漏洞(CVE-2021-26855和CVE-2021-27065),攻击者通过组合利用这些漏洞可以在未经身份验证的情况下远程获取服务器权限。安全研究员Orange Tsai于2020年底发现该系列漏洞并将其命名为 “ProxyLogon”。ProxyLogon是Exchange历史上最具影响力的漏洞之一,有上千台Exchange服务器被植入了Webshell后门。

Akamai统计表明,使用其AAP(App & API Protector)产品的客户平均每日受到1400万次SSRF攻击。

02 供应链安全

近年来,供应链攻击层出不穷,鉴于供应链自身的特性,恶意软件可以安装在供应链的任何阶段,且供应链攻击允许指定目标,若被攻击的供应商有很多客户,则受影响的数量会迅速增加。此外,由于供应链依赖于已被信任并且可以广泛分发的软件,因而供应链攻击很难被检测。

2020年12月,美国安全公司FireEye爆出有攻击者通过在SolarWinds软件中植入木马程序入侵了公司网络。该木马程序具有合法的数字签名并且伴随着软件的更新下发,借助软件供应链的特性,APT攻击者组织可对目标机构发起未授权访问,达到长期对目标机构的控制,并不断窃取核心数据。事件经历短短一周内就有超过200家重要机构受到影响,其中不乏一些全球科技发达地区的敏感机构,其中美国占比超过60%,包括美国国务院、国土安全部、国防部、财政部在内的多家政府机构均受到此事件的影响,事件影响力可谓巨大。

2021年11月Log4j2访问远程对象功能被发现存在远程命令执行漏洞,攻击者可直接构造恶意请求,触发远程代码执行漏洞。该漏洞被命名为Log4Shell。2021年12月9日Log4Shell漏洞的验证方法被正式公布,针对此漏洞的网络攻击迅速在全球蔓延,进而引发了网络安全界的“核爆”。漏洞触发条件极其简单,且无需特殊配置,风险极大。多家大厂无一幸免,更可怕的是,该漏洞的影响范围超出了地球,因为美国国家航空航天局用来探索火星的“机智”号无人直升机也使用了含有此漏洞的软件。由此,Log4Shell可以当之无愧地被称为“宇宙级”漏洞。

Akamai的相关统计表明,三分之二受到影响的Java服务器由Log4j漏洞引起,并预测供应链攻击在未来几年将持续增长,建议企业做好防范准备。

03 制造行业的攻击

Akamai的相关统计表明,针对制造行业的攻击近些年非常普遍,攻击者试图部署恶意软件,通过供应链攻击破坏整个制造业,随着物联网的发展以及大规模数据收集,针对制造行业的攻击增长率高达76%。

04 物联网医疗的攻击

Rupesh Chokshi提到针对物联网医疗的攻击将成为新的攻击面,据Akamai的相关统计表明,美国医疗系统中平均每个病房就有15-20台连接设备,采用物联网技术便捷在于降低成本、统一管理,提高效率和可靠性,但同时也会因为设备中存在第三方漏洞被黑客利用从而导致一定风险,美国目前有许多医疗保健法规,包括2022拟定的医疗保健安全法案,这些法规提供了指导方针和策略,可以供企业参考。

二、各行业攻击统计分析

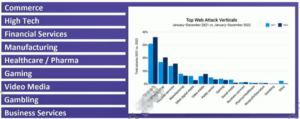

从应用安全漏洞的发展趋势来看,各行业都受到了不同程度的影响,本次议题中,Rupesh Chokshi也提出了主要受影响的行业,如下图所示:

图1 各行业受到的攻击统计

从2021年至2022年,受到Web攻击影响的行业包括商业、高科技、金融、制造业、医疗、游戏、媒体等。其中影响面较大主要为商业、高科技、金融以及制造业,且相比前一年有5%的提升。

针对商业行业的攻击,攻击者习惯缩短攻击路径,以便遇到阻力及时更改策略,Aakamai相关数据表明,从2021年第三季度至2022年第三季度,local file inclusion(LFI)攻击增加了300%。

针对金融行业的攻击, Rupesh Chokshi提到过去一年应用程序和API的攻击增长3.5倍,预测到2027年,金融行业将会达到1820亿美金的规模,届时将会面临更大规模的网络攻击。

三、从OWASP看API新风险

最后Rupesh Chokshi提到了OWASP在2023年新发布的OWASP API Security Top 10风险,并与2019年发布的版本进行了比对,可以看出一些具有API特性的新风险被提出,并且在原有的几类风险基础上做了更新,如下图所示:

图2 OWASP API Security Top 10新旧版对比

笔者结合 Rupesh Chokshi 提出的新旧版本变化进行了总结,整体可以分为三个方面。首先,新增了一些风险,包括新增的漏洞类型、新的攻击方式以及 API 的新功能。其次,更新了原有的风险,对这些风险进行了加强或者新增了对这些风险的检测方法。最后,删除了一些风险,这些风险已经不再重要或者已经被大规模修复。

新增风险

1)Top6: 服务端请求伪造风险,从前文提到的CVE-2021-26855漏洞影响面可以看出,SSRF攻击目前已经跃升为Top10中的一大风险;

2)Top8: 缺少自动化威胁防护,我们了解到近些年业务风控、爬虫、Bot防护越来越普遍,看来自动化威胁防护的需求也迫在眉睫;

3)Top10:不安全的第三方API, 应用开发过程中,开发人员常使用第三方API,因未做校验而导致供应链风险;

更新风险

1)Top 2: 从“用户身份认证失效”更改为“身份认证失效”,可以看出新版去掉了用户的概念,风险范围扩展到了人与机器多个层面的身份认证;

2)Top 3: 对象属性识别授权失效,合并了原有Top3 过度数据暴露和 Top6 批量分配;

3)Top4: 从“资源访问无限制”更改为“资源消耗无限制”,更强调应用层的拒绝服务攻击;

4)Top9: 从“资产管理不当”更改为“存量资产管理不当”,强调存量资产,即僵尸API等。

删除风险

1) Top8: 删除注入风险

2)Top10: 删除日志与监控不足

四、总结

本文从应用漏洞发展趋势、各行业攻击数据统计以及OWASP API安全十大风险三个层面分析了Web应用程序和API攻击的整体趋势,可以看出攻击的趋势正在不断变化,因此企业必须时刻保持警惕,并采取有效的安全措施来保护他们的应用程序和 API。

参考文献

[1]《Spotlight on latest web application and api attack data》

[2] https://mp.weixin.qq.com/s?__biz=MzA3NTMyNDg3OQ==&mid=2652519562&idx=1&sn=585285eec2929dc4e12353089d0f4f55&chksm=849cd02ab3eb593c83e48c5537ac308131c304bfd345eef790dba793ada12f404d764213097e&mpshare=1&scene=1&srcid=0423XrK59bebqo9MlfolCd2A&sharer_sharetime=1682229346868&sharer_shareid=b8285a2733485f465226a2ef912c4f28&version=4.1.3.6008&platform=win#rd

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。