文章来源:奇安信攻防社区(whyubullyme)

原文地址:https://forum.butian.net/share/1125

0x01 前言

这是一次小程序的漏洞挖掘,漏洞在测试期间已上报。

0x02 思路

访问排行榜

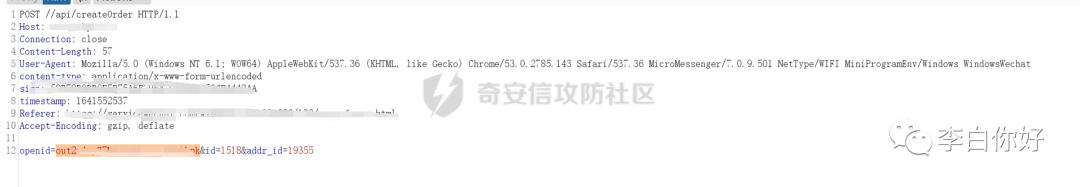

从数据包中可以看到openid泄露,这里其实泄露了很多openid,为了方便只截了一个,接下来配合积分兑换越权使用他人账户兑换物品

out2******

进行礼物兑换,换个可乐勋章

可以看到地址信息是空的,没有地址无法购买,而添加地址进行的认证是使用的OpenSession进行验证,无法越权上传地址,所以只能通过欺骗前端绕过填写地址,经过数据包读取,发现是生成订单时返回的地址信息addressInfo为空,则可以通过修改订单的响应数据包,将创建订单时返回的地址数据替换为我们的地址数据。

可以看到目前的请求数据包中的openid和响应中的addressinfo都被替换为了我们的原数据包:

替换后的数据包:

得到响应

直接兑换成功,实现越权使用他人积分购买商品

可以看到我本人是没有奖品兑换记录和积分的,无法购买到该商品,所有的积分扣除计算都来自于其他用户

转自:李白你好如有侵权,请联系删除

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247508112&idx=3&sn=b80a9bf20a19de464425623f007fcfe2&chksm=c04d27aef73aaeb8d4e6f685df9a6bc5265b5842edf85da643dbe2faaba9e143da525f5ef3d5#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh