2023年4月8日~9日,由InForSec、南方科技大学斯发基斯可信自主系统研究院、清华大学网络科学与网络空间研究院、复旦大学软件学院系统软件与安全实验室、国科学院计算技术研究所处理器芯片全国重点实验室、中国科学院软件研究所可信计算与信息保障实验室、中国科学院大学国家计算机网络入侵防范中心、浙江大学NESA Lab、山东大学网络空间安全学院、百度安全、奇安信集团、蚂蚁集团、阿里安全等单位联合主办的“InForSec 2023年网络空间安全国际学术研究成果分享及青年学者论坛”在南方科技大学成功召开。来自清华大学、复旦大学、浙江大学、北京邮电大学、中国科学院大学等66所高校及科研院所的230余人现场出席会议,900余人通过视频会议系统及直播系统参与了本次论坛。

我们将对会议精彩报告进行内容回顾,本文分享的是清华大学网络科学与网络空间研究院助理教授刘保君的报告——《互联网域名系统安全国际学术研究前沿及趋势分析》。

刘保君老师首先介绍了本次报告的研究对象——互联网域名系统,刘老师称之为被遗忘的互联网基石。域名系统提供了域名解析服务,这是一项非常基础的服务,近乎是所有互联网活动的前提。经过了几十年的演进与发展,今天域名系统的功能已经远不止域名解析这么简单,包括在应用层的网络流量路由调度,内容分发网络的流量转发策略等,在网络基础设施层面,域名系统更是已经发展成为一个信任的基础,比如发送电子邮件时,依赖于SPF协议来验证发件人身份证的真实性。

刘老师表示其所在的实验室研究团队一直以来都将互联网域名系统作为非常重要的一个研究方向,围绕互联网域名系统安全与测量开展了一系列相关研究工作,并取得了一系列国际前沿的学术研究成果,发表了许多高水平的学术研究论文。

在本次报告中,刘老师希望能够系统性地梳理总结学术界关于域名系统安全前沿成果,试图归纳总结近年来围绕域名系统安全研究的整体脉络。刘老师将时间限制在2018-2023年,学术会议只考虑网络安全领域的四大顶会,暂不考虑SIGCOMM以及系统领域的会议如NSDI。另外,不考虑域名解析性能等测量研究工作、域名滥用行为检测与分析、域名安全监管机制相关研究。特别值得一提的是,刘老师对相关工作的梳理使用的是其所在实验室同学开发的一个在线论文查询工具。

随后,刘老师将收集到的16篇论文列表进行了展示,并对基础信息进行了统计分析,发现主要论文录用与USENIX Security上,该领域的主要研究机构包括清华大学和德国的达姆施塔特工业大学等。

紧接着,刘老师对这16篇论文的研究内容进行了总结分类,可以分为3个话题,包括新型域名缓存污染攻击,域名授权机制安全威胁与域名解析流量规模操控。

首先,刘老师从域名污染攻击开始介绍。谈到域名缓存污染攻击,必然绕不开一个人,Dan Kaminsky。2008年,他在黑帽大会上所提出的域名缓存污染攻击,能够在10秒钟之内污染特定的域名。有媒体曾经评论:他所提出的攻击,让全球互联网厂商都难以入睡。这反映了上述攻击所造成的现实影响。 在很长一段时间内,域名交互过程源端口随机化做的不足,域名交互的安全性纯粹靠TXID一个随机化数值来加以保护,所需猜解的空间也就只有65535个。

近年来,随时安全研究人员的工作不断深入,对于域名系统面临缓存污染攻击的攻击面,认知也逐渐变得深刻。最为直观的反应是在安全威胁模型上,得到了大幅的扩展延伸。

从最近几年安全研究人员所提出的一系列安全威胁模型上来看,攻击者可能会出现在域名解析的各个链路上,如客户端、域名转发器、递归域名服务器等。上述缺陷都有可能会导致最终出现域名缓存污染攻击。由于时间问题,刘老师没有逐一介绍,而是选取了一些非常典型的研究工作,宏观的介绍这些论文的主要思想,避免陷入到技术细节中去。

刘老师介绍的第一项工作,是他认为的自从2008年Dan Kaminsky提出的攻击之后,域名安全领域最具有安全影响的缓存污染攻击之一。这项研究工作是钱志云老师团队和段海新老师团队共同发表的研究成果,获得了CCS 2020年的最佳论文奖。这篇文章中攻击方法是利用协议栈的侧信道,把随机化的源端口猜测出来,然后再去暴力枚举TXID,大幅降低攻击的复杂程度。

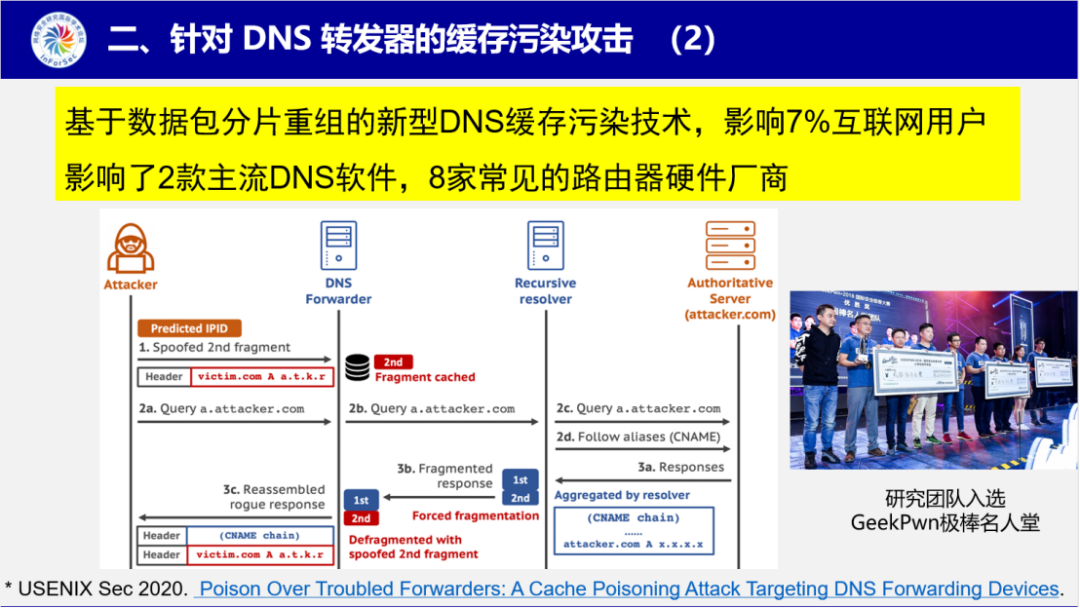

刘老师介绍的第二类工作主要聚焦的对象是DNS转发器,刘老师指出它的应用场景十分广泛,但是从安全性上来看,它又十分脆弱,它处于客户端与递归服务器之间,在域名解析接受应答响应报文的过程中,高度依赖于上游的递归服务器,并且难以校验资源记录的合法性。因此,近年来有一些研究工作将研究目标聚焦到了DNS 转发器上。

在这篇论文中,作者很遗憾的发现,虽然包括源端口随机化以及TXID随机化等许多经典的域名安全防护机制被相继提出,市面上仍有部分 DNS 转发器的代码实现,不遵循最佳 RFC 安全实践,这意味着,如果有攻击者处于同一个Wi-Fi路由器之下,近乎不费吹灰之力地完成缓存污染攻击。

即使对于一些域名安全实践比较好的转发器,实验室团队研究发现,DNS 转发器高度依赖于上游递归解析器,难以校验资源记录合法性。事实上,上游返回递归解析服务器返回什么内容,DNS转发器几乎不得不信赖什么。这使得他们也很容易受到数据包分片重组攻击的影响。

第三类是基于域名解析角色重用的缓存污染攻击,刘老师先介绍了一个辖区的概念。辖区原则对域名系统一个非常基础的、非常根本的安全实践原则。域名系统采用层次化授权设计架构,依赖于递归解析服务器中“辖区原则”过滤非法应答响应内容,简单地说,每个域名都有自己负责的辖区,不应当返回其他辖区内容。这是非常基础的规则,如果这个原则被破坏,那么域名解析就彻底乱了。

刘老师团队研究发现如果域名服务器出现了递归器和转发器,两种解析角色同时存在时,转发器对于辖区的原则校验非常薄弱。攻击者可以通过注入恶意的应答响应报文,然后被攻击者缓存下来,研究证明该类攻击在生产环境中可以造成严重的安全危害。

除此之外,还有一些其他影响没那么严重的域名缓存污染攻击,比如说对于域名权威服务器畸形应答报文引发的解析处理歧义。图中攻击者故意注册了一个畸形域名,包含一些特殊编码字符。如果解析器错误的解析这个应答报文,并且缓存了这条记录,那么就会造成安全危害。这类idea的想法是很新颖的,但是事实上,受到这种攻击影响的域名服务器规模是比较小的。

另外,近年来,围绕域名缓存污染攻击,还有一个非常重要的研究方向,那就是通常放大域名缓存攻击的危害,寻求影响更上层的网络服务。举例来说,攻击者攻击知名的证书颁发机构的域名解析服务器,构造缓存污染攻击,进而通过冒充知名域名所有者,申请数字签名证书。拿到数字签名证书,可以做更多的事情,如揭秘加密通信的网络流量等。

在梳理了近年来域名缓存污染攻击的相关研究工作,刘老师开始介绍第二类的研究工作——域名授权机制的安全风险。

域名空间采用分布式、层次化的授权机制。递归解析服务器获取结果时候,需要依次轮询根服务器、顶级、二级。通常情况下,对于同一个域名,为了保持统一的数据库,父域和子域内容应当是保持一致。

然而,一篇发表在PAM 2020的研究论文发现这类冲突现象是非常普遍的,但是很少有人关注其中的安全风险。

在CCS 2020中的一篇研究工作发现了僵尸授权记录现象的存在,一般情况下,由于僵尸记录无法发挥出实质性的作用,所以不会影响重要域名的解析环节。但是,这篇文章作者发现,部分僵尸授权记录可以被重新唤醒,并且唤醒的方式非常简单直接。最终,攻击者可以实现隐蔽的劫持。经过其大规模的测量研究发现,628个知名域名受到影响。

另外,授权机制冲突还引入了第二种安全威胁:幽灵域名,指的是被删除的域名却可以持续存活,举个例子,攻击者注册了一个恶意域名phishing.com, 被用户举报后,父域COM删除授权记录。但是,攻击者可以利用协议漏洞操控递归服务器,使phishing.com持续存活。

幽灵域名漏洞是段海新老师研究团队在2012年发现,它可致使恶意域名无法从网络空间抹除。这一发现引起了国际工业界的广泛关注,促使各个域名安全厂商纷纷推出了安全补丁。

美国联邦通讯局安全工作组甚至将其写入2012年最佳安全实践报告。

时隔十年之后,实验室团队通过系统性分析主流知名域名解析软件底层逻辑架构,再次发现了两类新型幽灵域名漏洞。它影响了所有的开源域名解析软件,波及了大规模的知名公共域名解析服务提供商。

另外,与域名缓存污染攻击类似,一些研究寻求放大域名隐蔽劫持的安全危害,其中最为直接的一种思路是寻求影响与之相互关联的域名,这个在Web安全领域非常普遍。

最后,刘老师对第三个话题:域名解析流量进行了相关工作梳理。

第一篇工作是刘老师团队针对域名协议明文传输的顶层设计缺陷,研究域名解析链路劫持现象。域名解析链路劫持是指位于网络旁路中的劫持者,可以“伪装成”用户所指定的公共域名服务器,劫持用户的域名解析交互过程。该研究在全球互联网范围内,大规模地识别不受信任的通信实体,得到了多家知名科技媒体的报道,包括ACM TechNews和The Register。

该测量研究的结果,首次证实了域名解析链路劫持现象在全球范围普遍存在。

还有一部分研究工作是关于网络审查策略。DNS被用得很广泛,所以有多人研究DNS Censorship是如何影响网络流量的。研究包括:攻防对抗,逃逸与博弈的过程。

在完成相关研究工作梳理后,刘老师分享了对未来互联网域名系统安全研究的趋势展望。

演讲者简介

刘保君,清华大学网络科学与网络空间研究院助理教授,博士生导师。主要研究方向包括:网络基础设施安全、互联网测量与安全分析、涉网犯罪与黑灰产业链对抗。近年来共有20篇论文发表录用于国际网络安全领域四大顶级学术会议,获得 NDSS 会议杰出论文奖、DSN 会议最佳论文奖、IMC 会议最佳论文提名以及互联网研究任务组颁发的网络研究应用奖等多个国际重要学术奖项。2022年获得ACM中国计算机安全分会“学术新星奖”,作为项目负责人承担国家自然科学基金青年项目、十四五装备预研项目以及阿里巴巴创新研究计划等多个科研项目。

如有侵权请联系:admin#unsafe.sh