在过去的一年中,网络犯罪生态系统在活动和威胁行为方面都经历了巨大的转变,而这种转变是威胁研究人员以前从未观察到的。通过电子邮件获得初始访问权限的经济动机型攻击者不再使用静态的、可预测的攻击链,而是使用动态的、快速变化的技术。

这种变化在很大程度上是由微软默认阻止宏驱动的,并迫使威胁行为者食物链上的每个人——从小型犯罪商品行为者到最有经验的网络犯罪分子——都改变了他们的业务运行方式。据悉,微软宣布分别于2021年10月和2022年2月开始默认阻止Office用户使用XL4和VBA宏。而这些变化于2022年开始初露端倪。

基于Proofpoint公司对每天数十亿条信息的独特遥测分析,研究人员已经观察到广泛的威胁行为者正在实验不同的恶意软件有效载荷交付方式,例如,使用旧的文件类型,意想不到的攻击链,以及导致恶意软件感染的各种技术,包括勒索软件。

威胁行为者继续测试各种威胁行为,以确定通过电子邮件获得初始访问权限的最有效方法。没有可靠的、一致的技术被整个威胁生态系统所采用。

初始访问代理和其他威胁行为者经常“追随领导者”。一个或一组威胁参与者可能采用新的技术,在随后的几周或几个月里,研究人员将观察到多个威胁参与者使用相同的技术。

一些更老练的犯罪分子有时间和资源来开发、迭代和测试不同的恶意软件交付技术。

防御者必须以一种前所未见的创新方式对不断变化的威胁环境做出快速反应。

在2022年之前,Proofpoint观察到,网络犯罪分子非常青睐宏作为初始访问有效载荷。当用户在office应用程序中主动启用宏时,威胁参与者便会使用VBAmacros自动运行恶意内容。XL4宏是特定于Excel应用程序的,但也可以被威胁行为者武器化。

根据proofpoint的数据显示,在2021年,有近700个活动使用了VBA宏,XL4宏活动的数量几乎相同。2022年,使用这两种宏的活动总数下降了近66%,到目前为止,2023年宏几乎没有出现在活动数据中。

【恶意组织利用宏的数量走势】

Proofpoint在2022年7月的报告中强调了威胁行为者正在采用“从宏转移”的新方法,包括使用ISO附件等存档文件来交付恶意软件。这种技术被用来绕过网络标记(MOTW)属性,该属性用于阻止从互联网下载的宏。2022年11月,微软修复了允许攻击者使用存档文件绕过限制的问题,犯罪威胁攻击者对ISO文件的使用显著下降。

从2022年中期开始,快捷(LNK)文件开始受到多个犯罪威胁参与者的青睐,多个初始访问代理(IAB)大约在同一时间将LNK文件纳入攻击链。例如,Proofpoint观察到至少有8个大型犯罪威胁参与者使用了LNK附件,这些参与者在2022年6月和9月达到峰值,之后他们开始转向新的TTP。

【IAB行为者使用LNK文件的样本数】

最初,Proofpoint研究人员假设威胁行为者将开始使用XLL文件作为整个TTP实验的一部分,因为这种技术虽然并不流行,但之前已经在威胁数据中观察到。XLL文件是一种用于Excel的动态链接库(DLL)文件,旨在增加Excel应用程序的功能。Proofpoint已经观察到,至少有6个大型犯罪分子以及多个未归因的威胁集群在恶意软件交付中使用XLL文件,但XLL文件的使用明显少于其他文件类型,并且在整个威胁领域的使用没有明显上升。

根据Proofpoint的数据,虽然几乎所有的网络犯罪威胁者都在试验和使用多种不同的攻击链和TTP来交付恶意软件,但研究人员已经在许多威胁参与者中观察到一个共同趋势:当至少一个参与者集群观察到一种新的威胁行为或采用一种新技术时,多个威胁参与者将在随后的活动中使用它。

如上图所示,在2022年4月之前,很少有IAB参与者在威胁活动中使用LNK文件,当时有4个威胁参与者在攻击链中使用它们来传递恶意软件,包括TA542将它们合并来传递Emotet。随后,多个其他威胁参与者开始在攻击活动中使用LNK文件,直到今年早些时候它的受欢迎程度才开始下降,转而支持攻击链中的其他文件类型。

威胁参与者喜欢跟随领导者有几个原因,包括:新攻击链比已知行为具有更高的攻击成功率;复制现有攻击链比创建新攻击链更便捷性;减少威胁参与者所需的测试和开发数量;以及一些参与者之间共享新技术或从同一来源购买工具包的可能性。

HTML挟带(HTML Smuggling)

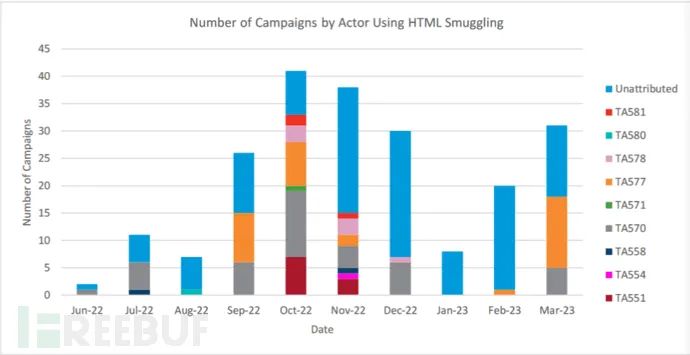

自2022年6月以来,在Proofpoint活动数据中,HTML Smuggling的使用急剧增加,但在2022年10月达到峰值后,威胁参与者对该技术的使用略有下降,然后在2023年2月反弹。HTML Smuggling技术在HTML附件中“挟带”编码脚本。当HTML附件被打开时,web浏览器会解码用于在受害者计算机上组装恶意软件有效载荷的恶意脚本。HTML Smuggling技术的最初采用主要是由已知威胁参与者(包括TA570和TA577)发起的活动所推动的。然而,自2022年10月以来,它更频繁地出现在与未知攻击者相关的攻击活动中。

【犯罪行为者使用HTML Smuggling的数量】

使用PDF

Proofpoint观察到多年来各种威胁参与者正在使用PDF文件。通常,威胁参与者使用包含URL的PDF文件来启动攻击链。作为最近威胁行为者TTP实验的一部分,Proofpoint研究人员开始观察到PDF附件越来越多地被包括IABs在内的多种网络犯罪威胁行为者使用。在威胁参与者开始尝试使用ISO文件HTML Smuggling等容器文件后,Proofpoint开始看到多个IAB威胁参与者从2022年12月开始使用PDF文件。2023年初,网络犯罪威胁行为者和未归因的威胁集群对其使用激增。

【在攻击链中使用PDF的犯罪团伙】

TA570是第一批使用PDF附件的大型网络犯罪分子之一,这些PDF附件的URL指向一个压缩的受密码保护的IMGfile,其中包含最终指向Qbot的快捷文件。

值得注意的是,Proofpoint研究人员在2023年4月发现了一次大规模的攻击活动,TA570可能正在试验PDF加密。在这次活动中,PDF附件包含嵌入的URL,有趣的是,开源工具(例如PDF -id.py)和恶意软件沙箱无法解析嵌入的URL。Proofpoint发现PDF附件是加密的,这可能是攻击者的一个实验,目的是增加防御者识别和阻止威胁的难度。尽管存在解析问题,但PDF包含一个“打开”按钮,该按钮带有隐藏的嵌入式URL,使受害者更容易点击该按钮。如果被受害者点击,URL将重定向到压缩的WSF,最终指向Qbot。

【恶意的加密PDF文件示例】

OneNote大爆炸

跟随领导者现象的一个突出例子始于2022年12月,当时Proofpoint研究人员首次观察到使用OneNote文档发送恶意软件的未归因活动,特别是AsyncRAT。OneNote是一款由微软开发的数字笔记本,可通过微软365产品套件获得。Proofpoint观察到威胁行为者通过OneNote文件(.one扩展名)通过电子邮件附件和url传递恶意软件。到2023年1月,Proofpoint威胁研究人员观察到数十个使用相同TTP的未归因恶意软件活动。随后,多轨迹威胁行为者采用了这种技术。在几个月内,如下图所示,有超过120个活动利用了OneNote文件。

值得注意的是,所有三个IAB参与者(TA577、TA570和TA581)都在2023年1月底的同一天开始使用OneNote。TA577比其他IAB参与者更频繁地使用onenote文件。相比之下,TA542在2023年3月才开始在活动中使用OneNote文件的行为要晚得多。

【恶意行为者使用OneNote文件的数量】

OneNote文档包含嵌入式文件,通常隐藏在一个看起来像按钮的图形后面。威胁行为者经常在按钮后面隐藏一系列嵌入字段,以增加用户成功点击的可能性。当用户双击嵌入的文件时,会出现一个警告提示。如果用户单击“继续”,则执行该文件。这些文件可能是不同类型的可执行文件、快捷方式(LNK)文件或脚本文件,如HTML应用程序(HTA)或Windows脚本文件(WSF)、visual basic脚本(VBS)文件和批处理(BAT)文件。

恶意OneNote文档的检测最初是有限的,并且基于观察到的威胁活动特征,威胁参与者采用OneNote作为他们使用不同附件类型进行实验的结果,以绕过威胁检测。OneNote威胁生命周期是威胁参与者和防御者之间共生关系的一个很好的例子。当识别出新的行为时,安全团队必须创建新的规则、检测和工具来改进防御和检测。一旦一种技术变得众所周知,它就会变得不那么有效,从而迫使威胁参与者尝试不同的东西。当proofpoint第一次开始观察OneNote用于恶意软件交付时,团队优先考虑为观察到的各种攻击链创建检测,当它被IAB参与者使用时,由于规则的存在,TTP已经变得不那么有效了。

虽然Proofpoint仍然将OneNote文档视为恶意软件攻击链的一部分,但自2023年3月以来,该技术的使用明显减少。OneNote使用量的下降可能是由于微软在2023年1月部署了一个补丁程序,以将Web标记(MOTW)属性添加到OneNote文件中。此外,微软在2023年3月宣布OneNote将阻止具有危险扩展名的嵌入式文件。

整个网络犯罪生态系统一直在试验和开发不同的攻击链,通过检查网络犯罪威胁参与者的一个子集:初始访问代理(IAB),可以最好地说明这些变化。勒索软件和其他恶意软件运营商通常从独立的网络犯罪集团那里购买访问权限,这些网络犯罪集团渗透到主要目标,然后将访问权限出售给勒索软件参与者以获取利润。

通常情况下,IAB是机会主义威胁行为者,在事实发生后向附属机构和其他网络犯罪威胁行为者提供访问权限,例如在论坛上发布出售访问权限的广告。为了本报告的目的,Proofpoint认为IAB是通过第一阶段恶意软件有效载荷获得初始访问权限的组织,可能会或可能不会直接与勒索软件威胁参与者合作。

这些犯罪威胁行为者利用Qbot、IcedID或Bumblebee等第一阶段恶意软件攻击受害组织,然后将其访问权限出售给勒索软件运营商,以部署数据盗窃和加密操作。

案例研究:TA570

TA570是最多产的网络犯罪威胁行为者之一,也是Proofpoint跟踪的Qbot附属机构。它被归属为IAB,且与后续勒索病毒感染(包括Black Basta)存在关联。

在2022年6月之前,TA570几乎只在活动中使用VBA宏和XL4宏来传递恶意软件有效载荷,通常是Qbot,但也不太常见。2022年6月,Proofpoint研究人员观察到TA570使用了多个新的TTP,特别是首次使用HTML smuggling来传递包含LNK的存档文件,以及首次利用Follina漏洞CVE-2022-30190。

【TA570使用的技术样本】

在接下来的几个月里,TA570演示了多个新的和不同的TTP,在一个月内使用了多达六个不同的独特攻击链,并在整个过程中使用或试验了许多文件类型。观察到的文件类型包括PDF、LNK、虚拟硬盘(VHD)、ISO、OneNote、Windows Script File(WSF)和XLL。在许多活动中,使用多种不同的文件类型,例如VHD中的LNK。

Proofpoint观察到以下六种传递Qbot的不同攻击链,它们都以线程劫持消息开始:

HTML附件→密码保护Zip→IMG→LNK→CMD→Qbot DLL

HTML附件→密码保护Zip→IMG→LNK→Qbot DLL

HTML附件→密码保护Zip→VHD→LNK→CMD→Qbot DLL

HTML附件→密码保护Zip→VHD→LNK→Qbot DLL

PDF附件→威胁行为者控制URL→密码保护Zip→ISO→WSF→Qbot DLL

PDF附件→威胁行为者控制URL→密码保护Zip→IMG→LNK→Qbot DLL

TA570是Proofpoint观察到的第一批在2022年中期开始的活动中反复使用HTML smuggling的团伙之一;此外,它也是第二个(从1月份开始使用)被观察到在攻击链中使用OneNote文档的IAB。

这可能是由于在宏成为一种不太有效的恶意软件交付方法之前,有针对性的网络犯罪威胁使用了各种各样的TTP。一些有针对性的威胁使用宏作为最常见的初始访问向量,而另一些则完全忽略它们,转而采用其他技术,这些技术现在在威胁领域正变得越来越流行。

案例研究:TA558

在自2019年以来一直使用VBA宏之后,TA558(一个针对酒店和旅游组织的小型犯罪威胁参与者)在2022年底转而使用CHM和HTML smuggling。TA558还尝试了攻击链中的其他文件类型,如RAR和ISO容器文件、JavaScript文件、HTA附件、WSF和VBS文件。研究人员观察到该威胁参与者正在提供各种各样的恶意软件有效负载,包括Loda RAT、Vjw0rm、Revenge RAT和AsyncRAT。

【TA558使用的技术样本】

尽管TA558越来越少地使用宏,但他们继续使用与业务相关(如酒店房间预订)的预订主题诱饵。TA558的攻击目标基本保持不变,主要是葡萄牙语和西班牙语使用者,通常位于拉丁美洲区域,西欧和北美也有其他目标。

被追踪的威胁行为者(尤其是IAB)对新的有效载荷交付技术的试验和定期转向,与2022年之前观察到的攻击链大不相同,预示着威胁活动的新常态。最有经验的网络犯罪分子已经不再依赖于一种或几种技术,而是经常开发和迭代新的TTP。对于许多威胁参与者来说,快速变化的速度表明他们有时间、能力和资源来快速开发和执行新技术。

这些变化也会影响防御者。TTP采用的快速步伐迫使威胁猎人、检测工程师和恶意软件分析人员快速识别参与者行为的趋势,并创建新的防御措施来防止漏洞利用。

研究人员预计,威胁行为者将继续尝试新的有效载荷交付方法,尽管许多网络犯罪分子每次使用相同TTP的时间可能长达数周或数月,但不太可能有单一的攻击链或具有与宏启用附件相同的持久力。

https://www.proofpoint.com/sites/default/files/misc/pfpt-us-threat-research-2023-05-12-cybercrime-experimentation.pdf

如有侵权请联系:admin#unsafe.sh