2023-6-2 09:2:18 Author: 白泽安全实验室(查看原文) 阅读量:42 收藏

APT攻击

Dark Pink继续以政府和军事组织为目标开展攻击活动

Void Rabisu组织伪造知名软件网站部署RomCom后门

伊朗组织Tortoiseshell针对以色列多个网站发起水坑攻击

Agrius使用MONEYBIRD恶意软件针对以色列开展攻击

披露Gamaredon Group的样本

攻击活动

出于财务动机的攻击活动——CMDStealer行动

数据泄露

Point32Health遭勒索软件攻击泄露了其子公司的会员数据

恶意软件

DogeRAT木马冒充流行应用程序感染印度安卓用户

勒索软件

新的Buhti勒索软件使用泄露的Windows和Linux加密器

APT攻击

Dark Pink继续以政府和军事组织为目标开展攻击活动

近日,Group-IB的研究人员调查发现,APT组织Dark Pink在新一轮活动中攻击了13个组织,其中5名为新的受害者,活动范围已扩展至比利时、文莱和泰国等地区。据称,Dark Pink自2023年初以来,至少成功实施了两次攻击,并且最近一次的攻击始于2023年4月,而其最新的文件则于5月17日被检测到。以上迹象表明,该组织依旧保持着高度活跃的攻击特征,并不断更新他们的工具以规避防御机制。研究人员表示,在最近的一次攻击活动中,活动感染链始于一个ISO镜像文件,该文件包含多个项目,包括签名文件、诱饵文档和恶意DLL,并且攻击者还通过GitHub和TextBin.net服务来分发有效载荷。其中,诱饵文档具有".docx”扩展名,并带有MS Word图标以诱使受害者打开。一旦执行,便会通过侧加载启动DLL文件,进而最终执行可通过Telegram机器人从攻击者控制的Telegram频道读取和执行命令的工具:KamiKakaBot。经研究人员分析,KamiKakaBot可通过MSBuild实用程序直接加载到内存中,而不存储在文件系统中,并具有控制设备和窃取敏感数据两种功能。在最近一次攻击活动中,KamiKakaBot还使用Webhook的服务通过HTTP协议传输窃取数据。此外,Dark Pink还被观察到利用了不同的LOLBin技术来规避检测。攻击链图如下图所示。

来源:

https://www.group-ib.com/blog/dark-pink-episode-2/

Void Rabisu组织伪造知名软件网站部署RomCom后门

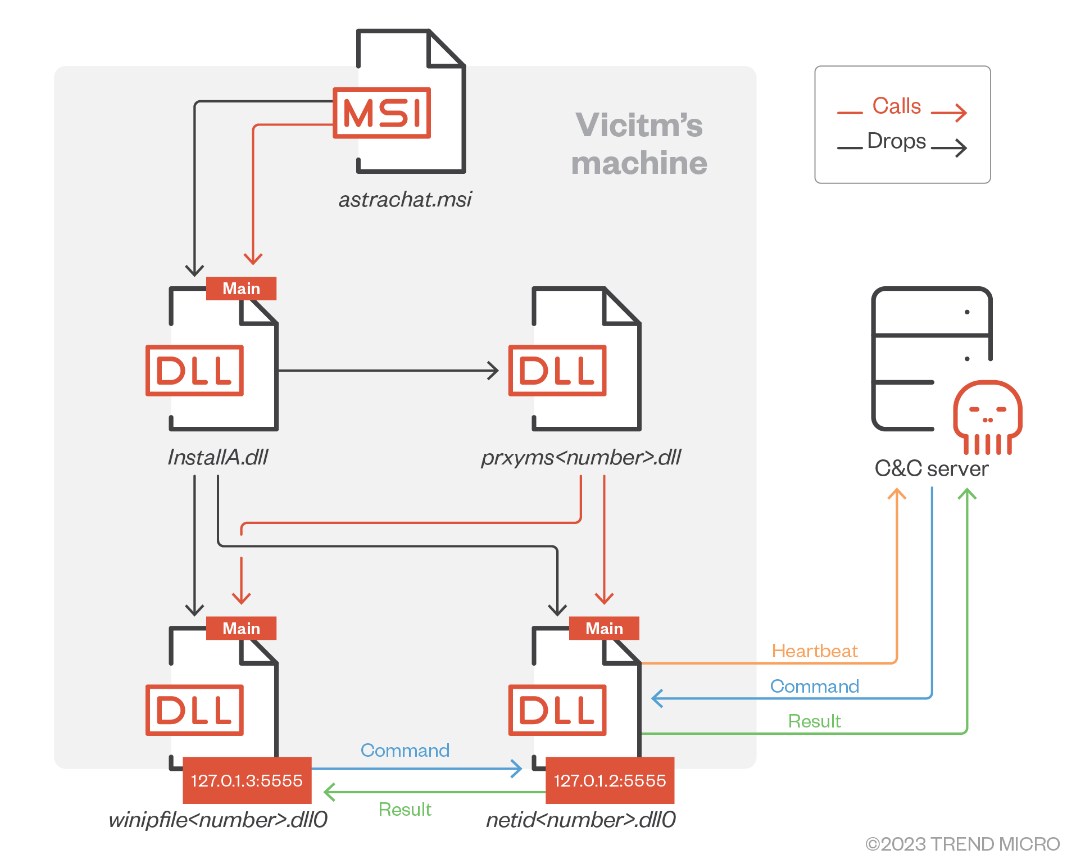

近日,根据Trendmicro研究人员发布的报告披露,Void Rabisu组织正伪造知名软件网站,诱使用户下载并启动木马化的安装程序(大多是远程桌面管理程序),以最终部署RomCom后门工具。RomCom后门于2022年8月被首次披露,归属于Tropical Scorpius组织,而Trendmicro的研究人员使用了“Void Rabisu”的别名来追踪该组织。由于此前Void Rabisu一直实施勒索软件攻击活动,被认为是受经济利益驱动,然而最近的RomCom活动表明,其动机似乎至少自2022年10月后便发生了变化。研究人员表示,Void Rabisu在2022年12月至2023年4月期间创建的钓鱼网站涉及冒充的合法软件包括:Gimp、Go To Meeting、ChatGPT、WinDirStat、AstraChat、System Ninja、Devolutions的远程桌面管理器,并且这些网站主要通过谷歌广告和鱼叉式网络钓鱼邮件进行推广。据称,目前受影响地区主要位于东欧。此外,经研究人员分析,Void Rabisu还对RomCom添加了包括安装额外负载在内的更多恶意命令,其命令数量由此前的20条增加到了42条。RomCom在受感染设备上下载的窃取组件包括:1)PhotoDirector.dll:一种屏幕截图工具;2)procsys.dll:网络浏览器cookie窃取程序;3)wallet.exe:加密货币钱包窃取程序。4)msg.dll:即时通讯聊天窃取程序。5)FileInfo.dll:FTP凭据窃取程序。RomCom后门的整体架构如下图所示。

来源:

https://www.trendmicro.com/en_us/research/23/e/void-rabisu-s-use-of-romcom-backdoor-shows-a-growing-shift-in-th.html

伊朗组织Tortoiseshell针对以色列多个网站发起水坑攻击

近期,Clearskysec的研究人员检测到至少八个以色列的网站受到了水坑攻击,受影响行业涉及航运、物流和金融服务公司等。经研究人员分析,具有伊朗背景的APT组织——Tortoiseshell(也称为TA456或Imperial Kitten)对这起事件负责,其攻击动机旨在窃取敏感数据或造成破坏。Tortoiseshell组织于2018年被首次披露,曾针对沙特阿拉伯和美国IT运营商发起过一系列的网络攻击。本次攻击活动中,Tortoiseshell组织主要通过伪造的钓鱼邮件附件和网站链接传播了一个名为SupplyChainReader的恶意软件。该恶意软件可以收集受害者的系统信息、浏览器历史、密码等,并将其发送到攻击者的服务器。此外,研究人员还发现,活动中的八个受感染网站里有五个由uPress托管服务所托管,而uPress服务早在2020年就曾遭到伊朗组织Emennet Pasargad5(“Hackers of Savior”)的攻击,并且当时由其托管的数千个以色列网站被破坏。

来源:

https://www.clearskysec.com/wp-content/uploads/2023/05/Fata-Morgana-Israeli-Websites-Infected-by-Iranian-Group-1.8.pdf

Agrius使用MONEYBIRD恶意软件针对以色列开展攻击

近日,Check Point的研究人员披露了具有伊朗背景的APT组织,Agrius利用一种名为Moneybird的新型勒索软件针对以色列实体的攻击活动。攻击活动中,攻击者首先通过利用服务器中的漏洞获得目标的初始访问权限,然后利用以色列的ProtonVPN节点分发隐藏在“Certificate”文本文件中的ASPXSpy webshell变体。之后,Agrius从ufile.io和easyupload.io等合法文件托管平台获取勒索软件Moneybird的可执行文件。在目前发现的案例中,该勒索软件仅针对路径F:\User Shares的数据进行加密,这表明Moneybird的目标偏向于导致业务中断,而不是锁定计算机。攻击链图如下图所示。

来源:

https://research.checkpoint.com/2023/agrius-deploys-moneybird-in-targeted-attacks-against-israeli-organizations/

披露Gamaredon Group的样本

近日,研究人员披露了Gamaredon Group组织的恶意样本,IOC信息如下所示。

MD5:00b57ba92b194801175478cfcdc335f0、563322266ff7c53a5b0c9312e7bfe18c

URL:http://countless20.vloperang.ru/USER-PC/could/all/glowing.20mbx、http://countless77.absorbeni.ru/USER-PC/allowance/percent/soul.77meb

来源:

https://twitter.com/1zrr4h/status/1663939940487692288

攻击活动

出于财务动机的攻击活动——CMDStealer行动

近日,BlackBerry的研究人员监测到一个疑似来自巴西的攻击者,以西班牙语和葡萄牙语使用者为攻击目标,主要攻击国家包括葡萄牙、墨西哥、秘鲁,其主要目的是窃取网上银行的访问权限。攻击者使用葡萄牙语和西班牙语编写钓鱼邮件,邮件内容为交通违章罚单、税收等问题,邮件末尾携带html附件。当用户打开html附件后,文件会触发嵌入式JavaScript代码并下载rar文件。压缩文件中携带一个1MB以上的CMD文件,包含执行AutoIt脚本的命令。AutoIt脚本可以下载后续vbs脚本,从而实现从POP3、SMPT和IMAP注册表项中窃取Outlook数据(如用户和密码),窃取Chroome存储密码,外联C2传递信息等操作。研究人员表示,根据代码和语言分析,判断攻击者来自于拉丁美洲,极有可能来自巴西,但本次发布的报告中并未给出相关证据。

来源:

https://blogs.blackberry.com/en/2023/05/cmdstealer-targets-portugal-peru-and-mexico

数据泄露

Point32Health遭勒索软件攻击泄露了其子公司的会员数据

近日,据媒体报道,Point32Health确认泄露了其子公司Harvard Pilgrim Health Care的会员数据。Point32Health是美国马萨诸塞州第二大健康保险公司,也是Tufts Health Plan和Harvard Pilgrim Health Care的母公司。该公司在2023年4月遭到了一场勒索软件攻击,导致部分系统被迫下线,并影响了Harvard Pilgrim Health Care的部分会员服务。该公司在2023年5月确认,攻击者已经窃取了Harvard Pilgrim Health Care计划的现有和过去会员的个人健康信息(PHI),包括姓名、地址、出生日期、电话号码、电子邮件地址、社会安全号码、医疗保险号码、医疗记录号码、诊断信息、治疗信息和处方信息等。该公司已经通知了受影响的会员,并提供了免费的信用监控和身份盗窃保护服务。此外,该公司还表示已经采取了措施来加强其网络安全,并与执法部门和监管机构合作调查此事。

来源:

https://therecord.media//clinical-test-data-of-enzio-biochem-stolen

恶意软件

DogeRAT木马冒充流行应用程序感染印度安卓用户

近日,Cloudsek发布报告称,一种名为"DogeRAT"的新型开源Android恶意软件正瞄准印度多个行业的庞大客户群,尤其是银行业和娱乐业用户。其中,DogeRAT基于NodeJs编写,是一种恶意软件即服务(MaaS)产品,以非常便宜的价格由印度开发人员通过Telegram频道进行推广,并且该频道自2022年6月9日创建以来便拥有2100多名订阅者。同时,DogeRAT还在GitHub上具有免费的版本,因此获得了不少的犯罪分子的青睐。本次攻击活动中,DogeRAT主要被攻击者伪装成Opera Mini、OpenAI ChatGOT、YouTube、Netflix和Instagram等应用程序的高级版本,通过社交媒体和消息传递平台进行分发。一旦DogeRAT成功安装在受害者的设备中,该恶意软件就会在未经授权的情况下访问敏感数据(包括联系人、消息和银行凭证等)。甚至还可以控制受感染的设备,实施其它的恶意行为,例如发送垃圾邮件、进行未经授权的支付、修改文件,通过设备的摄像头远程拍摄照片等。

来源:

https://thehackernews.com/2023/05/sneaky-dogerat-trojan-poses-as-popular.html

勒索软件

新的Buhti勒索软件使用泄露的Windows和Linux加密器

近日,出现了一个新的勒索软件团伙名为Buhti,使用了LockBit和Babuk勒索软件家族的泄露代码,分别针对Windows和Linux系统进行攻击。Buhti的背后是一个被称为Blacktail的黑客组织,他们没有开发自己的勒索软件,而是使用了一个定制的数据窃取工具,用来对受害者进行敲诈,这种策略被称为“双重勒索”。Buhti首次出现在2023年2月,当时研究人员发现了它是一个基于Go语言的Linux勒索软件。Symantec近期发布的一份报告显示,Buhti也针对Windows系统,使用了一个略有修改的LockBit 3.0变种,代号为“LockBit Black”。Symantec的报告中还提到,Buhti利用了PaperCut NG和MF RCE漏洞以及IBM Aspera Faspex RCE漏洞。此外,Buhti还依靠CVE-2023-27350在受害目标计算机上安装Cobalt Strike、Meterpreter、Sliver、AnyDesk和ConnectWise,使用它们窃取凭据,并横向移动到受感染的网络中,进一步窃取文件、启动其他有效载荷等。

来源:

https://www.bleepingcomputer.com/news/security/new-buhti-ransomware-gang-uses-leaked-windows-linux-encryptors/

往期推荐

SideWinder APT组织针对中国和巴基斯坦持续进攻——每周威胁情报动态第129期(05.19-05.25)

Lancefly组织使用定制后门Merdoor针对南亚地区开展攻击——每周威胁情报动态第128期(05.12-05.18)

Kimsuky使用新侦察工具ReconShark在全球范围内开展网络间谍活动——每周威胁情报动态(05.05-05.11)

Charming Kitten使用BellaCiao恶意软件针对多国开展攻击——每周威胁情报动态第126期(4.28-5.04)

如有侵权请联系:admin#unsafe.sh