官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

近日,本田被曝存在API漏洞,客户数据正处于高风险状态。由于利用API漏洞可以重置任何帐户的密码,所以本田的电力设备、船舶、草坪和花园电子商务平台等都极易遭到外部人员的入侵。

几个月前,一位化名Eaton Works的安全研究人员发现了本田系统的安全漏洞,他利用该漏洞入侵了本田的供应商门户网站。

Eaton Works利用了一个密码重置API重置了那些本田内部有价值的账户的密码,然后在公司的网络上进行了不受限制的管理级数据访问。

研究人员称:访问控制的破坏或缺失使得访问平台上的所有数据成为可能,即使是以测试帐户登录也是如此。

以下这些信息不仅暴露给了安全研究人员,还极可能暴露给了那些利用相同漏洞入侵的威胁行为者:

- 从2016年8月到2023年3月,所有经销商的21393个客户订单,其中包括客户姓名、地址、电话号码和订购的商品

- 1570个经销商网站(其中1091个是活跃的),所有站点均可被修改

- 3588个经销商用户/账户(包括姓名、电子邮件地址),任意用户密码均可被修改

- 1090封经销商电子邮件(包括姓名)

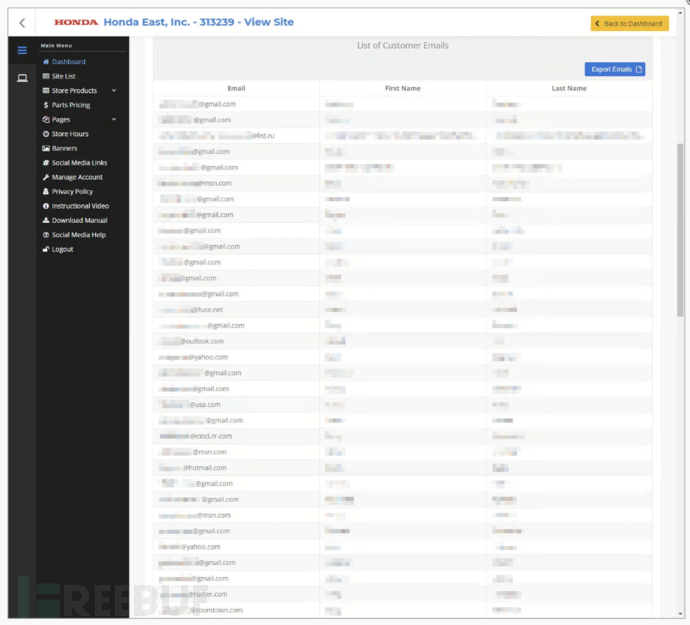

- 11034封客户邮件(包括名字和姓氏)

- Stripe、PayPal和Authorize.net提供的私钥。

- 内部财务报告

曝光的客户邮件(eaton-works.com)

上述数据可能被用于发起网络钓鱼活动、社会工程攻击,或直接被人在黑客论坛和暗网市场上出售。此外,通过访问经销商网站,攻击者还可以植入信用卡刷卡程序或其他恶意JavaScript代码片段。

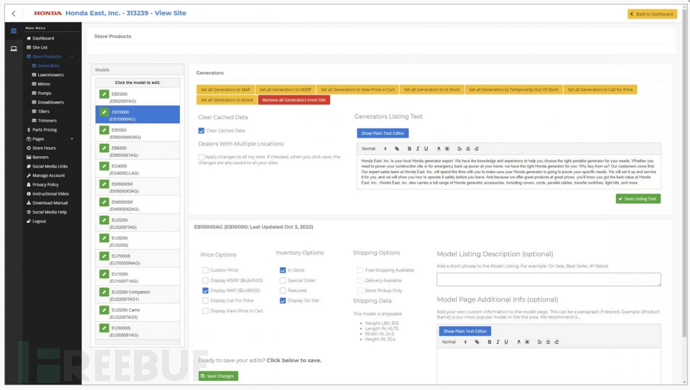

能够编辑页面内容(eaton-works.com)

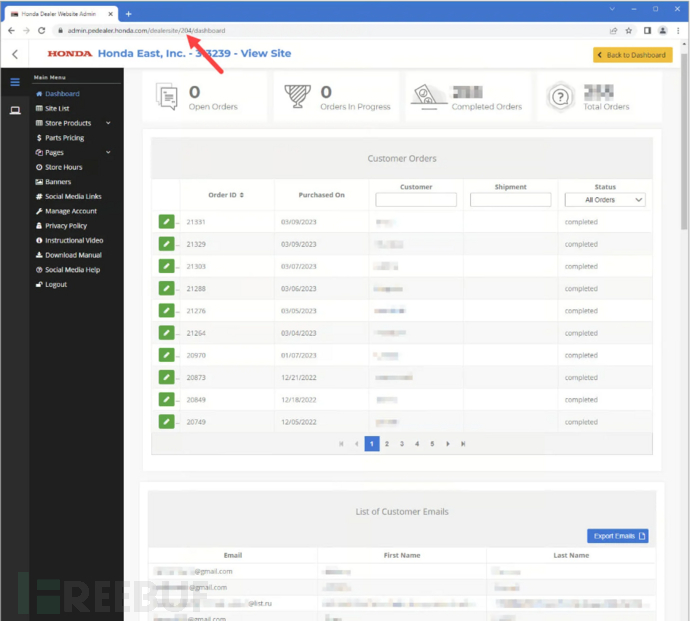

访问管理面板

EatonWorks解释说,API漏洞存在于本田的电子商务平台,该平台将“powerdealer.honda.com”子域名分配给注册经销商/经销商。

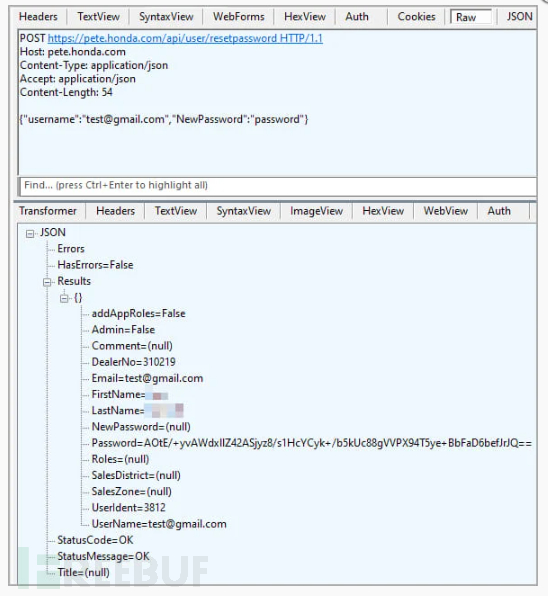

研究人员发现,本田有一个网站的电力设备技术快车(PETE)密码重置API在处理重置请求时不需要令牌或之前的密码,只需要有效的电子邮件即可。

虽然在电子商务子域登录门户上不存在此漏洞,但通过PETE站点切换的凭据仍然可以对它们起作用,因此任何人都可以通过这种简单的攻击访问内部经销商数据。

密码重置API请求发送到PETE (eaton-works.com)

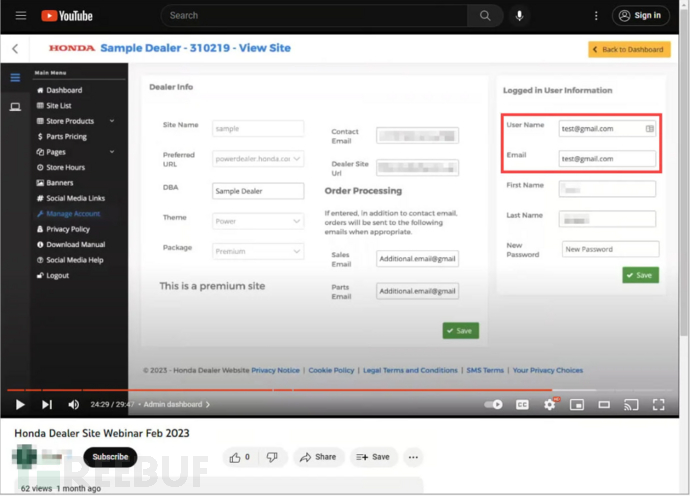

唯一缺失的部分是拥有一个属于经销商的有效电子邮件地址,研究人员从YouTube视频中获取了该电子邮件地址,该视频展示了使用测试帐户的经销商面板。

YouTube视频曝光测试账号邮箱

除了测试账户,下一步就是从真正的交易商那里获取信息。但最好是在不中断操作的情况进行,这样就不必重新设置数百个帐户的密码。

研究人员发现的解决方案是利用第二个漏洞,即平台中用户id的顺序分配和缺乏访问保护。

这使得任意访问所有本田经销商的数据面板成为可能,具体方法就是将用户ID增加1,直到没有任何其他结果。

研究人员称:只要增加ID就可以访问每个经销商的数据。底层JavaScript代码接受该ID,并在API调用中使用它来获取数据并在页面上显示。而值得庆幸的是,这个操作能让重新设置密码变得没什么实际效用。

增加用户ID号码以访问所有经销商面板(eaton-works.com)

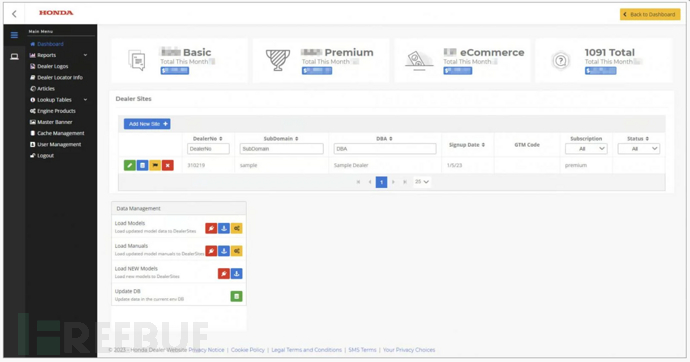

值得注意的是,本田的注册经销商可能会利用上述漏洞访问其他经销商的面板,进而访问他们的订单、客户详细信息等。最后一步就是访问本田的管理面板,因为这是该公司电子商务平台的中央控制点。

研究人员通过修改HTTP响应假扮管理员访问该面板,从而实现无限制地访问本田经销商网站平台。

本田经销商网站管理面板(eaton-works.com)

有关上述这个漏洞的相关问题是在今年3月16日报告给了本田,到今年4月3日,所有问题都已得到妥善解决。