现在只对常读和星标的公众号才展示大图推送,建议大家把潇湘信安“设为星标”,否则可能看不到了!

有段时间没写文章了,水一篇,本文较为基础,仅提供给有需要的朋友,大佬们勿喷!

0x00 前言

注:记得很早之前我们抓exe数据包用的是岁月联盟的WSExplorer工具,但现在由于兼容性问题这个工具已经不太好使了,所以不得不换一种抓包方式。

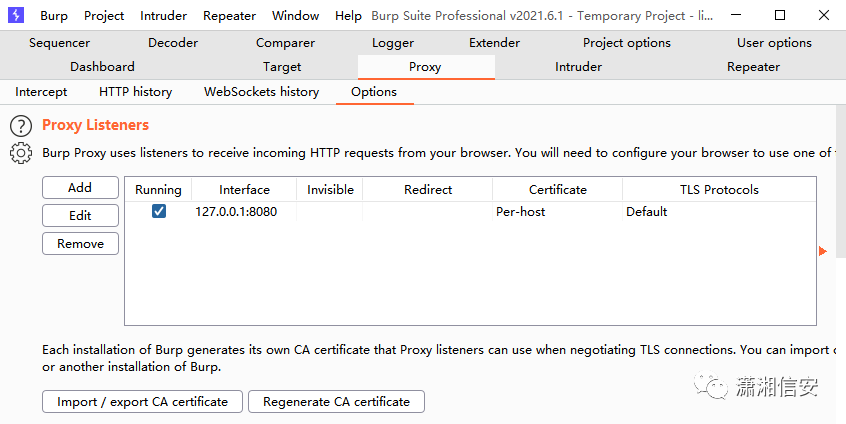

0x01 Burpsuite设置

为了能顺利抓取HTTPS,我们还得先导入下证书,直接访问 http://127.0.0.1:8080/ 在右上角CA Certificate下载证书,http://burp 得在浏览器设置好代理才能访问。

Win+R运行输入certmgr.msc,找到“受信任的根证书颁发机构”证书右键->所有任务->导入->把刚下载的cacert.der导入进去,选择“所有文件(*.*)”。

这时Burpsuite的设置基本上已经完成了,可以看到成功的抓到了HTTPS数据包。

常见问题:

解决办法:

0x02 Proxifier设置

之后我们再配置下代理规则,Profile->Proxification Rules...->Add添加一条规则。

这里以前段时间分享的Exp-Tools项目为例来演示,从下图中可以看到已经成功抓取到了该工具验证漏洞时提交的POC数据包,N!9个OA高危漏洞利用工具v1.1.6。

java -javaagent:Exp-Tools-1.1.6-encrypted.jar -jar Exp-Tools-1.1.6-encrypted.jar0x03 文末小结

关注我们

还在等什么?赶紧点击下方名片开始学习吧!

信 安 考 证

CISP、PTE、PTS、DSG、IRE、IRS、NISP、PMP、CCSK、CISSP、ISO27001...

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2MjYxODQ4Mw==&mid=2247484841&idx=1&sn=0a6beea752d205b29012d5e49788392c&chksm=ce0453b5f973daa3e1884c9323ba0a82ea41b35cd0ba3fe4beca8ce7b3ca80f04b404f433742#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh