据报道,远程桌面连接对黑客的吸引力非常之大,来自各种 IP 地址的公开连接平均每天超过 37,000 次。

在此阶段,攻击是自动化的。但是一旦获得正确的访问凭据,黑客就会开始手动搜索重要或敏感文件。

在三个月的时间里,总部位于美国和加拿大的威胁搜寻和响应公司GoSecure的研究人员记录了近 350 万次对其 RDP 蜜罐系统的登录尝试。

GoSecure 的网络安全研究员 Andreanne Bergeron 在加拿大蒙特利尔举行的 NorthSec 网络安全会议上解释说,蜜罐与一个研究项目有关,该项目旨在了解可以转化为预防建议的攻击者策略。

该蜜罐已经断断续续运行了三年多,并稳定运行了一年多,但为演示文稿收集的数据仅代表 2022 年 7 月 1 日至 9 月 30 日之间的三个月。

在此期间,蜜罐被 1,500 多个 IP 地址命中 3,427,611 次。然而,全年的攻击次数达到了 1300 万次登录尝试。

为了刺激攻击者的胃口,研究人员将该系统命名为似乎是银行网络的一部分。

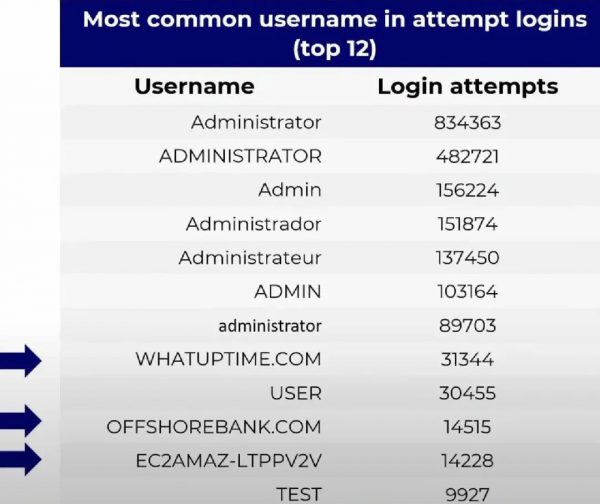

正如预期的那样,妥协尝试依赖于基于多个词典的暴力攻击,最常见的用户名是“Administrator”及其变体(例如短版本、不同的语言或字母大小写)。

但是,在大约 60,000 个案例中,攻击者在尝试找到正确的登录名之前进行了一些侦察,并运行了一些明显不在下面集合中的用户名。

在前 12 个尝试过的登录名中存在此数据表明,至少有一些黑客没有盲目地测试登录的凭据对,而是首先收集了有关受害者的信息。

Bergeron 告诉我们,系统收集了密码的哈希值,研究人员能够恢复较弱的密码。结果表明,最常见的策略是使用 RDP 证书的变体,其次是“密码”一词的变体和最多十位数字的简单字符串。

然而,这并不一定意味着攻击者来自两国,而是他们使用了两个地区的基础设施。

另一个观察结果是,许多攻击者 (15%) 将数千个密码与五个用户名组合在一起。

Bergeron 进一步挖掘数据,为针对蜜罐的 IP 地址创建了一个热图,并注意到该活动形成了一种日常模式,其中有停顿,表明黑客正在休息。

许多活动块跨越 4 小时,最多可达 8 小时,尽管有些会议长达 13 小时。这表明人为干预,至少是为了发动攻击,并且似乎遵循某种时间表。

更重要的是,暴力破解活动在周末停止,这可能表明攻击者将黑客活动视为一项正常工作。

值得注意的是,一旦脚本被适当调整,这些都是自动登录尝试,不需要人工监控。

在一个例子中,Bergeron 注意到攻击之间有八小时的间隔,并推断这可能表明攻击者轮班工作。

在针对目标 (14%) 定制的攻击中以及在每次登录尝试之间增加延迟以模仿真人活动时,也可以看到人性化和复杂程度。

尽管研究人员使用“admin/admin”凭证对降低了蜜罐的登录难度,但 Bergeron 告诉 BleepingComputer,只有 25% 的黑客开始探索机器以查找重要文件。

Bergeron 还表示,蜜罐是空的,这可能就是为什么只有四分之一的攻击者徘徊在搜索数据上的原因。然而,研究的下一步将是用虚假的公司文件填充服务器,并监控攻击者的行动和行动。

为了记录和存储攻击数据,包括对手 RDP 会话的实时视频源,该研究使用了PyRDP ,这是 GoSecure网络安全研究总监兼 NorthSec 会议主席Olivier Bilodeau开发的开源拦截工具。

Andreanne Bergeron今年在 NorthSec 的演讲题为“人与机器:针对远程桌面协议的自动攻击中的人机交互水平”。NorthSec 的 YouTube 频道上提供了会议两个阶段的所有演讲。

转自 E安全,原文链接:https://mp.weixin.qq.com/s/rvEMM7JwOyb3wYS-EVJ3IQ

封面来源于网络,如有侵权请联系删除