GetInfo

项目地址

https://github.com/ra66itmachine/GetInfo

快速收集 Windows 相关信息,为应急响应争取更多的时间

功能

✔️进程列表✔️系统服务✔️系统日志✔️网络连接✔️HOST信息✔️计划任务✔️已装软件✔️系统补丁✔️硬件信息:网卡、缓存、物理内存✔️系统启动项✔️路由表✔️ARP信息✔️防火墙✔️远程桌面(mstsc)✔️Recent文件✔️Prefetch文件✔️USB使用信息✔️共享资源✔️用户信息及SID✔️IP信息✔️近三天内修改的文件❌浏览器信息❌剪切板内容

使用说明

文件输出为Output文件夹

FireKylin(火麒麟)

项目地址

https://github.com/MountCloud/FireKylin

介绍

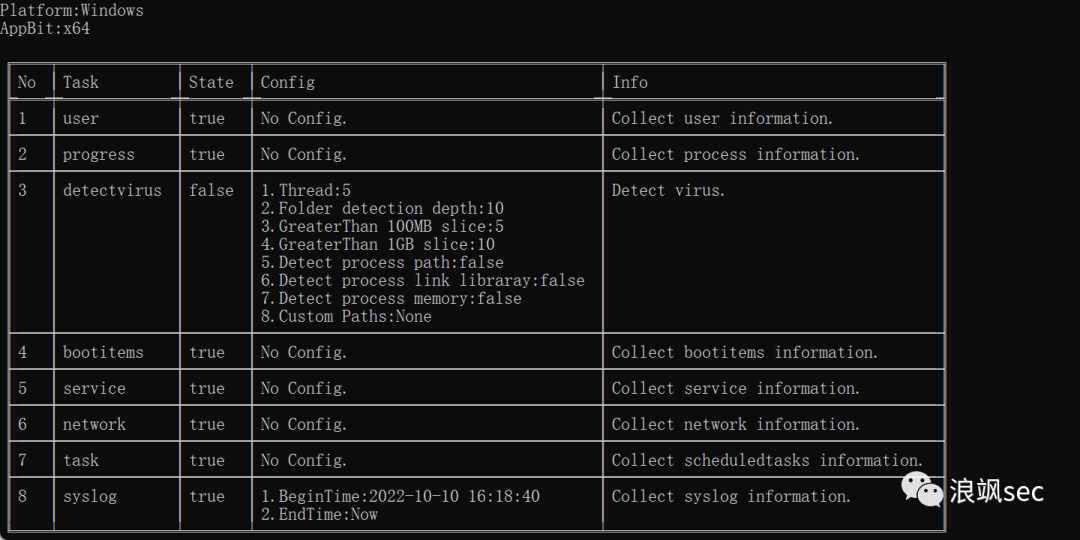

其功能是收集操作系统各项痕迹,支持Windows和Linux痕迹收集。

其作用是为分析研判安全事件提供操作系统数据。

其目的是让任何有上机排查经验和无上机排查经验的人都可以进行上机排查安全事件。

在应对安全事件上机排查时,对于没有此方面经验但是有研判能力的安全专家来讲,经常苦于需要参考各种安全手册进行痕迹采集、整理、研判,此时我们可以使用FireKylin-Agent进行一键痕迹收集,降低排查安全专家收集工作的难度。

使用教程

FireKylin的使用方式很简单,将Agent程序上传到需要检测的主机上,运行Agent程序,将采集到的数据.fkld文件下载下来,用界面程序加载数据就可以查看主机中的用户、进程、服务等信息,并且Agent最大的特点就是【0命令采集】对安装了监控功能的安全软件的主机来讲是非常友好的,不会对监控软件产生引起“误报安全事件”的命令。

截图

获取方式

https://langsasec.lanzout.com/iN2ZU0dkuw0b

热文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MzUyMTA0MjQ4NA==&mid=2247545946&idx=1&sn=6dd93dc0886463691f2923d3c08d1d57&chksm=f9e35b01ce94d217c8f7e429d14ad8afddee03ccd6e6896e785ecf1cb1f24505222a52d86ec9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh