关注我们 | 发现更多精彩内容

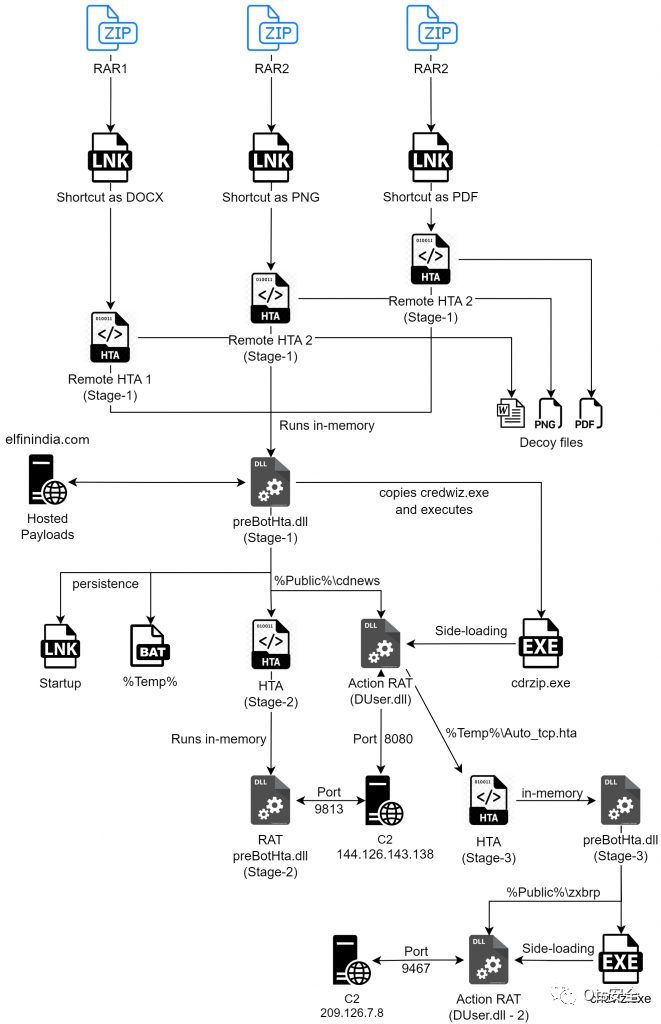

三个感染链导致在域 elfinindia[.]com 上托管相同的有效负载。 感染链如下所示,其中一个存档文件包含一个分别伪装成 DOCX、PNG 和 PDF 的恶意快捷方式 (LNK) 文件。LNK 文件触发 MSHTA 在此域上执行远程 HTA 文件。

图 1 – 感染过程

IOC

Archive05eb7152bc79936bea431a4d8c97fb7b Personal.zip4c926c0081f7d2bf6fc718e1969b05be Performa’s feedback.zipdb49c75c40951617c4025678eb0abe90 Asigma dated 22 May 23.zipLNK1afc64e248b3e6e675fa31d516f0ee63 pessonal pic.png.lnk49f3f2e28b9e284b4898fafa452322c0 Performa’s feedback.docx.lnkbecbf20da475d21e2eba3b1fe48148eb Asigma dated 22 May 23 .pdf.lnkHTAFCD0CD0E8F9E837CE40846457815CFC9 xml.htaBEC31F7EDC2032CF1B25EB19AAE23032 d.hta (Chain-1)C808F7C2C8B88C92ABF095F10AFAE803 d.hta (Chain-2)4559EF3F2D05AA31F017C02ABBE46FCB d.hta (Chain-3)F20267EC56D865008BA073DB494DB05E Auto_tcp.hta4F8D22C965DFB1A6A19B8DB202A24717 Auto_tcp.htaDLL86D4046E17D7191F7198D506F06B7854 preBotHta.dll (Stage-1)28B35C143CF63CA2939FB62229D31D71 preBotHta.dll (Stage-2) (New RAT)582C0913E00C0D95B5541F4F79F6EDD5 preBotHta.dll (Stage-3)8f670928bc503b6db60fb8f12e22916e DUser.dll (Action RAT)13D4E8754FEF340CF3CF4F5A68AC9CDD DUser.dll (Action RAT)5D5B1AFF4CBE03602DF102DF8262F565 DUser.dll (Action RAT)BATD95A685F12B39484D64C58EB9867E751 test.batBDA677D18E98D141BAB6C7BABD5ABD2B test.batOthers5580052F2109E9A56A77A83587D7D6E2 d.txtE5D3F3D0F26A9596DA76D7F2463E611B h.txtDomainelfinindia[.]com Hosted Malicious filesIP144.126.143[.]138:8080144.126.143[.]138:981366.219.22[.]252:9467209.126.7[.]8:9467C2URLhxxps://elfinindia[.]com/wp-includes/files/hxxps://elfinindia[.]com/wp-includes/files/pictures/personal/Personal.ziphxxps://elfinindia[.]com/wp-includes/files/pictures/man/d.htahxxps://elfinindia[.]com/wp-includes/files/man/d.htahxxps://elfinindia[.]com/wp-includes/files/fa/d.htahxxps://elfinindia[.]com/wp-includes/files/oth/hl/h.txthxxps://elfinindia[.]com/wp-includes/files/oth/dl/d.txthxxps://elfinindia[.]com/wp-includes/files/oth/av/PDBE:\Packers\CyberLink\Latest Source\Multithread Protocol Architecture\side projects\First Stage\HTTP Arsenal Main\Clinet\app\Release\app.pdbEXE (Legitimate)9B726550E4C82BBEB045150E75FEE720 cdrzip.exe / cridviz.exeDecoy FilesC5C2D8EB9F359E33C4F487F0D938C90C Invitation Performa vis a vis feedback.docx2461F858671CBFFDF9088FA7E955F400 myPic.jpegD77C15419409B315AC4E1CFAF9A02C87 2696 – 22 May 23.pdf

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247499202&idx=2&sn=fba5a87e7528b1d83b355e0cfebcdba7&chksm=9badb489acda3d9fb1271579f7a9e7913a441249a3ddcac1f13f7c7ebf48a82deb59fb92baeb#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh